Распределенная брутфорс-атака на CMS с точки зрения хостера. Брутфорс перебор паролей

Не секрет, что попытки подбора пароля методом перебора (брутфорс) - постоянное явление. Подбирают пароли к серверам и виртуальным машинам, к админкам сайтов и FTP-аккаунтам, к почтовым ящикам и социальным сетям.

Обычно брутфорс идет в фоновом режиме и практически не заметен для владельцев ресурсов, т.к. не создает значительную нагрузку и не мешает работе сайта, по крайней мере до тех пор, пока злодеи не проникнут на сервер:)

1 августа началась, пожалуй, самая мощная в рунете брутфорс-атака на сайты, созданные с помощью самых распространенных бесплатных CMS: Wordpress, Joomla! и др.

И вот как это было:

Мода на мега-брутфорс дошла и до нас

Похожая атака на Wordpress-сайты была предпринята в апреле этого года. Эта атака затронула в основном западные ресурсы и российские пользователи и хостинг-провайдеры ее не заметили. На этот раз ботнет направлен прежде всего на взлом русскоязычных сайтов.

Первые публичные сообщения об атаке появились 2 августа. На самом деле, аномальная активность в нашей системе мониторинга была заметна еще первого числа. До этого нагрузка, создаваемая ботами, была не так заметна. Возможно, это были пробные запуски, но мы предполагаем, что активная работа началась с малого количества зараженных машин. По мере подключения новых участников, нагрузка на инфраструктуру росла и ко 2 августа ее почувствовали на себе все российские хостинг-провайдеры и их клиенты.

На графике выше может показаться, что что-то начало происходить еще 31 июля, я даже выделил этот момент красной линией. Как показало дальнейшее исследование, это была локальная аномалия, вызванная не началом атаки, а нагрузкой на одной из нод. По этому графику с детализацией легко выявить источник аномалии:

Зная ноду, можно углубиться дальше и узнать, кто именно создает нагрузку:

Как видим, повышенная активность в одном из клиентских виртуальных серверов. При этом у соседей по серверу все хорошо и на других нодах все в норме. Отсюда мы делаем вывод, что случай не имеет отношения к исследуемой атаке, т.е. большой брутфорс начался 1 августа.

Борьба с ботами

Поведение ботов было стандартным: они обращались к типовой странице авторизации CMS. Например, для WP это страница wp-login.php. В первой фазе атаки обращения были достаточно топорными: боты сразу делали POST логина и пароля в форму без предварительного получения страницы (GET). Таким образом, на этом этапе их было очень легко отличить от настоящих пользователей, которые сначала получали страницу, а потом уже вводили логин и пароль.Используя эту особенность, боты достаточно быстро были заблокированы. Естественно, после этого злоумышленники внесли коррективы в поведение ботов. Они научились делать GET-POST и работать с куками.

После этого из возможных вариантов прикрытия остались:

1) переименование страницы авторизации;

2) ограничение доступа к админскому разделу по ip-адресам (белый список, географический или иной принцип деления);

3) двойная авторизация.

Переименование страницы авторизации

хорошо подходит конкретно для Wordpress, т.к. в результате ничего не ломается и можно продолжать работу. Но не факт, что этот способ хорошо работает для других CMS. В системе вполне может быть привязка к конкретному названию скрипта.

Таким образом, этот способ не подходил для нас как хостинг-провайдера, т.к. мы просто не можем пойти и переименовать всем клиентам файлы без их ведома. Это может сделать только сам клиент.

Ограничение доступа к админке по белому списку ip-адресов подходит далеко не всем, т.к. во-первых, практически всегда интернет-провайдеры выдают динамический адрес, который может меняться от сессии к сессии, а во-вторых, это исключает возможность доступа к админке извне, например, с мобильного устройства. Этот вариант также был отметен, как нерабочий.

Ограничение по географической принадлежности ip работает только в случае, если у ботнета есть ярко выраженный «регион проживания», например, Вьетнам или Индия. Опять-таки для принятия единых мер на крупном хостинге такой способ не подходит, т.к. сразу находятся зарубежные клиенты, которые попадают под действие этих фильтров.

Двойная авторизация — способ, который мы в итоге применили к сайтам, подверженным атакам на нашем шаред-хостинге. Мы установили дополнительную страницу авторизации, которая выдается при попытке обращения к админке без определенных кук. Пройдя нашу дополнительную авторизацию один раз, легитимный пользователь получает особую куку и может спокойно войти в админку CMS. При этом боты не могут пройти через страницу и не только не могут осуществлять подбор пароля к CMS, но и не создают большой нагрузки на сервер.

Судя по новостям хостинг-провайдеров, многие воспользовались похожим методом, но установили жутко секретные пароли, узнать которые клиент мог только по запросу в техническую поддержку или в персональной электронной рассылке.

Мы сочли такой сверх-секретный подход избыточным и некорректным по отношению к клиентам. Порой доступ в админку нужен срочно, а писать заявку, звонить или искать искомое письмо от хостера может быть очень неудобно. Поэтому данные для дополнительной авторизации мы указали на странице в явном виде, исходя из простого предположения, что боты не умеют читать и думать, а учить их конкретно для нашего случая - слишком трудоемкое и неблагодарное злодейское занятие.

Примерно так выглядит страничка с дополнительной авторизацией (простите, было не до красивого оформления страницы):

Также мы отказались от использования классической http-авторизации по причине того, что всплывающее окно с запросом логина и пароля - не самый удобный способ рассказать клиенту что случилось с его CMS и отчего он видит этот запрос. Такое окно блокирует браузер, пугает и мешает сориентироваться.

Наблюдения

Помимо борьбы с ботами нам было весьма интересно понаблюдать за тем, как координируются и распределяются их усилия. Судя по аналитике из нашей системы, количество одновременных запросов на 1 хостинговый ip-адрес устойчиво держалось не более 30 для каждой CMS, вне зависимости от количества атакуемых сайтов на этом адресе. Таким образом, если на одном ip-адресе размещались сайты и на Wordpress, и на Joomla!, то количество одновременных обращений держалось на уровне 60 штук. Это достаточно много для shared-хостинга.Если сайт переставал отвечать — запросы к нему мгновенно прекращались. Это разумно, т.к. злоумышленникам выгоднее оставить жертву в живых. Тем не менее, 60 одновременных запросов — достаточно большой поток, чтобы его гарантированно заметили и владельцы сайтов, и хостинг-провайдеры. Есть мнение, что злодеям разумнее было бы брутфорсить в 3-4 раза меньшим потоком запросов. В этом случае деятельность ботнета была бы гораздо менее заметна.

Активная фаза атаки начиналась вечером и продолжалась всю ночь. Адреса сайтов ботам отдавались в алфавитном порядке.

Таким образом, вечером начинали страдать сайты на букву А, а ближе к утру — сайты на Z. Им в этом смысле повезло чуть больше.

И вновь продолжается бой

Сейчас атака все еще продолжается, хотя и в существенно сниженном темпе. Нам удалось минимизировать ущерб от атаки для пользователей shared-хостинга. В зоне риска остаются пользователи выделенных физических и виртуальных серверов, т.к. централизованно прикрыть доступ к админке CMS в этом случае нельзя и меры по защите должны быть приняты администратором сервера.Спасибо за внимание! :)

Всем успехов в борьбе с ботами. способы для самостоятельной защиты озвучены выше. Если у вас есть классный готовый рецепт — прошу в комменты!

Брутфорс (происходит от английского словосочетания: brute force) — разновидность хакерской атаки — способ взлома учётных записей в компьютерных системах, платёжных/банковских сервисах и на веб-сайтах посредством автоматизированного подбора комбинаций паролей и логинов.

Брутфорс базируется на одноимённом математическом методе (brute force), в котором правильное решение — конечное число или символьная комбинация находится посредством перебора различных вариантов. Фактически каждое значение из заданного множества потенциальных ответов (решений) проверяется на правильность.

Принцип действия брутфорса

Хакер пишет специальную программу для подбора паролей либо использует уже готовое решение своих коллег. Она может быть ориентирована на определённый почтовый сервис, сайт, соцсеть (т.е. предназначена для взлома конкретного ресурса). Далее выполняется подготовка к взлому. Она состоит из следующих этапов:

- Составление прокси-листа

В целях скрытия истинного IP-адреса компьютера, с которого будет осуществляться атака, и для предотвращения блокировки со стороны сайта, где необходимо взломать учётную запись, выполняется настройка интернет-соединения через прокси-сервер.

Поиск адресов/портов прокси осуществляется в прокси-граббере (Proxy Grabber). Эта утилита самостоятельно извлекает все данные для подключения к серверам-посредникам из сайтов, предоставляющих прокси (они задаются в списке). Другими словами, выполняется сбор прокси.

Полученная база сохраняется в отдельный текстовый файл. А затем все адреса серверов, имеющиеся в ней, проверяются на работоспособность в прокси-чекере. Довольно часто программы, предназначенные для автоматизированной добычи прокси, совмещают в себе функции и граббера, и чекера.

В итоге, получается готовый прокси лист в виде списка IP/порт, сохранённый в файле txt. (Он понадобится при настройке программы брутфорс).

- Поиск баз для брута

К брутфорсу необходимо подключить словарь — некое множество комбинаций паролей и логинов — которые он будет подставлять в форму для входа. Он также, как и прокси-лист, имеет вид списка в обычном текстовом файле (.txt). Словари, они же базы, распространяются через хакерские форумы, сайты и файлообменники. Более опытные «умельцы» создают их самостоятельно и предоставляют всем желающим за определённую плату. Чем больше база (количество комбинаций, логинов, аккаунтов), тем лучше (для хакера) — тем больше вероятность успеха взлома.

- Настройка брутфорса

Загружается прокси лист; программа подбора автоматически будет менять прокси, чтобы веб-сервер не обнаружил атаку и, соответственно, источник (узел) атаки.

Подключается словарь из комбинаций пароль/логин. Устанавливается количество потоков — сколько одновременно комбинаций брутфорс будет проверять. Мощный компьютер с высокой скоростью интернета уверено справляется с 120-200 потоками (это оптимальное значение). От этой настройки напрямую зависит скорость брута. К примеру, если выставить всего 10 потоков, подбор будет выполняться очень медленно.

- Запуск брутфорса

Успешные попытки взлома программа фиксирует: сохраняет сбрученные аккаунты (пароль/логин) в файл. Длительность процедуры подбора колеблется от нескольких часов до нескольких дней. При этом она не всегда оказывается результативной — по причине высокой криптоустойчивости данных для входа либо осуществления других защитных мер со стороны атакуемого.

Виды брутфорса

Персональный взлом

Охота за конкретным аккаунтом — в соцсети, на почтовом сервисе и т.д. Посредством либо в процессе виртуального общения злоумышленник выпытывает у жертвы логин для доступа на какой-либо сайт. Затем взламывает пароль методом подбора: указывает в брутфорс адрес веб-ресурса и добытый логин, подключает словарь.

Шансы такого взлома невелики, например, по сравнению с той же XSS-атакой. Он может увенчаться успехом, если владелец аккаунта использовал пароль из 6-7 символов с незатейливой символьной комбинацией. В противном случае на «разгадывание» более устойчивых вариантов из 12,15, 20 букв, цифр и спецсимволов понадобятся годы — десятки и сотни лет, исходя из расчётов математической формулы поиска.

Брут/чек

К брутфорсу подключается база данных с логинами/паролями от почтовых ящиков одного почтового сервиса (например, mail.ru) либо разных. И прокси лист — для маскировки узла (так как по множественным запросам с одного IP-адреса веб-сервисы электронной почты довольно быстро детектируют атаку).

В опциях брута указывается список ключевых слов (как правило, названия сайтов) — ориентиры по которым он будет искать на взломанных ящиках в письмах данные для входа (например: steampowered, worldoftanks, 4game, VK). Либо конкретный интернет-ресурс.

Пользователь, регистрируясь в онлайн-игре, соцсети или на форуме, как и полагается, указывает свой мэйл (почтовый ящик). Веб-сервис присылает сообщение на указанный адрес с данными для входа и ссылкой на подтверждения регистрации. Именно эти письма и ищет брутфорс, что выудить из них логины и пароли.

Нажимаете «СТАРТ» и программа-взломщик начинает брут. Она действует по следующему алгоритму:

- Загружает из базы логин/пароль к мэйлу.

- Проверяет доступ, или «чекает», (автоматически авторизуется): если удаётся в аккаунт зайти — плюсует в графе good (гуды) единицу (значит найден ещё один рабочий мэйл) и начинает его просматривать (см. следующие пункты); если доступа нет — заносит его в bad (бэды).

- Во всех «гудах» (открытых мэйлах) брутфорс сканирует письма по заданному хакером запросу — то есть ищет логины/пароли к указанным сайтам и платёжным системам.

- При обнаружении искомых данных — копирует их и заносит в отдельный файл.

Таким образом, совершается массовый «угон» аккаунтов — от десятков до сотен. Добытыми «трофеями» злоумышленник распоряжается уже по своему усмотрению — продажа, обмен, сбор данных, кража денег.

Удаленный взлом компьютера

Брутфорс в совокупности с другими хакерскими утилитами используется для получения удаленного доступа к запароленному ПК жертвы через интернет-канал.

Данный вид атаки состоит из следующих этапов:

- Выполняется поиск IP-сетей, в которых будет проводиться атака на компьютеры пользователей. Диапазоны адресов берутся из специальных баз либо посредством специальных программ, например таких, как IP Geo. В ней можно выбирать IP-сети по конкретному округу, региону и даже городу.

- Отобранные диапазоны IP и словари подбора устанавливаются в настройках брутфорса Lamescan (или его аналога), предназначенного для удалённого брута логина/пароля входа в систему. После запуска Lamescan делает следующее:

- выполняет коннект на каждый IP из заданного диапазона;

- после установления связи пытается подключиться к хосту (ПК) через порт 4899 (но могут быть и другие варианты);

- если порт открыт: пытается получить доступ к системе, при запросе пароля выполняет подбор; в случае успеха — сохраняет в своей базе IP-адрес хоста (компьютера) и данные для входа.

- Хакер запускает утилиту Radmin, предназначенную для управления удалёнными ПК. Задаёт сетевые координаты жертвы (IP, логин и пароль) и получает полный контроль над системой — рабочий стол (отображается визуально на дисплее компьютера взломщика), файловые директории, настройки.

Программы для брута

Классический брутфорс, один из самых первых. Тем не менее, не теряет своей актуальности и конкурирует с новыми решениями. Имеет шустрый алгоритм перебора и поддерживает все основные интернет-протоколы — TCP/IP, POP3, HTTP и др. Умеет подделывать куки. Брутит по словарю и генерирует пароли самостоятельно.

Мощный брут- чекер. Оснащён расширенным арсеналом функций по работе с базами (проверка, сортировка по доменам). Поддерживает различные типы прокси, проверяет их работоспособность. Выполняет сканирование писем в ящиках по таким настройкам, как дата, ключевое слово, адрес, непрочитанные сообщения. Может скачивать письма с Mail.ru и Yandex.

Appnimi Password Unlocker

Программа для подбора брутфорсом пароля к файлу на локальном компьютере. Этакая рабочая лошадка. Бесплатный вариант программы позволяет подбирать пароли не более 5 символов. О том как установить и пользоваться программой Appnimi Password Unlocker можно прочитать

В мире киберпреступлений брутфорс - это деятельность, которая включает в себя повторяющиеся последовательные попытки попробовать различные комбинации паролей, чтобы проникнуть на любой сайт или разблокировать устройство. Эта попытка осуществляется хакерами, использующими ботов, которых они злонамеренно устанавливают на других компьютерах, чтобы повысить вычислительную мощность, необходимую для запуска таких типов атак.

Итак, что же такое брут-атака?

Брутфорс - это самый простой способ получить доступ к сайту, устройству или серверу (или всему другому, что защищено паролем). Он пробует различные комбинации имен пользователей и паролей снова и снова, пока не случится вход. Это повторяющееся действие подобно армии, атакующей форт.

Некоторым такое описание брутфорс-атаки дает основания подумать, что любой может это сделать. Это действительно простые действия, но добиться успеха не всегда получится.

Обычно каждый общий идентификатор (например, admin) имеет пароль. Все, что нужно сделать - это попытаться угадать его. Например, если это двузначная комбинация, у вас есть 10 цифр от 0 до 9. Это означает, что существует 100 возможностей. Можно подобрать их вручную и вводить один за другим.

Но правда в том, что ни один пароль в мире не состоит из двух символов. Даже номера контактов, используемые на мобильных телефонах или в банке, состоят минимум из 4-х символов.

В Интернете же 8 символов обычно являются стандартом для кратчайшего пароля. Кроме того, добавляется сложность в том, что в пароли включаются символы алфавита, чтобы сделать их более безопасными. Буквы могут использоваться как в верхнем, так и в нижнем регистре, что делает код чувствительным к его переключению.

Итак, если есть буквенно-цифровой 8-символьный пароль, сколько возможных комбинаций придется подбирать? В английском языке имеется 26 алфавитных букв. Если посчитать их как в верхнем, так и в нижнем регистре, получится 26 + 26 = 52. Затем нужно добавить цифры: 52 + 10 = 62.

Итак, всего имеется 62 символа. Для 8-символьного пароля это будет 628, что сделает 2.1834011 × 1014 возможных комбинаций.

Если вы попытаетесь использовать 218 триллионов комбинаций за одну попытку в секунду, это займет 218 триллионов секунд, или 3,6 триллиона минут. Проще говоря, потребуется около 7 миллионов лет, чтобы взломать пароль с окончательной комбинацией. Конечно, процесс может занять меньше, но это максимальный срок для подбора такого значения. Понятно, что ручной брутфорс - это невозможно.

Тогда как это может произойти?

Если вы заинтересованы во взломе паролей, придется использовать компьютеры. Для этого нужно написать несколько простых строк кода. Такие навыки программирования являются базовыми для любого кодера.

Теперь предположим, что вы разработали программу для разблокировки пароля, которая пробует 1000 комбинаций в секунду. Время сокращается до 7 тысяч лет. Это сделать все равно невозможно, поэтому нужен суперкомпьютер.

Если машина сможет попробовать 1 × 109 попыток в секунду, то всего за 22 секунды все 218 триллионов попыток будут протестированы. Вычислительные ресурсы такого рода недоступны для простых людей. Однако хакеры не являются обычными пользователями. Они могут собирать вычислительные ресурсы различными способами, например путем разработки мощного вычислительного механизма с помощью программного обеспечения и тому подобное.

Кроме того, приведенное выше вычисление существует для всех возможных комбинаций 8-символьного пароля. Но что, если его длина составляет 10 или 100 символов? Вот почему очень важно иметь дополнительные уровни безопасности для обнаружения и отклонения попытки взлома.

Зачем они это делают?

При брутфорсе мотив хакера заключается в том, чтобы получить незаконный доступ к целевому веб-сайту и использовать его для выполнения другого вида атаки или кражи ценных данных. Также возможно, что злоумышленник заражает ресурс вредоносными сценариями для долгосрочных целей, даже не затрагивая ни одной вещи и не оставляя следов. Поэтому рекомендуется проводить частое сканирование и следовать рекомендациям по защите сайта.

Что же делать?

Существует множество инструментов для защиты различных приложений, которые будут лишать пользователя возможности атаковать после определенного количества попыток.

Например, для SSH можно использовать хосты Fail2ban или Deny. Эти программы будут отклонять IP-адрес после нескольких неправильных попыток. Эти инструменты делают хорошую работу. Тем не менее они не всегда могут защитить.

В последнее время наблюдается экспоненциальный рост брут-атак. Они происходят из разных стран мира, с каждым днем становясь более изощренными. Поэтому все пользователи должны стараться быть бдительными. Итак, как обеспечить себе защиту от брутфорса?

Длина пароля

Первым шагом к предотвращению атаки должна быть большая длина пароля. В настоящее время многие веб-сайты и платформы заставляют своих пользователей создавать код доступа определенной длины (8-16 символов).

Сложность паролей

Еще одна важная вещь - создать сложный пароль. Не рекомендуется придумывать их типа iloveyou или password123456. Пароль должен состоять из больших и строчных букв, а также иметь цифры и специальные символы. Сложность задерживает процесс взлома.

Предельные попытки входа в систему

Простое, но очень мощное действие - ограничить попытки входа в аккаунт, если речь идет о сайте или сервере. Например, если сайт получает пять неудачных попыток входа в систему, он должен блокировать этот IP в течение определенного периода времени, чтобы остановить дальнейшие попытки.

Изменение файла.htaccess

Добавление нескольких правил в файл.htaccess может еще более усилить безопасность вашего сайта. Цель состоит в том, чтобы разрешить доступ к wp-admin только определенным IP-адресам, перечисленным в нем.

Использование капчи

Captcha теперь широко используется на многих сайтах. Она не позволяет ботам выполнять автоматизированные скрипты, используемые главным образом в атаке Brute Force. Установка капчи на сайте или блоге довольно проста.

Установите плагин Google invisible reCaptcha и перейдите в свою учетную запись Google. Теперь вернитесь к странице настроек плагина и определите места, где вы хотели бы, чтобы пользователь сначала вводил капчу, прежде чем выполнять фактическую задачу.

Двухфакторная аутентификация

Two Factor Authentication - это дополнительная линия защиты, которая может защитить учетную запись от брутфорса. Шансы на успешное выполнение атаки на охраняемых сайтах 2FA очень малы. Существуют различные способы ее реализации на сайте. Самый простой - использовать любой из плагинов для двухфакторной аутентификации.

Если говорить не о собственном сайте, а о других ресурсах (например, чтобы предотвратить брутфорс роутера), методы могут быть следующими:

- Создать уникальный пароль для каждой учетной записи.

- Производить частые смены пароля.

- Избегать совместного использования учетных данных через небезопасные каналы.

Обратная переадресация

Повторная атака брутфорс - это еще один термин, связанный со взломом пароля. В этом случае злоумышленник пытается использовать один пароль для нескольких имен пользователей. В таком случае хакеру известен пароль, но нет представления об именах пользователей. В этом случае он может попробовать один и тот же пароль и пытаться угадать разные логины, пока не найдет рабочую комбинацию. Так обычно происходит брутфорс WiFi и иных подключений.

Атака обычно используется для взлома паролей. Хакеры могут применять брутфорс в любом программном обеспечении, сайте или протоколе, который не блокирует запросы после нескольких недействительных проб.

Известно множество инструментов взлома паролей для разных протоколов. Некоторые из них стоит рассмотреть подробно. Для того чтобы использовать такие приложения, достаточно загрузить и начать атаковать. Поскольку некоторые из них применяют несколько механизмов одновременно, следует изучить подобное в деталях. Это поможет защититься от атак, а также проверить все свои системы на уязвимость.

Aircrack-нг

Это популярный беспроводной инструмент для взлома паролей, доступный бесплатно. Он поставляется с WEP/WPA/WPA2-PSK взломщиком и инструментами анализа для выполнения атаки на WI-Fi 802.11. Aircrack NG может использоваться для любого сетевого адаптера, который поддерживает режим необработанного мониторинга.

Он в основном выполняет словарные атаки против беспроводной сети, чтобы угадать пароль. Как уже известно, успех условного нападения зависит от сложности паролей. Чем лучше и эффективнее комбинация, тем менее вероятно, что произойдет взлом.

Приложение доступно для брутфорса Windows и Linux. Кроме того, оно перенесено на платформы iOS и Android.

John the Ripper

Это еще один потрясающий инструмент, который не нуждается в какой-либо инструкции. Он часто применяется для долгого брутфорса паролей. Это бесплатное программное обеспечение было первоначально разработано для систем Unix. Позже авторы выпустили его для других платформ. Теперь программа поддерживает 15 различных систем, включая Unix, Windows, DOS, BeOS и OpenVMS. Ее можно использовать либо для определения уязвимости, либо для взлома паролей и нарушения аутентификации.

Этот инструмент очень популярен и сочетает в себе различные функции. Он может автоматически определять тип хэширования, используемый в пароле. Таким образом, код можно запустить в зашифрованное хранилище паролей.

В принципе, программа для брутфорса может выполнять грубую атаку со всеми возможными паролями, комбинируя текст и цифры. Тем не менее ее также можно использовать со словарем.

Rainbow Crack

Это ПО также является популярным инструментом брутфорса паролей. Оно генерирует таблицы для использования во время атаки. Таким образом, код отличается от других традиционных инструментов принудительного формования. Таблицы Rainbow предварительно вычисляются. Это помогает сократить время выполнения атаки.

Хорошо, что существуют различные организации, которые уже опубликовали прекомпьютерные таблицы этого ПО для всех пользователей Интернета. Этот инструмент все еще находится в активной разработке. Он доступен как для Windows, так и для Linux и поддерживает все последние версии этих платформ.

L0phtCrack

Программа известна своей способностью взламывать пароли Windows. Она использует словари, грубую силу, гибридные атаки и радужные таблицы. Наиболее заметными особенностями l0phtcrack являются планирование, извлечение хэшей из 64-битных версий Windows, многопроцессорные алгоритмы и мониторинг и декодирование сетей.

Ophcrack

Еще один инструмент для формования грубой силы, который используется для взлома паролей Windows. Он разбивает пароль, используя хэши LM через таблицы. Это бесплатная программа с открытым исходным кодом. В большинстве случаев он может взломать пароль Windows за несколько минут.

Crack

Это один из старейших инструментов для взлома паролей. Он может использоваться для UNIX-систем, в том числе брутфорса на «Андроиде». Используется для проверки слабых паролей путем выполнения атаки посредством словарей.

Hashcat

Некоторые утверждают, что это самый быстрый инструмент для взлома паролей на основе процессора. Он бесплатный и поставляется на платформах Linux, Windows и Mac OS. Hashcat поддерживает различные алгоритмы хеширования, включая LM-хэши, MD4, MD5, SHA-семейства, Unix-склеп-форматы, MySQL, Cisco PIX. Программа поддерживает различные атаки, включая Brute-Force, Combinator, словари, атаку отпечатка пальца, а также многое другое.

Мы выпустили новую книгу «Контент-маркетинг в социальных сетях: Как засесть в голову подписчиков и влюбить их в свой бренд».

Брутфорс (англ. brute force) - деятельность или программное обеспечение для деятельности, связанные с попыткой взлома сайта, сервера или программы методом подбора паролей по заданным критериям (количество символов, диапазон чисел и букв и т.д.).

Несмотря на расширение штата служб информационной безопасности корпораций и крупных порталов, в СМИ постоянно проскальзывают новости о взломе тех или иных серверов, сайтов, баз данных и об утечках коммерческой или конфиденциальной информации. Немаловажным инструментом в руках киберпреступников играет метод грубой силы - брутфорс, позволяющий перебирать пароли и всевозможные комбинации до полного совпадения.

Но не стоит полагать, что брутфорс-атака применяется только в отношении коммерческих структур и военных министерств для извлечения финансовой прибыли или создания сбоя работы оборонных комплексов. По аналогии с ядерной бомбой и технологией "мирный атом" можно провести параллель с хакерской атакой на электронную почту или сайт и восстановлением забытого пароля в соцсети или в учетной записи Windows. Да, метод подбора паролей используется и в благих целях, когда все возможные варианты по восстановлению невозможны. Давайте ознакомимся с основными разработками для брута и вкратце узнаем о каждой.

Известные брутфорс-акции

Ежемесячные атаки на банковские структуры, различные ведомства и министерства за рубежом до русскоязычных новостных платформ доходили в искаженном виде и сильно не освещались. Но в начале августа 2013 года рунет, а конкретнее - владельцы сайтов на популярных CMS столкнулись с массовыми атаками на ресурсы. Целью злоумышленников являлся доступ к админ-панелям, и если бы хостинг-провайдеры вовремя не спохватились и не заставили бы владельцев привязать к админкам IP-адреса, последствия могли быть весьма печальны. Атаке подвергались страницы /wp-login.php и /wp-admin, взломанные сайты присоединялись к ботнет-сети и пополняли армию атакующих.

Программы для брутфорса

Администрация портала не несет ответственности за незаконное применение пользователями предоставленной им информации о ПО. Статья несет лишь ознакомительную функцию. Кроме того, все программы расцениваются операционной системой и антивирусами, как опасные для использования, поэтому могут содержать в себе вредоносный код.

Brutus - AET2

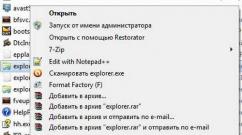

Одна из самых популярных разработок для взлома пароля сторонних компьютеров посредством сети. Программа доступна в даркнете, в открытом доступе же быстро блокируется поисковыми системами и сетевыми антивирусами. Установка приложения стандартная, перейдем сразу к настройкам.

В окне Target вводим адрес сервера. В Authentication options вписываем наиболее распространенные имена пользователей, хотя программа ссылается на документ user.txt взламываемого компьютера. Ставим галочку напротив Single user. в выпадающем окне Pass Mode выбираем Brute Force. Далее - Range.

Всплывет окно для задания параметров, если есть какая-то информация о содержании пароля, указываем ее здесь. Это может быть длина символов, нижний регистр, верхний регистр, все символы, только цифры или буквы.

[ Web ] Brute Forcer

Данная утилита предназначена для брутфорса сайтов, а конкретнее - аккаунтов личных кабинетов на различных порталов. Для работы необходимо знать следующие параметры:

- адрес личного кабинета (вроде sire.ru/wp-admin для админки вордпресс);

- вводимые поля (логин, пароль);

- индикатор успешного входа.

Приложение имеет встроенный менеджер словарей паролей.

Router Brute force

Метод подбора паролей используется и в более прозаичных случаях - например для получения доступа к Wi-Fi. Программа разработана для системы Android. Имеется встроенный словарь распространенных паролей, который можно дополнять скачанными модификациями и дополнениями с интернета, либо вписать самостоятельно. В поле логин забито значение “admin” по умолчанию.

Брутфорс для ВК

Специализированные форум и паблики соцсетей кишат сообщениями и предложениями услуг по взлому страниц вконтакте методом подбора. Всевозможные “хакерские” сайты предлагают скачать чудодейственную программу, которая в считанные минуты подберет ключ к любой странице ВК. Доля правды в этом есть - пароль и логин от аккаунта соцсети станут известны разработчикам программы, поскольку доверчивый пользователь, скачавший приложение, введет их в окне настройки. Весь, абсолютно весь софт, продвигаемый под брендом взлома вконтакте имеет две цели - вытянуть средства за оплату ПО юзером, либо похитить его данные.

Взлом личных страниц вконтакте методом грубого перебора был актуален до 2011 года, после чего разработчики озаботились безопасностью пользователей и ввели скрипты, позволяющие блокировать подозрительные аккаунты с большим количеством попыток входа, и обходящие антикапчу боты. Администрация портала вправе подать исковое заявление в суд о попытке взлома аккаунта пользователя исходя из данных IP-адреса, с которого осуществлялось действие.

Как обезопасить себя от взлома

Как бы банально это ни звучало - не разглашайте конфиденциальные данные, даже если собеседник вам симпатичен. Устанавливайте пароли чуть более сложные, нежели пресловутые 123456789, qwerty, даты рождения, имена и фамилии, и прочие шаблонные комбинации.

Для перехвата логина, знание которого развяжет мошенникам руки, достаточно перейти по ссылке с содержанием троянского вируса. Потому игнорируем входящие от сомнительных личностей линки, каким бы заманчивым ни казалось содержание контента по ним и какие бы выгоды оно ни сулило.

Социальная инженерия для брута

Зачастую для упрощения задачи и установления максимально возможных критериев злоумышленники прибегают к опросу потенциальной жертвы в соцсетях или посредством других мессенджеров. Основная информация, которую выуживает мошенник - имена, телефоны, фамилии, даты рождения родных и близких, друзей детства. Все это значительно упрощает поиск, сводя к относительному минимуму число вариантов для обработки пароля и логина.

Стоит ли игра свеч

Что такое брутфорс в современных реалиях? Будем откровенны - все программы предлагают лишь теоретическое решение проблемы, так как на практике скомпилировать множество вариаций паролей хотя бы в диапазоне от 0-9, А-я, A-z, при условии символов в количестве от 6 до 9 будет непросто, итоговая сумма комбинаций равняется 220 триллионам!, а подбор такого количества запросов с учетом использования даже мощного оборудования, смены IP-адресов превысит 90 тыс. лет! Конечно, выставление определенных критериев вроде дат, имен, значимых событий, исключения лишних параметров и видов комбинаций, подключение антикапча-сервисов, а также проведение операции посредством сети, состоящей из множества компьютеров, значительно ускорит процесс, но опять же не гарантирует результата и вряд ли окупит потраченные усилия и средства.

Прибегать к подбору паролей стоит лишь в том случае, когда основа искомого известна, допустим, это какое-то число или дата, и необходимо лишь подобрать к ней комбинацию из нескольких цифр или букв. Дабы не делать этого вручную, лучше воспользоваться автоматизированным брутфорсом.

При освещении в СМИ вируса NotPetya не сообщалось, что он мог наделать еще больше зла. Например, брутфорс на парламент Великобритании. Это является еще одним напоминанием того, что brute force остается глобальной угрозой:

Это также наводит нас на важные вопросы — в первую очередь, как такое могло произойти:

Подобные проблемы заставляют задуматься о том, что нужно глубже исследовать этот тип атаки.

Определение brute force

На данный момент существуют два основных метода взлома в Сети: использование человеческих ошибок или догадки. Допущенные ошибки лежат в основе множества атак: фишинг (ошибка пользователя ), использование недостатков конфигурации (ошибка администратора ) или уязвимости нулевого дня (ошибка разработчика ). Но на предположениях основан другой тип атак — brute force .

Чаще всего брутфорс атаки используются для подбора учетных данных. Хотя их можно применять для взлома URL-адреса .

Классическая brute force атака — это попытка «угадать » пароль в ПК, когда злоумышленник завладел зашифрованным его значением.

Оно позволяет хакеру использовать мощные компьютеры для тестирования большого количества паролей без риска быть обнаруженным. С другой стороны, такая brute force атака не может быть первым этапом. Для этого злоумышленник должен уже иметь копию зашифрованных паролей.

Онлайн-атака — это, когда злоумышленник пытается взломать функцию входа в систему или приложение с помощью подбора учетных данных. Так как ему не нужно сначала получать зашифрованные пароли, хакер может использовать этот метод при попытке проникнуть в систему.

Имеют ли место brute force атаки онлайн?

Одновременно подобрать имя пользователя и пароль непросто. Большинство систем при неудачном входе в систему не сообщают, что было введено неверно: имя пользователя или пароль. Первый шаг, который предпринимает злоумышленник — это попытка атаковать известных пользователей.

Хакер может находить имена пользователей, используя открытые исследования. Во многих организациях, например, логины пользователей имеют предсказуемую структуру, основанную на имени сотрудника. Простой поиск в LinkedIn позволяет выявить большое количество имен пользователей.

Тем не менее, этот тип классической brute force атаки онлайн является скорее гипотетической. Причина проста: у большинства современных систем и приложений есть встроенная блокировка. Если пользователю не удается войти в систему за несколько попыток, учетная запись блокируется и для ее разблокировки требуется вмешательство администратора.

Сегодня такая защита от брутфорса создает больше головной боли для IT-отделов , чем для злоумышленников. Обработка таких блокировок становится более насущным вопросом, чем обнаружение brute force.

Исключение составляют пользовательские приложения. Хотя традиционный вход в Windows не может быть использован для brute force , новое веб-приложение, разработанное специально для предстоящей маркетинговой кампании, вполне для этого подходит.

Рост количества случаев credential stuffing

В то время как классические онлайн-атаки с использованием brute force , идут на убыль, credential stuffing только набирает обороты.

Credential stuffing — это атака, в которой злоумышленники используют пары имя пользователя / пароль, украденные с общедоступных сайтов, чтобы проникнуть в атакуемую систему.

Количество успешных атак на общедоступные сайты увеличивается, и злоумышленники публикуют базы учетных данных или продают их на подпольных биржах. Предположение, которое слишком часто оправдывается, заключается в следующем: люди используют одинаковое имя пользователя и пароль на разных сайтах.

Подбор пароля брутфорсом при Credential stuffing позволяет обойти блокировку, поскольку каждое имя пользователя вводится только один раз. Использование известной пары имя пользователя / пароль увеличивает вероятность успеха с меньшим количеством попыток.

Поскольку в качестве контрмеры блокировка не эффективна, организации часто применяют двухфакторные механизмы аутентификации. Двухфакторная аутентификация требует, чтобы у пользователя было что-то еще помимо пароля. Например, номер мобильного, на который пользователь может получить текстовое сообщение.

Поскольку двухфакторная аутентификация громоздка, успешная аутентификация обычно одобряется на основе любого «аналогичного » доступа. «Аналогичный » доступ может представлять собой использование одного и того же устройства или географического местоположения.

Многие из нас сталкивались с сайтами, требующими двухфакторной аутентификации при обращении с нового устройства, публичной сети или во время поездок.

Хотя двухфакторная аутентификация является надежным решением, она имеет существенные недостатки: при ней изменяется пользовательский интерфейс и она предполагает интерактивный вход в систему.

Нет ничего более раздражающего, чем натолкнуться на двухфакторную аутентификацию при входе со смартфона. В результате эта опция часто оставляется на усмотрение пользователя в качестве дополнительного варианта. Поэтому возникает необходимость в системе обнаружения, связанной с использованием аналитики, которая бы распознавала метод брутфорса.

Обнаружение brute force атак

Часто рекомендуемый метод обнаружения brute force атак связан с определением классических атак. Это обнаружение нескольких неудачных попыток входа в систему для одного пользователя за короткий промежуток времени.

Многие рекомендации для начинающих при создании правил корреляции SIEM (Security Information and Event Management ) делают упор на обнаружение brute force атак именно по такому сценарию. Хотя это изящный и простой путь, но он предназначен для определения практически несуществующего вектора атак.

Фактор, который дает возможность идентифицировать brute force атаку при аутентификации — это большое количество неудачных попыток входа в систему. Но поскольку пользователь не может быть ключом к обнаружению, система должна сосредоточиться на другом ключе, чтобы связать поток событий, составляющих атаку.

Один из методов — отслеживание неудачных попыток аутентификации с одного IP-адреса . Но публичные IP-адрес а становятся более дорогими, поэтому все больше пользователей получают общий IP-адрес .

Чтобы справиться с этой проблемой, механизм обнаружения должен определять нормальную скорость соединений или сбоев от исходного IP-адреса , чтобы установить, какой будет ненормальная скорость. Тем самым принимая во внимание тот факт, что несколько пользователей могут подключаться к одному и тому же IP-адресу .

Детектор также может использовать отпечаток устройства (комбинацию свойств в событии аутентификации, характерных для устройства ) для дифференциации конкретного источника из числа тех, которые используют один и тот же IP-адрес . Но это не может быть основным фактором, а лишь способствует проверке потенциального злоумышленника. Большинство таких отпечатков находятся под контролем злоумышленника и могут быть подделаны.

Распределенные брутфорс атаки, например, путем использования ботнета или перенаправления через сеть прокси-серверов TOR , еще больше усложняют задачу. Отслеживание источника становится неэффективным. Фильтрация устройств может работать до определенной степени. Особенно если атака выполняется одним источником, но через несколько маршрутов. В качестве дополнительной меры можно использовать информацию о потенциальных угрозах, которая помогает идентифицировать доступ с известных узлов бот-сетей или прокси-серверов.

Практика обнаружения атак

До сих пор мы предполагали, что события, анализируемые для установления атаки, являются ярко выраженными. Любое событие неудавшегося входа в систему определяется как успешная или безуспешная попытка, а имя пользователя всегда находится в одном поле и имеет один формат.

Но обработка потока событий для подготовки их к анализу и обнаружению брутфорс также является проблемой, которую нужно рассматривать отдельно.

В качестве примера возьмем Windows , самый распространенный источник. Событие входа в систему Windows (идентификатор события 4624 ) и событие неудачного входа Windows (идентификатор события 4625 ) регистрируются локально на каждом компьютере. Это делает более сложным сбор информации. Это также означает, что злоумышленник, который владеет компьютером, может заблокировать ее получение. Контроллер домена регистрирует событие аутентификации, которое может использоваться как прокси для события входа в систему.

Когда поймем, какие события отслеживать, нам все равно нужно знать, как правильно идентифицировать успешную или безуспешную попытки входа в систему. Успешная или безуспешная попытки локального входа — это отдельные события, которые для аутентификации контроллера домена помечаются внутри события.

Приведенные ниже результаты поиска в Splunk (в поисковом хранилище GoSplunk ), которые я использовал для идентификации успешных и безуспешных попыток входа в Windows , демонстрируют уровень знаний, необходимых для извлечения такой информации из событий. Это даже без учета аутентификации контроллера домена.

source="WinEventLog:security" (Logon_Type=2 OR Logon_Type=7 OR Logon_Type=10) (EventCode=528 OR EventCode=540 OR EventCode=4624 OR EventCode=4625 OR EventCode=529 OR EventCode=530 OR EventCode=531 OR EventCode=532 OR EventCode=533 OR EventCode=534 OR EventCode=535 OR EventCode=536 OR EventCode=537 OR EventCode=539) | eval status=case(EventCode=528, "Successful Logon", EventCode=540, "Successful Logon", EventCode=4624, "Successful Logon", EventCode=4625, "Failed Logon", EventCode=529, "Failed Logon", EventCode=530, "Failed Logon", EventCode=531, "Failed Logon", EventCode=532, "Failed Logon", EventCode=533, "Failed Logon", EventCode=534, "Failed Logon", EventCode=535, "Failed Logon", EventCode=536, "Failed Logon", EventCode=537, "Failed Logon", EventCode=539, "Failed Logon") | stats count by status | sort - count

Обнаружение атак через Cyber Kill-Chain

Обнаружение brute force атак является непростой задачей при защите от брутфорса WordPress . Ни один из методов обнаружения, описанных выше, не дает 100-процентной гарантии результата, а злоумышленники в свою очередь постоянно совершенствуют методы противодействия их обнаружению.