Типы аутентификации. Методы аутентификации пользователей информационных систем

В обычной жизни мы узнаем друг друга в лицо. Если знакомы. Если не знакомы - по паспорту или аналогичному документу с фотографией. «Опознать» же человека, сидящего за компьютером по ту сторону Сети, несколько сложнее - это требует достаточно специфичных методов.

Идентификация и аутентификация

Прежде чем проверять истинность пользователя, его нужно идентифицировать (выяснить, «кто есть ху» ), т.е. из многих пользователей, зарегистрированных в системе, выбрать по некоему уникальному идентификатору одного. Его-то система и будет проверять. Идентификатор - это имя, под которым зарегистрирован пользователь в проверяющей его компьютерной системе. Например, в окне «Ввод сетевого пароля», которое знакомо, несомненно, всем читателям журнала «Мир ПК» (рис. 1), идентификатором пользователя является содержимое поля «Имя».

Другими словами, идентификация пользователя - это получение от него ответа на вопрос: «Кто ты?» Скажем, Вася. А аутентификация - это требование: «А теперь докажи, что ты именно Вася» и последующая проверка доказательств. То есть проверка, действительно ли пользователь является тем, за кого он себя выдает.

Аутентификация пользователей обычно выполняется неким программным модулем, находящимся непосредственно на компьютере, на который пользователь пытается получить прямой или удаленный доступ. Всю работу данного модуля можно условно разделить на два этапа.

Предварительный, на котором модуль формирует «эталонный образец», например, запрашивает пароль пользователя (это именно тогда пароль запрашивается дважды, чтобы исключить ошибку его ввода) - по нему пользователь будет опознаваться впоследствии. Пароль (или другой эталон - см. ниже) может и назначаться пользователю - так бывает, например, в различных системах доступа в Интернет. Обычно модуль аутентификации хранит эталонные образцы в таблице соответствий «пользователь - эталон».

И завершающий этап, когда пользователь проходит аутентификацию и у него запрашивается аутентификационная информация, которая сравнивается с эталоном. На основании этого сравнения он считается опознанным или нет.

На самом деле в реальных системах эталонный пароль может храниться в таблице в зашифрованном виде (например, в файле /etc/passwd или /etc/shadow в Linux-системах) или вместо пароля сохраняется его хэш (о хэшировании см. статью «Электронная цифровая подпись», «Мир ПК», ). Это не позволит злоумышленнику, получившему доступ к хранилищу эталонов, ознакомиться с паролями всех пользователей системы.

В более сложных случаях (прежде всего при удаленной аутентификации) предъявляемая пользователем аутентификационная информация и ее эталонный образец могут дополнять друг друга, участвуя в каких-либо криптографических преобразованиях. Для этого используются различные протоколы сетевой аутентификации. Пример ее приведен в статье , «Мир ПК», № 12/04.)

Информация, по которой опознается пользователь, бывает трех видов:

- Пользователь знает нечто уникальное и демонстрирует компьютеру это знание. Такой информацией может быть, например, пароль.

- Пользователь имеет предмет с уникальным содержимым или с уникальными характеристиками.

- Аутентификационная информация является неотъемлемой частью пользователя. По этому принципу строятся системы биометрической аутентификации, использующие в качестве информации, например, отпечаток пальца.

Как видно, такие методы пришли из реальной жизни: паролями люди пользовались с незапамятных времен, да и сейчас они встречаются в различных областях, в том числе не связанных с компьютерной техникой, - скажем, разные номерные комбинации кодовых замков, запирающих хоть двери в помещениях, хоть крышки чемоданов. Еще чаще применяются уникальные предметы: это ключи от любых замков, электронные таблетки для быстрого открытия домофонов, проездные билеты в виде карточек с магнитной полосой. Распространены в повседневной жизни и методы биометрической аутентификации: паспорт и водительские права с эталонной фотографией, отпечатки пальцев, используемые в криминалистике, идентификация по фрагментам генетического кода и т.д.

Каждый из перечисленных выше методов имеет свои достоинства и недостатки. Для устранения последних в компьютерных системах часто используют комбинацию различных методов аутентификации, например смарт-карту в виде предмета с уникальным содержимым (скажем, криптографическим ключом), для доступа к которому необходимо ввести PIN-код. То есть пользователь для входа в систему не только должен иметь при себе смарт-карту, но и знать уникальную последовательность - PIN-код. Такая аутентификация называется двухфакторной - по числу проверяемых параметров.

Пример двухфакторной аутентификации в жизни найти сложнее, навскидку вспоминается только тот же паспорт, который представляет собой предмет с уникальным содержимым, среди которого есть фотография лица его владельца - биометрической характеристики, являющейся неотъемлемой его частью. Зато легко вспомнить примеры двухфакторной аутентификации из известных сказок. Например, Золушку принц находит по размеру ноги и уникальному предмету в виде второй туфельки и только после этого узнает в лицо. Или для доступа в домик к семерым козлятам необходимо обладать козьим голоском и произносить пароль «Козлятушки, ребятушки...», а еще в каком-то из вариантов сказки козлятушки заглядывали под дверь с целью увидеть там белые ножки козы - это уже третий фактор.

Поговорим о достоинствах и недостатках упомянутых выше методов.

Пароль

По парольному принципу строятся простейшие системы аутентификации, в которых пользователю достаточно ввести правильный пароль для получения доступа к нужному ему ресурсу. Парольная аутентификация является наиболее распространенной: во-первых, это самый простой из рассматриваемых нами методов аутентификации (что является единственным его достоинством), во-вторых, он появился намного раньше остальных, поэтому к настоящему времени реализован в огромном количестве различных компьютерных программ.

Недостатков же у парольной аутентификации не счесть.

Во-первых, очень часто неискушенные пользователи выбирают простые или легко угадываемые пароли:

Во-вторых, пароль могут подсмотреть или перехватить при вводе.

В-третьих, пароль может быть получен путем применения насилия к его владельцу.

Наконец, существуют и применяются злоумышленниками действенные методы социальной инженерии , с помощью которых можно получить пароль пользователя обманным путем - неопытный пользователь сам назовет его лиходею, если тот сможет ловко притвориться администратором системы. Последним достижением злоумышленников на данном поприще является фишинг : пользователь завлекается на фальшивую веб-страницу, имитирующую, скажем, нужную страницу сайта его банка, - там он вводит параметры своей кредитной карты, с которой потом снимают деньги преступники. Кстати, в таких случаях помогают методы взаимной аутентификации , когда не только сервер проверяет пользователя, но и пользователь убеждается, что это именно сервер его банка.

Нельзя сказать, что технический прогресс в отношении парольной аутентификации стоит на месте. Не прекращаются попытки построить сильную аутентификацию в сочетании с удобством и простотой применения паролей.

Разработано множество программных и аппаратных генераторов паролей , которые вырабатывают длинные и сильные случайные пароли, неуязвимые для словарных атак и других вариантов подбора. Обратная сторона медали: пользователи вынуждены запоминать длинные и сложные пароли, результат - искушение записать пароль на бумажку и повесить ее на монитор.

Существуют системы, включающие пароль под принуждением : пользователь применяет один пароль для нормального входа в систему, а другой, также предопределенный пароль, сигнализирует модулю аутентификации о том, что пользователя принуждают к входу в систему. Программы прозрачного шифрования, например, предоставляют при вводе пароля под принуждением дезинформацию, предварительно подобранную принуждаемым пользователем (о прозрачном шифровании см. статью , «Мир ПК», № 4/02).

Однако видно, что подобные усовершенствования усложняют парольную аутентификацию, основное достоинство которой - простота.

Уникальный предмет

|

| Рис. 2. Пример USB-токена: ruToken |

Для аутентификации пользователей наиболее часто применяются следующие предметы: смарт-карты, карты с магнитной полосой, электронные таблетки iButton, USB-токены (рис. 2).

Уникальность каждого из перечисленных предметов определяется информацией, которую он содержит. В простейшем случае эта информация представляет собой идентификатор и пароль пользователя, которые просто считываются с носителя и передаются модулю аутентификации. Более сложный случай - носитель содержит криптографический ключ, который используется в каком-либо из протоколов удаленной аутентификации. Кстати говоря, микропроцессорные смарт-карты и USB-токены могут сами выполнять криптографические преобразования и играть активную роль в аутентификации.

Уникальный предмет используется сам по себе довольно редко: чаще всего это один из элементов двухфакторной аутентификации, пример которой был приведен выше.

Недостатков у «предметной» аутентификации несколько меньше, чем у парольной, а именно следующие:

- предмет может быть похищен или отнят у его владельца;

- в большинстве случаев требуется специальное оборудование для работы с предметами;

- иногда возможно изготовление копии или эмулятора предмета.

Несмотря на эти недостатки, носители аутентификационной информации сейчас весьма популярны. Особенно это касается USB-токенов, для использования которых не нужно никакого оборудования - достаточно не очень древнего компьютера. Кроме того, для аутентификации с помощью USB-токенов в операционных системах Windows 2000 и выше из программного обеспечения необходим только драйвер специального формата для используемого USB-токена - здесь уже включена поддержка такой аутентификации.

Биометрическая аутентификация

Еще десяток лет назад биометрическая аутентификация встречалась в основном в фантастических произведениях. Сейчас биометрические технологии переживают период бурного роста, резко усилившегося после событий 11 сентября 2001 г. Тогда эксперты посчитали, что биометрические технологии, особенно распознавание людей по чертам лица, помогут в поиске террористов и других злоумышленников. К сожалению, нельзя сказать, что ожидания экспертов полностью оправдались, однако биометрические технологии прочно заняли свое место на рынке средств идентификации и аутентификации пользователей.

В качестве аутентификационной информации в данном случае берутся во внимание оригинальные и неотъемлемые характеристики человека. Наиболее часто используются следующие из них:

- Отпечатки пальцев. Известно, что они уникальны для каждого человека, причем не меняются на протяжении жизни. Для сканирования отпечатков пальцев применяется самое дешевое оборудование (по сравнению с другими методами биометрической аутентификации), кроме того, данный метод привычен для пользователей и не вызывает каких-либо опасений. Однако считается, что недорогие сканеры отпечатков пальцев можно обмануть специально изготовленным искусственным пальцем.

- Рисунок радужной оболочки глаза. Это на сегодня наиболее точный метод биометрической аутентификации. Но многие пользователи боятся процесса сканирования радужной оболочки, да и оборудование для сканирования является дорогостоящим. К тому же данный способ вызывает нарекания со стороны правозащитников. Они говорят, что глаз человека несет много информации о состоянии его здоровья, о злоупотреблении спиртными напитками, наркотиками и т.д. Есть опасения, что эту информацию о пользователях (побочную для процесса аутентификации) настроенная соответствующим образом система может сохранять, после чего возможно ее использование им во вред.

- Черты лица. Данная технология распознавания считается очень перспективной, поскольку именно по чертам лица узнают друг друга люди. К сожалению, системы, реализующие данный метод, пока не блещут точностью.

В качестве уникальных признаков человека используются также характеристики его голоса, образец рукописной подписи, «клавиатурный почерк» (интервалы времени между нажатиями клавиш, составляющих кодовое слово, и интенсивность нажатий), геометрия руки и др. Однако эти технологии значительно меньше распространены, чем описанные выше.

* * *

С детства каждому из нас известно, что «все работы хороши - выбирай на вкус» (В. В. Маяковский. «Кем быть?»). Аналогичным образом можно охарактеризовать и методы аутентификации - применение найдется для любого из них. Все зависит от степени важности информации, к которой получает доступ аутентифицируемый пользователь. Например, уже есть системы с двухфакторной аутентификацией, когда одним из факторов является рисунок радужной оболочки глаза - метод, относящийся к числу наиболее сильных, но и дорогостоящих на сегодня. Но несравнимо чаще применяется парольная аутентификация, все недостатки которой перевешиваются простотой реализации и использования.

Судя по тем же фантастическим фильмам, в будущем паритет между различными методами аутентификации более-менее сохранится: вспомним феерический фильм недалекого прошлого «Пятый элемент» - в нем есть примеры почти всех мыслимых способов аутентификации.

Сергей Панасенко - начальник отдела разработки ПО фирмы «Анкад», канд. техн. наук. С ним можно связаться по е-mail: [email protected] .

- 1. Соколов А.В., Шаньгин В.Ф. Защита информации в распределенных корпоративных сетях и системах. М.: ДМК Пресс, 2002. Исключительно познавательная книга, охватывающая практически все темы защиты информации. Один из ее разделов посвящен теории идентификации и аутентификации пользователей, а также протоколам сетевой аутентификации.

- 2. Леонтьев Б. Хакинг без секретов. М.: Познавательная книга плюс, 2000. Содержит «список часто употребляемых паролей» и другую полезную информацию, касающуюся парольной аутентификации.

- 3. Медведовский И.Д., Семьянов П.В., Леонов Д.Г. Атака на Internet. М.: ДМК Пресс, 2000. Одна из глав этой книги целиком посвящена методам социальной инженерии.

- 4. Евангели А. PC Week/RE 2003, № 7, с. 24-25. Технологии биоидентификации и биометрический рынок. Статья, подробно описывающая методы биометрической аутентификации и существующие технические решения.

- 5. Матвеев И.А., Ганькин К.А. Распознавание человека по радужке // Системы безопасности, 2004, № 5, с. 72. Подробно описаны технические особенности аутентификации по рисунку радужной оболочки глаза.

1 М.С. Горбачев, 1991.

В операционной системе Windows 7 реализовано новое поколение технологий безопасности для рабочего стола и одна из них аутентификация и авторизация. Часть технологий направлена на укрепление общей инфраструктуры Windows, а остальные на оказание помощи в управлении системой и пользовательскими данными.

Прежде чем устанавливать в Windows 7 эффективные меры безопасности, например, для совместного пользования файлами и папками, важно понимать используемые во время настройки безопасности типы учетных записей пользователей, и как сетевой протокол аутентифицирует и авторизует вход пользователей в систему.

Аутентификация - это процесс, используемый для подтверждения личности пользователя, при обращении его к компьютерной системе или дополнительным системным ресурсам. В частных и государственных компьютерных сетях (включая Интернет) наиболее часто для аутентификации предполагается проверка учетных данных пользователя; то есть, имя пользователя и пароль. Однако для типов критических транзакций, например обработка платежей, проверки подлинности имени пользователя и пароля не достаточно, так как пароли могут быть украдены или взломаны. По этой причине, основная часть интернет-бизнеса, а также многие другие сделки теперь используют цифровые сертификаты, которые выдаются и проверяются центром сертификации.

Аутентификация логически предшествует авторизации. Авторизация позволяет системе определить, может ли заверенный пользователь получить доступ и возможность обновить защищенные системные ресурсы. Авторизация позволяет установить директивный доступ к папкам и файлам, часы доступа, размер разрешенного места для хранения, и так далее.

- Изменения системных ресурсов первоначально разрешены системным администратором.

- При попытке пользователя получить доступ или обновить системный ресурс разрешение на действие оценивается системой или приложением.

Последний вариант позволяет пользователю получить доступ без аутентификации и авторизации. Он используется в случае, когда требуется предоставить доступ для анонимных не проходящих аутентификацию пользователей. Такой доступ, как правило, весьма ограничен.

Процесс авторизации и аутентификации.

Для получения доступа к файлам в сети пользователи для проверки их личности должны проходить аутентификацию. Это делается во время процесса входа в сеть. Операционная система Windows 7 для входа в сеть имеет следующие методы аутентификации:

- Протокол Kerberos версии 5: Основной метод аутентификации клиентов и серверов под управлением операционных систем Microsoft Windows. Он используется для проверки подлинности учетных записей пользователей и учетных записей компьютеров.

- Windows NT LAN Manager (NTLM): используется для обратной совместимости с операционными системами более старыми, чем Windows 2000 и некоторых приложений. Он менее гибок, эффективен и безопасен, чем протокол Kerberos версии 5.

- Сопоставление сертификатов: обычно используется для проверки подлинности при входе в сочетании со смарт-картой. Сертификат, записанный на смарт-карте, связан с учетной записью пользователя. Для чтения смарт-карт и аутентификации пользователя используется считыватель смарт-карт.

Новые функции аутентификации в Windows 7.

Целый ряд улучшений, связанных с процессами входа и проверки подлинности пользователя был добавлен еще в Windows Vista ®. Эти усовершенствования увеличили базовый набор функции проверки подлинности, чтобы помогло обеспечить лучшую безопасность и управляемость. В Windows 7 Microsoft продолжает начатые в Windows Vista усовершенствования, предоставляя следующие новые функции аутентификации:

- Смарт-карты

- Биометрия

- Интеграция личности в Интернете.

Смарт-карты.

Использование смарт-карт самый распространенный метод аутентификации. Для поощрения применения организациями и пользователями смарт-карт, Windows 7 предлагает новые возможности, облегчающие их использование и развертывание. Эти новые возможности позволяют использовать смарт-карты для выполнения разнообразных задач, включая:

- Смарт-карты Plug and Play

- Личные удостоверения проверки (PIV), стандарт национального института стандартов и технологий США (NIST)

- Поддержка для входа смарт-карты Kerberos.

- Шифрование дисков BitLocker

- Документы и электронная почта

- Использование с бизнес-приложениями.

Биометрия.

Биометрия - все более популярная технология, обеспечивающая удобный доступ к системам, услугам и ресурсам. Биометрия для однозначного определения человека использует измерение его неизменных физических характеристик. Одна из наиболее часто используемых биометрических характеристик - отпечатки пальцев.

До сих пор в Windows не было стандартной поддержки биометрических устройств. Чтобы решить эту проблему, Windows 7 вводит Windows Biometric Framework (WBF). WBF предоставляет новый набор компонентов, поддерживающий снятие отпечатка пальца с помощью биометрические устройства. Эти компоненты увеличивают безопасность пользователей.

Windows Biometric Framework упрощает пользователям и администраторам настройку и управление биометрическими устройствами на локальном компьютере или в домене.

Интеграция личности в Интернете.

Управление аккаунтом - стратегия обеспечения безопасности. Для разрешения или запрета проверки подлинности определенных компьютеров или всех компьютеров, которыми вы управляете онлайн, используется Групповая политика.

Интеграцией онлайн идентификации можно управлять политикой группы. Политика, настроенная как: “Сетевая безопасность: Позволить этому компьютеру при запросе идентификации PKU2U использовать ID онлайн”, управляет возможностью ID онлайн подтвердить подлинность этого компьютера при помощи протокола PKU2U. Этот параметр политики не влияет на способность учетных записей доменов или локальных учетных записей пользователей входить на этот компьютер.

Что такое аутентификация wifi на телефоне или планшете большинство пользователей мобильных устройств знают «не понаслышке» - ведь с подключением к беспроводной сети «юзеры» сталкиваются практически ежедневно. Однако для чего проходить данную «процедуру», и по каким причинам возникает проблема аутентификации вай фай, понимают далеко не все владельцы современных планшетных компьютеров.

Итак, аутентификация wifi: что это?

Аутентификация - это проверка безопасности при подключении устройства к Wi-Fi по защищённому соединению. В процессе аутентификации устройство сообщает Wi-Fi оборудованию секретный код, введённый пользователем.

При правильно указанном пароле, Wi-Fi роутер осуществляет подключение устройства к сети, в противном случае - соединение сбрасывается. Таким образом, использовать ресурсы Wi-Fi могут лишь пользователи, входящие в круг «доверенных лиц», знающие .

Иными словами, аутентификация вай фай на адроид-устройстве - это сообщение маршрутизатору шифра для входа в сеть и его последующая проверка на совпадение с указанным в настройках роутера паролем.

Ошибка аутентификации wifi android: что делать?

Обычно процесс аутентификации продолжается несколько секунд. Но иногда при подключении к WiFi (после ввода пароля) устройство показывает статус «аутентификация» гораздо дольше - возникает ошибка аутентификации вай фай на телефоне, или бесконечная авторизация устройства в сети.

Как правило, такая проблема возникает по одной из следующих причин:

1. Неправильно введён секретный код для подключения к WiFI

Если вы ввели неверный секретный код (совершили опечатку, ввели его в неправильной раскладке или просто кто-то поменял код без вашего ведома), то вы не сможете выполнить подключение, а статус «аутентификация» будет длиться дольше обычного, и закончится сообщением об ошибке.

Решение: проверьте правильность ввода пароля. Если вы подключаетесь к беспроводной сети вне дома (например, на рабочем месте), то узнайте у системного администратора или коллег новый пароль.

Если же вы устанавливаете соединение с , и уверены в том, что код ввели верно, то советуем : возможно, они были изменены без вашего ведома.

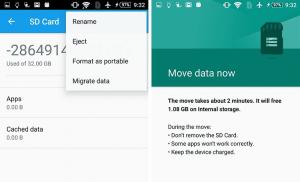

2. Несоответствие типа подключения в настройках планшета и у Wi-Fi оборудования

Стандарты безопасности постоянно улучшаются и изменяются, благодаря чему современное Wi-Fi оборудование может работать в различных режимах, несовместимых между собой. И зачастую ошибка аутентификации вай фай на планшете возникает по причине несоответствия настроек андроид-устройства и сетевого оборудования.

Наверняка каждый пользователь компьютерных систем (и не только) постоянно сталкивается с понятием аутентификации. Надо сказать, что не все четко понимают значение этого термина, постоянно путая его с другими. В общем смысле аутентификация - это очень объемное понятие, которое может включать в себя и совокупность некоторых других терминов, описывающих дополнительные процессы. Не вдаваясь в технические подробности, рассмотрим, что же это такое.

Понятие аутентификации

Общим определением для этого понятия является проверка подлинности чего-то. По сути, аутентификация - это процесс, позволяющий определить соответствие объекта или субъекта каким-то ранее зафиксированным уникальным данным или признакам. Иными словами, в какой-то системе имеются определенные характеристики, требующие подтверждения для доступа к ее основным или скрытым функциям. Заметьте, это именно процесс. Его ни в коем случае нельзя путать с идентификацией (которая является одной из составных частей процесса аутентификации) и авторизацией.

Кроме того, различают одностороннюю и взаимную аутентификацию на основе современных методов криптографии (шифрования данных). Простейшим примером взаимной аутентификации может быть, скажем, процесс двустороннего добавления пользователей в друзья на некоторых сайтах социальных сетей, когда и с той, и с другой стороны требуется подтверждение действия.

Идентификация

Итак. Идентификация, с точки зрения компьютерных технологий, представляет собой распознавание некоего объекта или, скажем, пользователя по заранее созданному идентификатору (например, логин, имя и фамилия, паспортные данные, идентификационный номер и т. д.). Такой идентификатор, кстати, впоследствии используется и при прохождении процедуры аутентификации.

Авторизация

Авторизация - наименее простой способ, обеспечивающий доступ к определенным функциям или ресурсам различных систем путем введения, к примеру, логина и пароля. В данном случае различие между понятиями состоит в том, что при авторизации пользователю всего лишь предоставляются определенные права, в то время как аутентификация - это как раз-таки сравнение того же логина и пароля с данными, зарегистрированными в самой системе, после чего можно получить доступ к расширенным или скрытым функциям того же интернет-ресурса или программного продукта (использование кода авторизации).

Наверное, многие сталкивались с ситуацией, когда загрузку файла с сайта невозможно произвести без авторизации на ресурсе. Вот именно после авторизации и следует процесс аутентификации, открывающий такую возможность.

Зачем нужна аутентификация

Области, в которых применяются процессы аутентификации, очень разнообразны. Сам процесс позволяет защитить любую систему от несанкционированного доступа или внедрения нежелательных элементов. Так, например, аутентификация широко используется при проверке электронных писем по открытому ключу и цифровой подписи, при сравнении контрольных сумм файлов и т. д.

Рассмотрим самые основные типы аутентификации.

Типы аутентификации

Как уже говорилось выше, аутентификация наиболее широко используется именно в компьютерном мире. Самый простой пример был описан на примере авторизации при входе на определенный сайт. Однако основные типы аутентификации этим не ограничиваются.

Одним из главных направлений, где используется такой процесс, является подключение к Сети. Будет это проводное соединение или аутентификация WiFi - без разницы. И в том и в другом случае процессы аутентификации практически ничем не отличаются.

Кроме использования логина или пароля для доступа в Сеть, специальные программные модули производят, так сказать, проверку законности подключения. Аутентификация WiFi или проводного подключения подразумевает не только сравнение паролей и логинов. Все намного сложнее. Сначала проверяется IP-адрес компьютера, ноутбука или мобильного гаджета.

Но ситуация такова, что поменять собственный IP в системе можно, что называется, элементарно. Любой, мало-мальски знакомый с этим пользователь, может произвести такую процедуру за считаные секунды. Более того, программ, автоматически изменяющих внешний IP, сегодня на просторах Интернета можно найти огромное количество.

Но вот дальше начинается самое интересное. На данном этапе аутентификация - это еще и средство проверки MAC-адреса компьютера или ноутбука. Наверное, не нужно объяснять, что каждый MAC-адрес уникален сам по себе, и в мире двух одинаковых просто не бывает. Именно это и позволяет определить правомерность подключения и доступа к Сети.

В некоторых случаях может возникнуть ошибка аутентификации. Это может быть связано с неправильной авторизацией или несоответствием ранее определенному идентификатору. Редко, но все же бывают ситуации, когда процесс не может быть завершен в связи с ошибками самой системы.

Наиболее распространена ошибка аутентификации именно при использовании подключения к Сети, но это в основном относится только к неправильному вводу паролей.

Если говорить о других областях, наиболее востребованным такой процесс является в биометрике. Именно биометрические системы аутентификации сегодня являются одними из самых надежных. Самыми распространенными способами являются сканирование отпечатков пальцев, встречающееся сейчас даже в системах блокировки тех же ноутбуков или мобильных устройств, и сканирование сетчатки глаза. Эта технология применяется на более высоком уровне, обеспечивающем, скажем, доступ к секретным документам и т. д.

Надежность таких систем объясняется достаточно просто. Ведь, если разобраться, в мире не существует двух человек, у которых бы полностью совпадали отпечатки пальцев или структура сетчатки глаза. Так что такой метод обеспечивает максимальную защиту в плане несанкционированного доступа. Кроме того, тот же биометрический паспорт можно назвать средством проверки законопослушного гражданина по имеющемуся идентификатору (отпечаток пальца) и сравнению его (а также данных из самого паспорта) с тем, что имеется в единой базе данных.

В этом случае аутентификация пользователей и представляется максимально надежной (не считая, конечно, подделок документов, хотя это достаточно сложная и трудоемкая процедура).

Заключение

Хочется надеяться, что из вышесказанного будет понятно, что представляет собой процесс аутентификации. Ну а областей применения, как видим, может быть очень много, причем в совершенно разных сферах жизни и

В данной статье мы рассмотрим несколько наиболее распространенных примеров ошибок аутентификации при работе устройств на базе операционной системы Android с WiFi сетями. На первый взгляд, ничего сложного в этом вопросе и быть не может, ведь интерфейс телефонов и планшетов на базе данной ОС отличается исключительной дружелюбностью даже к самым неопытным пользователям, но и она способна удивить.

К тому же, подобная ошибка – достаточно распространенное явление и чтобы не попасть впросак, для начала следует ознакомиться с изложенной ниже информацией и, быть может, проблема подключения решится легко и незаметно. Для начала следует разобраться, что же такое аутентификация и технология WiFi в целом. Понимание этого даст Вам возможность без чьей-либо помощи и лишних затрат решать бытовые вопросы, связанные с данным протоколом.

Аутентификация. Что это и зачем?

Нередко при аутентификации вместо заветного «Подключено» на дисплее вашего телефона появляется надпись вроде «Сохранено, защита WPA/WPA2», либо «Проблема аутентификации».

Что же являет она собой?

Это особая технология защиты, не допускающая в вашу личную или рабочую сеть незваных пользователей, которые стали бы использовать ваш канал интернета и тратить трафик. Платить за него ведь придется Вам. Да и большой радиус действия точки доступа WiFi, дает возможность подключиться к ней не только людям, для которых она создавалась, но и злоумышленникам. А значит, чтобы предотвратить подобное несанкционированное подключение и требуется высококачественная технологию шифрования данных и проверки подлинности с низкой вероятностью взлома и подбора пароля. Именно поэтому для подключения к сети чаще всего необходимо ввести пароль. Подходящий под Ваши требования способ шифрования данных при аутентификации можно выбрать в настройках роутера или точки доступа, к которой подключается Ваше устройство. Наиболее распространенным сегодня метод проверки подлинности WPA-PSK/WPA2.

Тут есть два основных варианта:

- В первом случае всеми абонентами при подключении к сети вводится один и тот же ключ, в другом – каждому пользователю выдается личный ключ доступа, состоящий в основном из цифр и букв латинского алфавита.

- Второй тип шифрования используется в основном в компаниях с повышенным уровнем защиты сети, где подключается определенное количество пользователей и важна на самом деле безопасная проверка подлинности.

В случае если у нас возникают проблемы с подключением, перед принятием каких-либо действий, рекомендуется воспользоваться проверенным методом, который в более чем половине случаев решает все проблемы, включая ошибку аутентификации - перезагрузите роутер.

Другой из наиболее эффективных способов решения ошибки аутентификации, поскольку не редко её причиной может быть повреждённая микропрограмма маршрутизатора расположенного у вас дома - это обновление его прошивки до последней версии. Обновлять её строго рекомендуется с официального сайта производителя. Также при этом желательно иметь сохранённую копию файла с конфигурацией роутера, а если у Вас её нет, то не поленитесь сделать её на своем компьютере, чтобы не возникло необходимости подбирать его настройки заново. Кроме того лучше удостовериться, что Ваша сеть не скрытая, то есть просто проверить в настройках, не стоит ли галочка «Hidden SSID» и написано ли имя беспроводной сети SSID на латинице.

Ошибка аутентификации. Почему возникает?

Фактически существуют лишь две основных проблемы, из-за которых ваш телефон может не подключаться к WiFi сети. Но не стоит забывать, что кроме указанных ниже ошибок, подобные проблемы могут быть вызваны и сбоем самого маршрутизаторе либо из-за конфликтов в настройках сети. Это уже отдельная тема для разговора.

- Несоответствие выбранного типа шифрования с используемым.

- Ошибка при вводе ключа

Большинство проблем с подключением к беспроводным сетям – именно из-за ошибок при вводе ключа. В таких случаях рекомендуется перепроверить пароль, введенный в настройках подключения вашего телефона, а если это не поможет – при помощи компьютера зайти в настройки маршрутизатора, заменив ключ доступа непосредственно на нем. Стоит помнить, что ключ может состоять, лишь из латинских букв. В случае если это не помогло – должен обязательно помочь один из указанных ниже методов.

Для решения проблемы смотрим видео:

Устранение ошибок при аутентификации

Далеко не каждый пользователь представляет себе, как выглядит настройка WiFi роутера при помощи компьютера и как устранить какие-либо проблемы в подключении, не говоря уже о причинах их появления. Поэтому ниже описан еще один способ решения проблем, но уже на стороне маршрутизатора и при помощи компьютера, подключенного к нему, а не телефона.

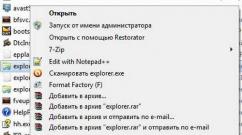

- Для проверки настроек нужно зайти в настройки роутера. Чтобы сделать это — откройте любой браузер и введите в адресную строку ip-адрес 192.168.0.1 либо 192.168.1.1 . Это уже зависит от модели используемого вами роутера. После этого введите ваш логин и пароль в появившемся окне. Если вы их не изменяли, то сможете необходимые данные для входа найти на самом роутере, либо в инструкции.

- Далее следует перейти к настройкам режима беспроводной сети и вместо «b/g/n», который чаще всего стоит по умолчанию, сменить на «b/g», сохранив после этого все внесенные изменения.

- Если все предыдущие манипуляции особого результата не дали, то есть смысл сменить тип шифрования при проверке на WPA/WPA2, если был выбран иной метод, или же наоборот – упростить до WEP, который хоть и устарел, но иногда спасает ситуацию, если другие способы оказываются неэффективны. После этого снова попробуйте подключиться к сети с телефона и заново введите свой ключ для прохождения проверки.

Знание перечисленных нюансов поможет вам справиться с ошибкой, возникающей на многих устройствах, независимо от класса и стоимости, при работе с различными беспроводными сетями, а также понять сам принцип настройки беспроводных роутеров и точек доступа.