Как ограничить доступ к "секретной" информации на компьютере. Что делать, если смартфон или планшет под управлением Android пишет «Ограничения доступа изменены На андроиде пишет ограничения доступа изменены

Управление доступом

Программа позволяет настроить доступ пользователей к различным функциям, спискам и документам. Предусмотрены предопределенные наборы ролей. Кроме этого, имеется возможность самостоятельной настройки доступа. Для управления доступом необходима роль Полные права .

Для ведения списка пользователей и настройки их прав предназначены списки Пользователи и (раздел Администрирование – Настройка пользователей и прав ). Группа доступа определяет совокупность действий с данными программы, которые могут выполнять участники этой группы. Как правило, группы доступа соответствуют различным должностным обязанностям (или видам деятельности) пользователей программы. Пользователь может входить одновременно в одну или несколько групп доступа, которые в совокупности образуют его персональные настройки прав доступа.

Примечание: для настройки прав доступа следует использовать только пользовательский режим 1С:Предприятия.

Настройка программы

Для того чтобы максимально гибко настраивать права доступа пользователей, необходимо включить режим ограничения прав доступа пользователей на уровне записей. Для этого необходимо включить флажок Ограничивать доступ на уровне записей в разделе . Включить этот режим рекомендуется в тех случаях, когда он действительно востребован (например, с программой работает много пользователей), т.к. это в значительной степени повлияет на производительности системы.

В этом случае становятся доступными следующие возможности:

- Флаг "Группы доступа контрагентов" – разрешить настройку доступа к данным по группам контрагентов, в этом случае становится доступной команда:

- Группы доступа контрагентов – создание групп партнеров для разграничения доступа к справочникам, документам и другим данным.

- Флаг "Группы доступа мест хранения" – включите флажок, для того чтобы разрешить настройку доступа к данным по группам мест хранения. После этого становится доступной команда:

- Группы доступа мест хранения – создание дополнительных групп доступа мест хранения для разграничения доступа к данным.

- Флаг "Группы доступа категорий базы знаний" – включите флажок, для того чтобы разрешить настройку доступа к категориям базы знаний. После этого становится доступной команда:

- Группы доступа категорий базы знаний – создание дополнительных групп категорий базы знаний для разграничения доступа к категориям статей базы знаний.

Например, в карточке места хранения после включения флажка "Группы доступа мест хранения" появится обязательный к заполнению реквизит "Группа доступа".

Включение режима ограничения прав доступа пользователей на уровне записей может занять длительное время в зависимости от объема данных, введенных в программу. Если в программу до включения этого режима был введен большой объем данных, программа выводит предупреждение.

Подготовка служебных данных, необходимых для работы в этом режиме, выполняется в фоне с помощью регламентного задания Заполнение данных для ограничения доступа. Если в программу введен большой объем данных, то рекомендуется предварительно настроить его запуск в то время, когда с программой не работают пользователи.

Настройка групп доступа

С помощью групп доступа можно задавать и администрировать общие настройки прав доступа для некоторой группы пользователей, выполняющих однотипные функции в программе, например: Техники центрального офиса или Администраторы филиалов . Права на редактирование списка имеются только у администраторов программы, перечисленных в предопределенной группе доступа Администраторы . Кроме того, пользователь, указанный в группе доступа как Ответственный , может изменять состав участников данной группы.

Группа доступа всегда связана с одним из имеющихся профилей групп доступа, которые, как правило, объединяют в себе несколько ролей. При включении пользователя в группу доступа ему назначаются все роли, заданные в профиле группы доступа. Например, предопределенная группа доступа Администраторы связана с профилем Администратор , в состав которого входит роль Полные Права . Эта роль предоставляет неограниченный доступ ко всем данным и назначается всем администраторам программы, перечисленным в группе доступа Администраторы .

Для создания новой группы доступа необходимо перейти в список раздела Администрирование – Настройки пользователей и прав – Группы доступа .

Нажмите кнопку Создать .

Заполните поле Наименование .

Рекомендуется называть группу доступа во множественном числе таким образом, чтобы ее имя содержало указание на используемый в ней профиль (в поле Профиль ) и однозначно характеризовало определенный в ней состав настроек прав доступа. Например, на базе профиля Сотрудник ремонта могут быть введены группы доступа Сотрудники ремонта Главного офиса и Сотрудники ремонта Филиал 1 .

В карточке группы доступа нужно выбрать один из имеющихся Профилей групп доступа.

На вкладке Участники группы перечислите список пользователей (и групп пользователей), на которых должны распространяться настройки прав доступа.

Для быстрого перечисления пользователей можно нажать кнопку Подобрать . Подберите нужных пользователей.

Открывшийся список выбора состоит из двух частей.

В левой части окна выберите нужную группу пользователей (можно выбрать всю группу сразу), выберите нужных пользователей из этой группы, затем нажмите кнопку Завершить и закрыть для возврата к настройке группы доступа.

В поле Ответственный выберите пользователя, который будет ответственным за состав участников группы доступа.

Затем на вкладке Ограничения доступа необходимо указать дополнительные настройки прав доступа. Примечание : вкладка может быть недоступна для тех групп доступа, в которых такая настройка не предусмотрена (зависит от настроек выбранного профиля).

На этой вкладке с помощью поля Вид доступа можно задать границы области данных, с которой разрешено работать участникам группы доступа. Под видом доступа подразумевается некоторое правило, по которому «разрешается» доступ к данным программы. Например, с помощью вида доступа Организации можно разрешить работать пользователям только с документами по конкретным организациям; или наоборот, скрыть от них документы некоторых организаций. Состав видов доступа, перечисленных на вкладке Ограничения доступа , зависит от профиля, выбранного в поле Профиль . Кроме того, профиль также определяет, как именно действует настройка вида доступа: она разрешает только просмотр или также включает возможность редактирования данных. Например, в случае если профиль групп доступа включает в себя роль для чтения документов, то пользователи получают возможность просматривать документы по заданным организациям. Если же в профиле содержится роль для добавления и изменения, то появляется возможность редактировать такие документы.

Для каждого вида доступа можно указать либо список разрешенных значений, либо наоборот, список тех значений, которые не должны быть доступны. Первый способ настройки подходит в тех случаях, когда стоит задача предоставить доступ только к определенной области данных. Второй способ настройки удобен тогда, когда требуется закрыть доступ к заранее известной области данных, а для всех новых значений, вводимых в программу, должны по умолчанию действовать разрешительные правила. Например, если с помощью вида доступа Организации задано правило, запрещающее работать с документами по организации Наша фирма , то на новую организацию Торговый дом , введенную в программу позднее, эти ограничения распространяться не будут. При этом следует учитывать, что разрешающие настройки имеют приоритет над запрещающими. Так, если в приведенном выше примере пользователю будет разрешен ввод документов по организации Наша фирма в какой-либо другой группе доступа с тем же профилем, то в итоге он получит доступ ко всем документам по этой организации.

В ряде случаев для упрощения настройки прав доступа, в списке разрешенных или запрещенных значений можно указывать не отдельные элементы, а целые группы элементов. Например, для вида доступа Группы мест хранения (см. Рис.3) можно ограничить доступ в разрезе групп доступа мест хранения, а не по каждому месту хранения в отдельности. Для этого необходимо определить список групп доступа мест хранения, и у каждого места хранения задать принадлежность к той или иной группе. Эти действия могут быть выполнены не только администратором, но и любым пользователем с соответствующими правами на редактирование списка мест хранения. Аналогичным образом действует запрещающая настройка.

Пользователь может быть включен сразу в несколько групп доступа. В этом случае его совокупные права доступа складываются (объединяются по «или») из прав доступа каждой группы. Например, в группе доступа Сотрудники ремонта пользователю разрешено добавление/изменение документа Начало обслуживания по организации Наша фирма . В группе доступа Сотрудники склада ему разрешено добавление/изменение документа Поступление по организации Торговый дом . В результате у него появляются права на добавление/изменение документов Начало обслуживания по организации Наша фирма и Поступление по организации Торговый дом . При этом следует учитывать, что объединяются не списки разрешенных значений, указанные в группах, а именно права доступа. Т.е. ошибочно считать, что в приведенном примере пользователь получит доступ на добавление/изменение обоих видов документов одновременно по обеим организациям.

Настройка прав доступа отдельных пользователей

Для просмотра и настройки состава групп доступа интересующего пользователя (или группы пользователей; далее просто «пользователя») можно воспользоваться командой Права доступа в панели навигации карточки пользователя.

С помощью кнопки Включить в группу на вкладке администратор может добавить пользователя в состав участников любой из имеющихся групп доступа.

С помощью кнопки Исключить из группы можно удалить пользователя из выделенной группы доступа.

Также эту настройку могут выполнять ответственные за состав участников группы доступа для своих групп доступа.

С помощью кнопки Изменить группу можно перейти к карточке группы доступа, выбранной в списке.

На вкладке Разрешенные действия (роли) справочно выводится совокупный список ролей, которые назначены пользователю. Список ролей складывается из всех ролей, входящих в состав групп доступа, в которые включен пользователь. Этот же список можно увидеть в Конфигураторе , в свойствах пользователя информационной базы. При этом не следует редактировать этот список в режиме конфигурирования 1С:Предприятия, настройка прав доступа пользователей должна выполняться только с помощью групп доступа.

С помощью кнопки По подсистемам можно соответственно сгруппировать разрешенные действия.

Отчет по правам доступа

Для того чтобы увидеть полный список прав доступа пользователя, можно воспользоваться аналитическим отчетом Отчет по правам доступа пользователя .

Отчет можно открыть из карточки пользователя (группы пользователя) со страницы Права доступа с помощью соответствующей кнопки.

Для того чтобы получить подробный отчет, включите флажок Подробные сведения о правах доступа , нажмите кнопку Сформировать .

В отчете отражены все сведения о правах доступа пользователя:

- Свойства пользователя информационной базы ;

- доступ к информационной базе, имя для входа, имя пользователя операционной системы и другие сведения;

- Группы доступа пользователя ;

- Наименование группы, ответственный, профиль;

- Роли пользователя по профилям ;

- Просмотр объектов ;

- Редактирование объектов ;

- Включает таблицу из 3 колонок: Объект/Права/Ограничения, Группа доступа/Профиль/Роли, Ограничения на уровне записей/Виды и значения доступа ;

- Права на объекты: Папки.

Отчет с помощью стандартных кнопок можно распечатать или сохранить на компьютере в нужном формате.

Создание нового профиля для групп доступа

В ряде случаев предустановленных профилей групп доступа оказывается недостаточно для осуществления требуемой настройки прав доступа пользователей. В таких случаях администратор имеет возможность добавить новые или изменить предустановленные профили групп доступа.

Профиль групп доступа объединяет в себе несколько ролей, а также содержит описание видов доступа, в разрезе которых администратор может настраивать права с помощью групп доступа. Таким образом, профиль представляет собой определенный шаблон, в соответствии с которым администратор ведет группы доступа.

С одним профилем может быть связана одна или несколько групп доступа. Например, на базе профиля Сотрудник ремонта могут быть настроены группы доступа Сотрудники ремонта "Наша фирма" и Сотрудники ремонта "Торговый дом" , которые отличаются друг от друга разрешенными организациями "Наша фирма" и "Торговый дом" соответственно.

Список можно открыть по соответствующей команде в разделе Администрирование – Настройка пользователей и прав – Группы доступа .

С помощью поля Показать в списке можно отобрать профили групп доступа:

- Все профили;

- Поставляемые;

- Непоставляемые;

- Устаревшие.

Для ввода нового профиля групп доступа воспользуйтесь кнопкой Создать .

При добавлении нового профиля сначала необходимо определить состав его ролей, исходя из потребностей целевой группы пользователей.

Роль определяет некоторую совокупность действий над объектами программы, которые может выполнять пользователь. Роли могут соответствовать как различным должностным обязанностям (или видам деятельности) пользователей программы, так и могут соотноситься с более мелкими функциями. Зачастую, роли либо разрешают просмотр, либо дают возможность редактирования тех или иных данных в программе.

Каждому пользователю, посредством профилей и групп доступа, может быть назначена одна или несколько ролей, которые в совокупности образуют его персональные настройки прав доступа.

Как правило, различают основные и дополнительные профили.

Основной профиль описывает некоторую совокупность прав доступа, достаточную для выполнения в программе определенного участка работ.

С помощью дополнительных профилей пользователям могут быть выданы какие-либо вспомогательные права дополнительно к основному профилю.

В основных профилях важно предусмотреть такой набор ролей, который с одной стороны, не будет давать избыточного (нежелательного) доступа к функциям и данным программы, а с другой – будет достаточным для работы пользователей в рамках их круга задач и обязанностей. В частности, в основном профиле следует предусмотреть ряд вспомогательных ролей, которые напрямую не связаны с основной деятельностью пользователей, но, тем не менее, необходимы для нее.

Например, для сотрудника склада помимо роли на добавление и изменение складских документов нужно также не забыть включить в профиль следующие роли:

- роль для входа в программу с помощью тонкого, толстого или веб-клиента;

- предопределенные роли Базовые права и Базовые права УФ ;

- роли для просмотра справочников, элементы которых требуется выбирать в полях документов и т.п.

При вводе нового профиля групп доступа введите его Наименование .

Если профилей групп доступа много, то их можно группировать по разным признакам, например, можно выделить в отдельные группы основные и дополнительные профили групп доступа, также можно сгруппировать профили групп доступа и по другим признакам.

На вкладке Разрешенные действия (роли) с помощью флажков выберите одну или несколько ролей. Роли обычно выводятся в алфавитном порядке.

С помощью команды По подсистемам меню Еще можно увидеть роли, сгруппированные по подсистемам.

С помощью соответствующей кнопки можно вывести в список Только выбранные роли .

Затем на вкладке Ограничения доступа необходимо принять решение по поводу состава видов доступа, которые должны быть определены в профиле. Под видом доступа подразумевается некоторое правило, по которому «разрешается» доступ к данным программы. С их помощью можно более точно настраивать границы области данных, с которой разрешено работать участникам тех или иных групп доступа. В простейшем случае, если в профиль не включено ни одного вида доступа, то права доступа к данным определяются только ролями. Например, в случае если профиль включает в себя роль чтения складских документов, то участники групп доступа получают возможность просмотра всех складских документов. Но если в дополнение к этой роли в профиль добавить вид доступа Организации , то появляется возможность разрешать пользователям работу с документами только по конкретным организациям; или наоборот, скрывать от них документы некоторых организаций. Таким образом, если список ролей в профиле отвечает на вопрос, «что должно быть доступно, а что – нет» (какие функции и данные программы), то виды доступа уточняют, как именно они должны быть доступны (в разрезе каких разрешенных и запрещенных значений). Состав видов доступа в профиле рекомендуется определять, исходя из соображений гибкости настройки прав доступа.

Для каждого вида доступа, заданного в профиле, можно указать один из четырех вариантов настройки:

- Все запрещены, исключения назначаются в группах доступа – применяется в тех случаях, когда по умолчанию доступ ко всем данным должен быть закрыт, но для отдельных объектов в группах доступа могут быть настроены разрешения;

- Все разрешены, исключения назначаются в группах доступа – аналогично предыдущему варианту, но по умолчанию все данные разрешены, а для отдельных объектов в группах доступа могут быть установлены исключения – запрет;

- Все запрещены, исключения назначаются в профиле – используется тогда, когда в группах доступа не предполагается предоставлять возможность настройки для вида доступа; т.е. вся настройка должна быть выполнена непосредственно в самом профиле и не может быть изменена в группах доступа. Такие виды доступа скрыты в группах доступа;

- Все разрешены, исключения назначаются в профиле – аналогично предыдущему варианту.

Если данная возможность в программе отключена, то вид доступа будет неактивен и в нижней части окна программа выводит об этом сообщение.

Для быстрого перехода к списку групп доступа, созданных на базе данного профиля, можно воспользоваться командой на панели навигации.

В данном списке с помощью кнопки Создать можно добавить новые группы доступа, с помощью соответствующих команд меню Еще также можно Скопировать , Изменить , Пометить к удалению существующие.

Состав профилей групп доступа

Для настройки прав доступа пользователей в распоряжении администратора имеются следующие профили:

- Администратор - настройка прав доступа пользователей и администрирование программы. Включает в себя роль Полные права , которая предоставляет неограниченный доступ ко всем данным.

- Бухгалтер - включает в себя набор функций, необходимых для работы бухгалтера(выписка документов по учету денежных средств);

- Внешний поставщик - включает в себя набор функций, позволяющих работать контрагентам - поставщикам ();

- Сотрудник ремонта - включает в себя набор функций для работы специалистов - техников отдела IT (работа с документами по обслуживанию и ремонту);

- Сотрудник склада - включает в себя набор функций для кладовщиков (работа со складскими документами).

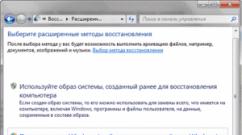

Здравствуйте уважаемые читатели. Сегодня начинаем цикл статей посвященных ограничению доступа к информации на операционной системе Windows.

Из сегодняшней публикации вы узнаете, как ограничить доступ к папкам и файлам средствами самой Windows

, а про специальные программы занимающиеся тем же, мы поговорим в следующих статьях я писал .

Начнем с врожденных талантов детища MicroSoft.

Ограничение доступа к файлам и папкам встроенными средствами Windows.

Обязательным условием, при котором ограничение будет действовать, является наличие нескольких учетных записей в системе, не с правами администратора, а также, чтобы файловая система на дисках соответствовала формату NTFS.

Другими словами, администратор, для других пользователей без прав администратора, устанавливает ограничения на запись, чтение и т.д.

Через учетную запись с правами администратора, в свойствах нужной папки указываются те пользователи, которые будут иметь к ней доступ. При попытке доступа к папке пользователем без прав, будет запрошен пароль.

Изменение прав доступа групп [запрет]:

Итак, ограничим доступ с помощью запретов. Для этого кликаем по нужной папке или файлу правой кнопкой мыши и выбираем - «Свойства », далее переходим на вкладку - "Безопасность " и на этой вкладке нажимаем кнопку - «Изменить ».

Далее открывается окно, где жмем в кнопку «Добавить ». Здесь, вводим имена выбираемых объектов (логины/имена пользователей), которым дальше будет запрещен доступ к папке. Затем нажимаем «Проверить имена » чтобы убедиться в правильности ввода имени:

Для закрытия доступа всем пользователям вводим имя «Все

» (учитывается регистр букв), система поймёт. Затем в колонке «Запретить

» ставим галочки в те пункты, на которые вы хотите установить запрет и нажать «ОК»

В итоге, указанные вами пользователи не смогут получить доступ к указанной папке либо файлу, но правда, если только зайдут в систему под своей учеткой. Чтоб вы знали, если кто-то зайдет в систему например с флешки с правами администратора, то он получит доступ к папке и всему её содержимому.

Изменение прав доступа групп [разрешения]:

Теперь давайте ограничим доступ к папке не запретом, а наоборот открытием прав только определенным пользователям.

Для этого удалим всех пользователей из списка доступа и добавим туда уже только нужных нам.

Возможно, при попытке удалить элемент, будет выдана ошибка, так как по умолчанию они наследуются от родительского каталога. Поэтому жмем «Дополнительно

-> Изменить разрешения…

» и снимаем галочку с «Добавить разрешения, наследуемые от родительских объектов

»

В Windows 10 жмем "Дополнительно

" далее жмем кнопку "Отключить наследования

".

Система спросит «Добавить

» или «Удалить

». В Windows 10 система также даст на выбор два варианта - "Преобразовать унаследованные разрешения в явные разрешения этого объекта

" и "Удалить все унаследованные разрешения из этого объекта

". Думаю здесь все понятно. Добавив нужного пользователя, уже устанавливаем галочки в колонку «Разрешить

».

Подытожим

Итак, сегодня, уважаемые читатели, мы с вами рассмотрели первую возможность ограничения доступа к определенным папкам и файлам с помощью встроенных средств Windows. Данный способ не самый надежный, но для ограждения "секретных материалов" от любопытных глаз неопытных пользователей подойдет.

В следующей публикации рассмотрим другую возможность Windows, встроенную в систему по умолчанию, которая позволяет шифровать ценные данные и таким образом ограничивать к ним доступ. Это EFS (Encrypting File System) - система шифрования данных на уровне файлов в операционных системах Windows (начиная с Windows 2000 и выше), за исключением «домашних» версий.

Под управлением Android пишет «Ограничения доступа изменены»

«Ограничения доступа изменены». Такое сообщение довольно часто видят на экранах своих смартфон ов владельцы устройств из модельных семейств Moto X, Moto G и Nexus. Это предупреждение то и дело появляется в слайдере уведомлений, а затем исчезает. Причем, проблема не вызвана ошибкой в ПО или в аппаратной части Android-устройства, это всего лишь простое сообщение функции аварийного вызова на телефон е. Несмотря на то, что данное уведомление абсолютно безвредно, оно раздражает пользователей и даже пугает. Ведь для неосведомленных людей фраза «Ограничения доступа изменены» может означать все, что угодно - в том числе блокировку передачи данных или голосового сервиса.

Можно ли как-нибудь избавиться от уведомления «Ограничения доступа изменены »? Нет. Стоит ли на него реагировать определенным образом? Иногда стоит. Если вы потеряли возможность отправлять SMS или принимать вызовы, простая перезагрузка может исправить ситуацию. Сообщение об ошибке может также возникнуть, если вы воспользовались неисправной SIM-картой либо слишком часто меняли карты в слотах на протяжении дня. Уведомление всплывает и при смене сети, т.е. от 2G к 3G или 3G к 4G и наоборот. И это всё, в основном, проявляется при использовании мобильных данных и исчезает при подключении к сети Wi-Fi. В общем-то, основной проблемой и является потеря сети или переключение с 3G на 2G - для пользователей, которым необходима мобильная сеть с возможностью высокоскоростной передачи данных.

Как избавиться от уведомления «Ограничения доступа изменены» на Android-смартфон е?

Способ 1: Блокировка получения уведомлений на телефон с помощью приложения сторонних разработчиков

Перед тем, как воспользоваться данным способом, проверьте, нет ли у вашего Android-устройства встроенной функции для отключения уведомлений. Эта функция может быть доступна для смартфон ов с Android 5.0 Lollipop и 6.0 Marshmallow, но некоторые версии системы могут не давать к ней доступ.

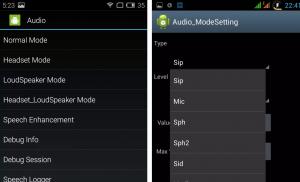

- Перейдите в раздел Настройки ->> Звуки и Уведомления - >> Приложения.

- Прокрутите вниз и нажмите на «Телефон»;

- Выберите «Отключить уведомления».

- Если такой функции в вашем телефон е нет, придется воспользоваться сторонними приложениями.

Если вы получили Root-права на свой Android-смартфон , то легко справитесь с проблемой. Вы можете загружать приложения, которые будут блокировать уведомление «Ограничения доступа изменены». Для этого нужно выполнить следующие действия :

- Скачать приложение, блокирующее уведомления - например, Notify Block

- Открыть приложение (Вам будет предложено предоставить доступ к уведомлениям), предоставить требуемый доступ, нажав «OK»

- Далее в приложении надо снять флажок «Скрыть Системные приложения»;

- Прокрутить вниз и нажать на «Телефон» (com.android.phone).

Теперь остается перезагрузить устройство и посмотреть, устранена ли ошибка. Внутри приложения-блокировщика уведомлений вы можете обнаружить несколько иконок «Телефон». Если вышеуказанные действия не помогли, попробуйте отключить уведомления для всех имеющихся в приложении иконок «Телефон».

Способ 2: Установка приложения Notify Clean (для устройств с правами суперпользователя)

Для того, чтобы воспользоваться данным способом, необходимо иметь root-права на Android-смартфон и установить Xposed Framework (многие пользователи давно и успешно используют возможности данного софта для установки дополнений к ОС Android).

- Установите Notify Clean и открыть его

- Выполните прокрутку вниз и нажмите «Телефон»

- Нажмите на «Ограничения доступа изменены»;

- Перезагрузите устройство и убедитесь, что уведомления на аппарате заблокированы.

Что делать, если смартфон или планшет под управлением Android пишет «Ограничения доступа изменены»

Конечно, было бы хорошо уметь ограничивать доступ какого-либо приложения к вашим личным данным. Если вы действительно хотите это сделать, то наша статья вам обязательно пригодится. Однако это касается только тех пользователей, у кого на устройстве установлена операционная система Android 4.3. Именно в последней версии данной ОС появилась одна очень интересная функция, позволяющая управлять любым приложением. Не удивляйтесь, что вы никогда не видели ее у себя. Она является скрытой от глаз пользователей, но сегодня мы расскажем вам, как ее найти и каким образом начать ею пользоваться.

Данная опция имеет название «Операции в приложениях», это даже скорее не опция, а определенная программа. Только в списке остальных приложений она не числится. Ее можно только вызвать двумя способами.

Первый способ – при помощи альтернативного лончера. Мы советуем вам использовать Nova Launcher. И вот, что нужно сделать:

1. Для начала найдите на вашем рабочем столе пустое место и тапните по нему, чтобы вызвать подменю. Из всего перечисленного в нем выбираем «Ярлык»:

2. Из всех имеющихся ярлыков нужно выбрать «Текущие действия»:

3. Из списка действия нажимаем на «Настройки»:

5. А уже в этих настройках можно найти опцию или программу «Операции в приложениях». Нажимаем на нее.

После этого у вас на рабочем столе появится ярлык под названием «Настройки». Кликая по нему, у вас всегда будет открываться окошко с программой для управления приложениями. Кроме этого, теперь вы сможете управлять всеми разрешениями любого приложения.

Вторым способом вызова программы «Операции в приложениях» является использование простой утилиты под названием «QuickShortcutMaker». Ее можно найти и скачать в магазине приложений Google Play Market.

Затем вы устанавливаете эту утилиту, запускаете и находите в ней пункт под названием «Настройки». Найти его можно в самой первой вкладке «Действия» в главном меню программы. В этих настройках опять же можно найти строку «Операции в приложениях». Нажав на нее, у вас на рабочем столе появится ярлык от этой опции, после чего QuickShortcutMaker можно удалить а ярлык все равно останется.

Что касается самой программы для управления разрешениями в приложениях, то пользоваться ею довольно просто, потому что ее меню в принципе интуитивно понятное. Всего в меню содержится четыре вкладки: «Местоположение», «Личные данные», «SMS/MMS» и само устройство, на котором находятся списки всех установленных приложений. Далее вы находите и выбираете любое интересующее вас приложение, чтобы ограничить его доступ к вашим данным или т.п. А затем вы уже сами задаете желаемые ограничения.

Как видите, все очень просто. Странно, что об этой функции никто не объявлял. Скорее всего, что эта программа пока еще находится в разработке, а в дальнейшем будет усовершенствована вместе со всей системой по управлению приложениями.

Возможно, что у пользователей может возникнуть вот такая ситуация: он ограничил какие-либо действия у приложения, но оно само не имеет понятия об этом. В дальнейшем, при запуске этого приложения, могут появляться какие-то сбои и ошибки, так что корректная работа не будет возможна.

Не хватает в этой программе еще того, чтобы она сама оповещала приложение о том, что та или иная возможность отключена. Может быть и такое, что некоторые пользователи забудут о том, что что-то отключили, и будут думать, что виновато во всем само приложение.

Хочется отметить, что подобная опция уже была реализована и используется в альтернативной прошивке CyanogenMod, причем ее работа не требует каких-либо серьезных доработок.

Объект конфигурации «роль» дает набор прав на операции (действия) над объектами конфигурации.

Роль «Полные права».

Это всего лишь роль (не предопределенная), в которой установлены флажки на все виды прав на все объекты конфигурации.

Отличие ее от остальных ролей – наличие права «Администрирование».

В случае создания хотя бы одного пользователя, система начинает проверять наличие права «Администрирование» — оно должно быть минимум у одного пользователя.

Ограничение доступа на уровне записей

Row Level Security (RLS) – ограничение на уровне записей.

Механизм ограничений доступа к данным позволяет управлять правами доступа не только на уровне объектов метаданных, но и на уровне объектов базы данных. Для ограничения доступа к данным могут быть использованы следующие объекты:

- роли,

- параметры сеанса,

- функциональные опции,

- привилегированные общие модули,

- ключевое слово РАЗРЕШЕННЫЕ в языке запросов.

Механизм предназначен для ограничения доступа к записям таблицы объектов метаданных по произвольным условиям, накладываемым на значения полей строк этих таблиц. Например, чтобы видеть записи только по «своим» контрагентам, организациям и т.д.

Техническая реализация ограничений доступа в 1С

1С формирует запрос к СУБД. Кластер серверов добавляет к запросу секцию ГДЕ, в которой содержится текст условия на ограничение доступа по RLS, затем этот запрос отправляется в СУБД, извлеченные данные возвращаются на клиент 1С.

Такой механизм будет работать при любом запросе из клиента:

- в отчетах,

- в динамических списках и в обычных формах списков

- в произвольных запросах.

Подобная реализация механизма сильно влияет на производительность.

Пути обхода ограничений доступа.

В больших ресурсоемких операциях (обработки перепроведения документов, например) часть кода можно выносить в привилегированные модули.

А) Привилегированный модуль — это общий модуль с флагом «Привилегированный» в свойствах.

Его особенность заключается в том, что код в нем исполняется без какого-либо контроля прав доступа, в том числе и RLS.

Б) Также привилегированный режим можно включить для модулей объектов документов . Это делается в свойствах документа, флаг

- Привилегированный режим при проведении

- Привилегированный режим при отмене проведения

В) Метод УстановитьПривилегированныйРежим()

Системная команда, позволяет сделать часть кода любого модуля привилегированной.

Со следующей строки кода будет действовать привилегированный режим исполнения.

Действовать он будет до строки отключения этого режима или до конца процедуры / функции

(Истина );

// любой код тут будет исполнен без контроля прав и RLS

УстановитьПривилегированныйРежим (Ложь ); // либо конец процедуры / функции

Количество включений привилегированного режима должно совпадать с количеством выключений. Однако если внутри процедуры или функции происходило включение привилегированного режима (один раз или более), но не происходило его выключение, то система автоматически выполнит выключение столько раз, сколько незавершенных включений было в покидаемой процедуре или функции

Если в процедуре или функции вызовов метода УстановитьПривилегированныйРежим (Ложь ) сделано больше, чем вызовов метода УстановитьПривилегированныйРежим (Истина ), то будет вызвано исключение

Функция ПривилегированныйРежим () возвращает Истина , если привилегированный режим еще включен, и Ложь , если он полностью выключен. При этом не анализируется количество установок привилегированного режима в конкретной функции.

Все вызванные процедуры и функции также будут исполняться в привилегированном режиме.

Также существует возможность стартовать привилегированный сеанс. Это сеанс, в котором привилегированный режим установлен с самого начала работы системы. При этом во время работы метод ПривилегированныйРежим () будет всегда возвращать Истина , а возможность отключить привилегированный режим не поддерживается. Стартовать привилегированный сеанс может только пользователь, которому доступны административные права (право Администрирование). Запуск сеанса можно выполнить с помощью ключа командной строки запуска клиентского приложения UsePrivilegedMode или параметра строки соединения с информационной базой prmod .

Закономерно возникает вопрос: Зачем тогда вообще настраивать ограничения доступа, если его можно так легко обойти?

Безопасный режим.

Да, можно написать внешнюю обработку с привилегированным режимом исполнения и выгрузить / испортить данные. Для предотвращения этого в системе есть метод глобального контекста

УстановитьБезопасныйРежим ().

Безопасный режим кроме прочего игнорирует привилегированный режим.

Его нужно устанавливать перед программным вызовом внешних обработок или экспортных процедур и функций из их модулей.

При выполнении запрещенных операций во время выполнения генерирует исключение.

Кроме этого, для пользователей можно выключить на уровне настройки ролей возможность интерактивного запуска внешних отчетов и обработок.

Настройка ограничения доступа

RLS можно настроить только для прав:

- чтение (select)

- добавление (insert)

- изменение (update)

- удаление (delete)

Для операций чтения и удаления объект, находящийся в базе данных, должен соответствовать ограничению доступа к данным.

Для операции добавления ограничению доступа к данным должен соответствовать объект, который планируется записать в базу данных.

Для операции изменения ограничению доступа к данным должен соответствовать объект как до изменения (чтобы объект был прочитан), так и после изменения (чтобы объект был записан).

Для всех остальных прав такой возможности нет.

Добавим новое ограничение для права «чтение» справочника «Номенклатура». Откроется список полей, для которых можно настроить добавляемое ограничение.

Это означает, что при попытке получить доступ к отмеченным флажками полям, ограничение сработает, а при попытке получить доступ к неотмеченным полям ограничение не сработает.

Если выбрать флаг «Прочие поля », ограничение будет настроено для всех полей таблицы, кроме полей, для которых ограничения заданы явным образом.

*Особенность: для прав добавление, изменение, удаление:

- Ограничение может быть настроено только для всех полей.

- Ограничение может быть только одно.

Для права «Чтение» можно настроить несколько условий, они будут объединяться логическим оператором «И».

В ограничениях на объекты базы данных следующих типов могут быть использованы не все поля основного объекта данных ограничения:

- в регистрах накопления ограничения доступа могут содержать только измерения основного объекта ограничения;

- в регистрах бухгалтерии в ограничениях можно использовать только балансовые измерения основного объекта ограничения

Если в условиях ограничения доступа к данным оборотного регистра накопления используются измерения, не входящие в итоги, то при обращении к виртуальной таблице оборотов не используются хранимые итоги и запрос выполняется полностью по таблице движений.

Механизм наложения ограничений доступа.

Любая операция над данными, хранимыми в базе данных, в «1С:Предприятии» в конечном счете приводит к обращению к базе данных с некоторым запросом на чтение или изменение данных. В процессе исполнения запросов к базе данных внутренние механизмы «1С:Предприятия» выполняют наложение ограничений доступа. При этом:

- Формируется список прав (чтение, добавление, изменение, удаление), список таблиц базы данных и список полей, используемых этим запросом.

- Из всех ролей текущего пользователя выбираются ограничения доступа к данным для всех прав, таблиц и полей, задействованных в запросе. При этом если какая-нибудь роль не содержит ограничений доступа к данным какой-нибудь таблицы или поля, то это значит, что в данной таблице доступны значения требуемых полей из любой записи. Иначе говоря, отсутствие ограничения доступа к данным означает наличие ограничения ГДЕ Истина .

- Получаются текущие значения всех параметров сеанса и функциональных опций , участвующих в выбранных ограничениях.

Для получения значения параметра сеанса или функциональной опции от текущего пользователя не требуется наличие права на получение этого значения. Однако если значение некоторого параметра сеанса не было установлено, то произойдет ошибка и запрос к базе данных выполнен не будет.

Ограничения, полученные из одной роли, объединяются операцией И .

Ограничения, полученные из разных ролей, объединяются операцией ИЛИ .

Построенные условия добавляются к SQL-запросам, с которыми «1С: Предприятие» обращается к СУБД. При обращении к данным со стороны условий ограничения доступа проверка прав не выполняется (ни к объектам метаданных, ни к объектам базы данных). Причем механизм добавления условий зависит от выбранного способа действия ограничений «все» или «разрешенные».

*Особенность : Если пользователю доступны несколько ролей с настроенными ограничениями на уровне записей к одному объекту, то в этом случае условия ограничений складываются логической операцией «ИЛИ ». Другими словами полномочия пользователя складываются.

Отсюда вытекает след вывод: не допускать пересечения условия ограничения доступа к одному объекту в разных ролях, т.к в этом случае сильно усложнится текст запроса и это повлияет на производительность.

Способ «Все».

При наложении ограничений способом «все» к SQL-запросам добавляются условия и поля так, чтобы «1С:Предприятие» могло получить информацию о том, были ли в процессе исполнения запроса к базе данных использованы данные, запрещенные для данного пользователя или нет. Если запрещенные данные были использованы, то инициируется аварийное завершение запроса из-за нарушения прав доступа.

Наложение ограничений доступа способом «все» схематически представлено на рисунке:

Способ «Разрешенные».

При наложении ограничений способом «разрешенные» к SQL-запросам добавляются такие условия, чтобы запрещенные текущему пользователю записи не оказывали влияния на результат запроса. Иначе говоря, при наложении ограничений в режиме «разрешенные» запрещенные данному пользователю записи считаются отсутствующими и на результат операции не влияют, что схематически представлено на рисунке:

Ограничения доступа к данным накладываются на объекты базы данных в момент обращения «1С:Предприятия» к базе данных.

В клиент-серверном варианте «1С:Предприятия» наложение ограничений выполняется на сервере «1С:Предприятия».

Однако эта опция (РАЗРЕШЕННЫЕ) не сработает в случае, если мы в запросе обратимся к таблице, для которой не настроены ограничения доступа, но в которой есть ссылки на строки таблицы с настроенными ограничениями. В этом случае результат запроса выдаст «<Объект не найден>…...» вместо значения ссылочного поля.

Если вы разрабатываете отчет или обработку с использованием запросов типовой или самописной конфигурации, всегда ставьте флаг «Разрешенные» , чтобы отчет работал под любым пользователем с любым набором прав.

В случае объектного чтения данных из базы нет возможности поставить флаг «Разрешенные». Поэтому нужно настраивать отборы для объектного чтения с учетом возможных ограничений прав доступа для пользователя. Средств получения только разрешенных данных в объектной технике не предусмотрено.

Важно, что если в запросе не указано ключевое слово РАЗРЕШЕННЫЕ, то все отборы, заданные в этом запросе, не должны противоречить ни одному из ограничений на чтение объектов базы данных, используемых в запросе. При этом если в запросе используются виртуальные таблицы, то соответствующие отборы должны быть наложены и на сами виртуальные таблицы.

Практика 1. Конструктор запросов в настройках RLS.

Составим текст секции «ГДЕ» в запросе к справочнику. Можно воспользоваться конструктором запросов.

Конструктор имеет урезанный вид.

Закладка «Таблицы»

Основная таблица будет таблицей объекта, для которого настраивается ограничение.

Можно также выбирать и другие таблицы и настраивать между ними различные связи на закладке «Связи».

Закладка «Условия»

Здесь настраиваются собственно условия ограничения доступа

Добавим условия на реквизит «Цена» справочника номенклатура для права на «чтение» ко всем полям таблицы.

«Номенклатура ГДЕ Номенклатура.Цена > 500»

Проверим, как сработает это простое правило. Таблица справочника содержит такие элементы:

После настройки ограничения доступа таблица покажет только элементы, удовлетворяющие условию:

Пропали также и группы. Изменим текст ограничения

«Номенклатура ГДЕ Номенклатура.Цена > 500

ИЛИ Номенклатура.ЭтоГруппа»

Ну вот теперь то, что нужно.

Если в настройке списка убрать отображение поля «код», будут выведены все элементы справочника, т.е. ограничение не сработало. Если поставить отображение поля «Код», ограничение будет работать.

При этом, несмотря на то, что элемент справочника виден в поле списка, его форму нельзя будет открыть, потому что настроено ограничение на реквизит. То же самое в произвольном запросе: при попытке получить «ограниченный» реквизит, будет ошибка доступа.

Если попытаться получить «ограниченный» реквизит программным образом, также будет вызвана ошибка доступа.

Более того, нельзя будет обратиться к любым полям объекта через ссылку, т.к при получении ссылки система считывает весь объект целиком, и если в нем есть «ограниченные» реквизиты, объект считан не будет.

Поэтому при программной работе с объектами БД нужно иметь в виду возможные ограничения на уровне записей и получать все нужные данные объекта запросом и затем помещать их в структуру или исполнять часть кода в привилегированном модуле.

После настройки ограничения доступа изменилось отображение строки в списке прав – она стала серой и появилась пиктограмма.

Ограничения при настройке доступа (RLS).

- Нет секции Итоги;

- Нельзя обращаться к виртуальным таблицам регистров;

- В явном виде нельзя использовать параметры;

- Во вложенных запросах могут использоваться любые>/span> средства языка запросов, кроме

:

- оператора В ИЕРАРХИИ;

- предложения ИТОГИ;

- результаты вложенных запросов не должны содержать табличные части>/span>;

- виртуальных таблиц , в частности ОстаткиИОбороты

Практика 2. Номенклатура с актуальной ценой.

Сделать ограничение доступа, если нужно выводить номенклатуру с актуальной ценой больше определенного значения, например, 100.

Решение:

Добавляем новое правило ограничения доступа для справочника «Номенклатура» на право «чтение».

Выбираем «прочие поля».

В конструкторе добавляем вложенный запрос. В нем выбираем таблицу регистра сведений «Цены номенклатуры».

Вкладки «порядок» нет – это особенность конструктора запросов для построения запроса ограничения доступа.

На вкладке «Дополнительно» ставим «первые 999999999», вкладка «порядок» появилась.

Настраиваем упорядочивание по полю «Период» по убыванию.

Затем настраиваем связь основной таблицы с вложенным запросом по ссылке.

Шаблоны ограничений доступа .

Практика 3. Ограничение на «контрагенты» по значению в константе.

Настроим ограничение доступа для справочника Контрагенты по значению, которое хранится в Константе.

Кроме этого, нужно настроить ограничение и для всех объектов, использующих справочник «Контрагенты» в реквизитах.

Решение

Для справочника «Контрагенты» для права «чтение» настроим ограничение, добавив в секцию «Условия» вложенный запрос к константе. Не забыть ЭтоГруппа.

Видим проблему, справочник Контрагенты фильтруется верно, а документы с реквизитом «Контрагент» отображаются все, некоторые с «битыми» ссылками в реквизите «Контрагент».

Теперь нужно настроить ограничение доступа для всех объектов, использующих ссылку на «Контрагенты». Найдем их сервисом «поиск ссылок на объект».

Скопируем и немного доработаем текст условия RLS из справочника «Контрагенты». Это нужно сделать столько раз, сколько найдено объектов.

Или использовать шаблон ограничений доступа, чтобы избежать проблем дублирования кода.

Шаблоны ограничений доступа настраиваются на уровне роли и могут использоваться для любого объекта в рамках редактируемой роли.

Можно вынести в шаблон любой кусок текста ограничения доступа. Вызов шаблона осуществляется через символ «#». Например, #ШаблонКонтрагент.

Через # в 1С пишутся инструкции препроцессору. В контексте исполнения настроек ограничений доступа платформа заменяет текст вызова шаблона на текст шаблона.

Вынесем в шаблон «ШаблонКонтрагент» текст после слова ГДЕ, кроме текста про ЭтоГруппа.

Параметры в шаблонах ограничений доступа.

Продолжим решение задачи 2.

Проблема заключается теперь в том, что основная таблица в справочнике называется «контрагент», в документе «Приходная накладная». Проверяемое поле в справочнике называется «ссылка», в документе – «Контрагент».

Изменим в тексте шаблона название основной таблицы на «#ТекущаяТаблица»

«#ТекущаяТаблица» — это предопределенный параметр.

И через точку укажем номер входного параметра – «.#Параметр(1)

«#Параметр» — это тоже предопределенное значение. Может содержать произвольное количество входных параметров. Обращение к ним происходит по порядковому номеру.

В тексте ограничения доступа для справочника укажем следующее:

Для документа следующее:

«РеализацияТоваров ГДЕ #ШаблонКонтрагент(«Контрагент»)»

При вызове шаблона ограничения доступа параметры в него передавать нужно только как Строка, т.е в кавычках.

Основная таблица — Номенклатура

Текст шаблона такой:

#ТекущаяТаблица ГДЕ #ТекущаяТаблица.#Параметр(1) = #Параметр(2)

Текст шаблона содержит часть текста на языке ограничения доступа к данным и может содержать параметры, которые выделяются при помощи символа «#» .

После символа «#» могут следовать:

- Одно из ключевых слов:

- Параметр, после которого в скобках указывается номер параметра в шаблоне;

- ТекущаяТаблица – обозначает вставку в текст полного имени таблицы, для которой строится ограничение;

- ИмяТекущейТаблицы – обозначает вставку в текст полного имени таблицы (как строковое значение, в кавычках), к которой применяется инструкция, на текущем варианте встроенного языка;

- ИмяТекущегоПраваДоступа – содержит имя права, для которого выполняется текущее ограничение: ЧТЕНИЕ/READ, ДОБАВЛЕНИЕ/INSERT, ИЗМЕНЕНИЕ/UPDATE, УДАЛЕНИЕ/DELETE;

- имя параметра шаблона – означает вставку в текст ограничения соответствующего параметра шаблона;

- символ «#» – обозначает вставку в текст одного символа «#» .

В выражении ограничения доступа могут содержаться:

- Шаблон ограничения доступа, который указывается в формате #ИмяШаблона(«Значение параметра шаблона 1», «Значение параметра шаблона 2»,...) . Каждый параметр шаблона заключается в двойные кавычки. При необходимости указания в тексте параметра символа двойной кавычки следует использовать две двойные кавычки.

- Функция СтрСодержит(ГдеИщем, ЧтоИщем) . Функция предназначена для поиска вхождения строки ЧтоИщем в строке ГдеИщем. Возвращает Истина в случае, если вхождение обнаружено и Ложь – в противном случае.

- Оператор + для конкатенации строк.

Для удобства редактирования текста шаблона на закладке Шаблоны ограничений в форме роли нужно нажать кнопку Установить текст шаблона. В открывшемся диалоге ввести текст шаблона и нажать кнопку ОК.

Их нельзя установить методом УстановитьПараметр() или чем-то подобным.

В качестве параметров в данном случае выступают:

- Параметры сеанса

- Функциональные опции

Чтение параметров сеанса в запросе ограничения доступа происходит в привилегированном режиме, т.е без контроля прав на операции с ними.

Практика 4. Доступ к «своим» контрагентам

Необходимо настроить ограничение доступа текущего пользователя к «своим» контрагентам.

Есть справочник «Пользователи», справочник «Контрагенты», документы с реквизитом «Контрагент».

Текущий пользователь должен видеть данные только по тем контрагентам, для которых с ним установлена связь.

Связь тоже нужно настроить.

Возможные варианты:

Установления связей пользователь + контрагент

- Реквизит в справочнике контрагенты

- Регистр сведений

Возможные решения задачи:

- Хранить пользователя в константе – плохой вариант, константа доступна всем пользователям.

- Хранить в параметрах сеанса фиксированный массив контрагентов текущего пользователя – не очень хороший вариант, контрагентов может быть много

- Хранить в параметрах сеанса текущего пользователя, затем запросом получать список «его» контрагентов – приемлемый вариант.

- Другие варианты.

Решение.

Создадим новый параметр сеанса «ТекущийПользователь» и пропишем его заполнение в модуле сеанса.

Создадим регистр сведений «Соответствие менеджеров и контрагентов»

Создадим новую роль и в ней новое ограничение доступа для документа «ПриходнаяНакладная».

В тексте запроса соединим основную таблицу с регистром сведений по Контрагент = Контрагент и Менеджер = &ТекущийПользователь. Вид соединения Внутреннее.

По возможности лучше избегать вложенных запросов в текстах ограничения доступа, т.к он будет выполняться при каждом чтении данных из этого объекта из БД.

Проверяем – ограничения работают

*Особенность : Если изменить список контрагентов пользователя в регистре ограничения доступа будут действовать сразу без перезапуска сеанса пользователя.

Практика 5. Дата запрета изменений.

Необходимо реализовать ограничение на редактирование данных раньше установленной даты запрета изменений.

Ограничивать нужно для пользователей.

Создадим регистр сведений «ДатыЗапретаИзменений» с измерением Пользователь, ресурс ДатаЗапрета.

Построим логику решения таким образом:

- если не указан пользователь, значит, запрет действует для всех пользователей

- если есть ограничение для всех пользователей и ограничение для конкретного пользователя, тогда действует ограничение для конкретного пользователя, а для остальных по общему принципу.

Очевидно, что такое ограничение можно настроить для объектов базы данных, которые имеют некоторую позицию на оси времени. Это могут быть

- Документы

- Периодические регистры сведений

Создадим новую роль «ОраниченияПоДатеЗапретаИзменений».

В ней для документа «ПриходнаяНакладная» для права «изменение» добавим новое ограничение доступа.

Настройку указываем для всех полей.

Текст ограничения такой:

ПриходнаяНакладная ИЗ Документ.ПриходнаяНакладная КАК ПриходнаяНакладная

ДатыЗапретаИзменений.ДатаЗапрета КАК ДатаЗапрета

ИЗ

ВНУТРЕННЕЕ СОЕДИНЕНИЕ (ВЫБРАТЬ

МАКСИМУМ(ДатыЗапретаИзменений.Пользователь) КАК Пользователь

ИЗ

РегистрСведений.ДатыЗапретаИзменений КАК ДатыЗапретаИзменений

ГДЕ

(ДатыЗапретаИзменений.Пользователь = &ТекущийПользователь

ИЛИ ДатыЗапретаИзменений.Пользователь = ЗНАЧЕНИЕ(Справочник.пользователи.ПустаяСсылка))) КАК ВЗ_Пользователь

ПО ДатыЗапретаИзменений.Пользователь = ВЗ_Пользователь.Пользователь) КАК ВложенныйЗапрос

ПО ПриходнаяНакладная.Дата > ВложенныйЗапрос.ДатаЗапрета

Проверяем – ограничение работает.

Использование инструкций препроцессору

#Если Условие1 #Тогда

Фрагмент запроса 1

#ИначеЕсли Условие2 #Тогда

Фрагмент запроса 2

#Иначе

Фрагмент запроса 3

#КонецЕсли

В условиях можно использовать логические операции (и. или, не и т.д) и обращение к параметрам сеанса.

Такой подход в контексте построения ограничений доступа удобен тем, что в зависимости от условий будет скомпилирован более короткий текст запроса. А более простой запрос меньше нагружает систему.

Минус заключается в том, что конструктор запроса с таким текстом работать не будет.

*Особенность :

В отличие от инструкций препроцессору встроенного языка в текстах ограничения доступа перед оператором Тогда нужно ставить решетку — #Тогда

Практика 6. Переключатель «Использовать RLS»

Дополним нашу систему ограничений переключателем, который включает/выключает использование ограничение на уровне записей.

Для этого добавим Константу и параметр сеанса с именем «ИспользоватьRLS».

Пропишем в Модуле сеанса установку значения параметра сеанса из значения константы.

Добавим во все тексты ограничения доступа такой код:

«#Если &ИспользоватьRLS #Тогда ….. #КонецЕсли»

Проверяем – все работает.

Однако, теперь после включения флага «использовать РЛС» изменения сразу в силу не вступят. Почему?

Потому что параметр сеанса устанавливается при запуске сеанса.

Можно сделать так, чтобы в момент записи нового значения константы переустанавливалось значение параметра сеанса, но это будет работать только для текущего сеанса пользователя. Другим пользователям необходимо выдавать сообщение о необходимости перезапустить систему.

Конец первой части.