Методы похищения файлов cookie. Простой способ украсть cookie Как перехватывать куки файлы

Способы кражи куки файлов

Такой метод взлома, как хищение cookies, отлично работает и применяется многими хакерами. Если Вы тоже хотите попробовать его, но не знаете, что делать, читайте наши рекомендации.

Что такое cookies?

Это информация о посещении пользователем конкретного сайта. Она хранится в отдельном текстовом документе. Там можно отыскать самые разные сведения. В том числе логины, пароли, адреса почтовых ящиков и номера телефонов. Именно поэтому взломщики стремятся заполучить эти документы. Чтобы украсть нужные материалы, хакеры прибегают к разным методам.

Способы кражи куки

XSS уязвимость

Её можно найти и использовать на любом сайте. Когда специалист находит уязвимость, он внедряет в нее специальный код. В зависимости от цели коды бывают разными, их пишут под конкретный ресурс. Когда пользователь заходит на эту страницу и обновляет её, все изменения применяются. Код начините действовать - внедряется в компьютер жертвы и собирает всю нужную информацию из браузера.

Для внесения кода Вы можете использовать любой тип уязвимостей - ошибку на веб-ресурсе, в браузере или системе компьютера.

Существует 2 вида XSS-атак:

Пассивные - направлены на скрипт странички. В этом случае нужно искать уязвимые места в элементах страницы. Например, вкладка с диалогами, окно поиска, видео каталог и т.д.

Активные - их стоит искать на сервере. Особенно часто бывают на различных форумах, в блогах и чатах.

Как заставить человека применить XSS?

Задача не из легких, потому что зачастую для активации кода требуется кликнуть по ссылке с ним. Вы можете замаскировать ссылку и выслать в письме вместе с интересным предложением. Например, предложить большую скидку в интернет-магазине. Также можно внедрить все это в картинку. Пользователь с большой вероятностью просмотрит её и ничего не заподозрит.

Установка сниффера

Это внедрение специализированных программ для отслеживая трафика на чужом устройстве. Сниффер позволяет перехватывать передаваемые сессии с чужими данными. Так можно заполучить все логины и пароли, адреса, любую важную информацию, передаваемую по сети пользователем. При этом атаки чаще всего осуществляются на незащищенные данные HTTP. Для этого хорошо подходят незащищенный wi-fi.

Внедрить sniffer можно несколькими способами:

- Копировать трафик;

- Анализ данных с помощью атак на трафик;

- Прослушивание интерфейсов;

- Внедрение сниффера в разрыв канала.

Все данные хранятся на веб-сервере в изначальном виде. Если Вы измените их, это и будет считаться подменой. Все полученные материалы можно будет использовать на другом компьютере. Таким образом Вы получите полный доступ к личным данным пользователя. Модифицировать куки можно при помощи настроек в браузере, аддонов или специальных программок. Редактирование возможно также в любом стандартном блокноте на пк.

Кража cookies с помощью вируса

Специалисты советуют не использовать куки, если на это нет особой нужды. Если есть возможно отключить их, лучше сделать это. Все потому, что куки очень уязвимы. Их часто крадут злоумышленники. Из этих файлов можно получить огромное количество личной конфиденциальной информации, которая будет использоваться против человека. Самый опасный вид файлов - те, что остаются в системе, когда сеанс уже завершен.

Куки часто крадут при помощи вирусной утилиты. Делается это довольно просто. В любую безопасную утилиту внедряется вирус, который собирает определенные материалы на компьютере. Вирусная программа будет связана с сервером её хозяина. Программка должна быть настроена так, чтобы браузер использовал её как прокси сервер.

Когда прога попадет на пк жертвы, она автоматически начнет собирать все хранимые данные и отправлять их Вам.

Вирусы бывают разными, функции их также могут отличаться. Некоторые позволяют полностью контролировать браузер и просматривать любые сведения. Другие способны красть защищенные материалы. Третьи собирают только незащищенные данные.

У Вас может возникнуть сложность с внедрением вирусной программки на чужой компьютер. Необходимо заставить пользователя загрузить её и запустить. Тут можно либо переслать ему письмо со ссылкой на прогу, либо выдать программку за безопасную и дождаться, когда человек сам скачает её с Вашего сайта.

Как защитить куки файлы от кражи?

Большая часть веб-ресурсов недостаточно защищена. Хакеры легко находят уязвимости и ошибки на этих платформах.

Правила защиты куки:

- Привязывайте id компьютера к текущей сессии. Тогда при входе на сайте с постороннего устройства будет начата новая сессия, данные из предыдущей извлечь не получится.

- Привяжите сессию к браузеру. Будет работать тот же принцип, что и в предыдущем пункте.

- Зашифруйте передаваемые по сети параметры. Тогда информацию, сохраненную в документе невозможно будет понять. Она окажется бесполезной для того, кто её перехватил. Этот прием не защитит Вас на все 100%, некоторые специалисты умеют расшифровывать любые материалы.

- Создайте отдельную папку для индификаторов.

Как узнать пароль от чужого аккаунта через cookies?

Чтобы получить чужие данные для авторизации необходимо для начала добраться до файла в котором они были сохранены.

Для тех, кто пользуется Mozilla Firefox нужно зайти во вкладку инструменты, которая находится в основном меню. Далее в настройках системы Вы найдете раздел «Защита», там и следует искать все важные сведения об аккаунтах в соцсетях. Все пароли скрыты, поэтому нажмите на кнопку «отобразить». Тут же Вы можете установить защиту и поставить специальный код. Тогда никто кроме Вас не получит эту информацию.

В Opera для общего просмотра доступны только имена пользователей. Но в меню можно найти менеджер паролей и просмотреть все хранимые на компьютере. Полный список есть в менеджере. Для того, чтобы получить доступ к паролям нужно устанавливать дополнительное расширение.

В Google Chrome все эти материалы можно увидеть в расширенных настройках. Там есть вкладка со всеми сохраненными куки.

К сожалению, стандартный браузер Internet Explorer не обладает такими функциями. Чтобы узнать информацию о веб платформах, которые посещает владелец пк, необходимо скачивать специальную программку. В интернете её можно найти бесплатно, она полностью безопасна, но лучше загружать её из проверенных источников. Не забывайте, что любая программка должна проверяться антивирусом. Особенно это касается тех утилит, что работают с паролями.

Этот прием подходит только тем, у кого есть физический доступ к компьютеру жертвы. Также Вы сможете узнать чужой пароль, если человек авторизовался на платформе через Ваш пк и сохранил свои данные.

Программы для кражи куки файлов

В интернете развелось множество хакерских форумjd, на которых общаются между собой хакеры. Люди заходят туда в надежде получить бесплатную помощь. Именно там можно отыскать огромное количество разных программок для взлома. Мы хотим предупредить Вас, что доверять этим программам не стоит. Утилиты для удаленной кражи куки с чужого устройства - пустышки, либо вирусные программки. Если Вы загрузите этот софт на свой пк, то скорее всего сами попадете в ловушку мошенника. Бесплатно размещают программки жулики. Таким образом они распространяют вирусное ПО и получают контроль над чужими пк. Вообще подобные программки - развод, вы поймете это по их интерфейсу и содержанию. Если уж Вы собираете пользоваться каким-либо софтом для добычи файлов, то пусть это будут снифферы. Конечно, пользоваться ими не так просто. Да и найти в интернете хороший сниффер нелегко. Но такой софт есть у специалистов, которые могут Вам продать его за деньги. Помните, что мошенников много, у каждого свои уловки. Доверять стоит только проверенным хакерам, у которых хорошая репутация, имеются отзывы и есть собственный сайт.

В заключение хотелось бы отметить, что кража кукис - действительно мощный метод, результативность которого очень высока. Если Вы хотите взломать чей-то профиль в соцсети или мессенджере, обязательно рассмотрите этот вариант. Лучше всего этот метод работает, когда Вы можете воспользоваться компьютером жертвы. Получить материалы на расстоянии гораздо сложнее, но Вы можете воспользоваться нашими советами и попробовать применить этот способ на практике.

В разделе

Cookies (куки) — информация в виде текстового файла, сохраняемая на компьютере пользователя веб-сайтом. Содержит данные об аутентификации (логин/пароль, ID, номер телефона, адрес почтового ящика), пользовательские настройки, статус доступа. Хранится в профиле браузера.

Взлом куки — это кража (или «угон») сессии посетителя веб-ресурса. Закрытая информация становится доступной не только отправителю и получателю, но и ещё третьему лицу — человеку осуществившему перехват.

Инструменты и методы взлома куки

У компьютерных воров, как и у их коллег в реале, помимо навыков, сноровки и знаний, конечно же, есть и свой инструментарий — своеобразный арсенал отмычек и щупов. Ознакомимся с наиболее популярными хитростями хакеров, которые они применяют для выуживания куки у обывателей сети Интернет.

Снифферы

Специальные программы для отслеживания и анализа сетевого трафика. Их название происходит от английского глагола «sniff» (нюхать), т.к. в буквальном смысле слова «вынюхивают» передаваемые пакеты между узлами.

А вот злоумышленники при помощи сниффера перехватывают сессионые данные, сообщения и другую конфиденциальную информацию. Объектом их атак становятся в основном незащищённые сети, где куки пересылаются в открытой HTTP-сессии, то есть практически не шифруются. (Наиболее уязвимы в этом плане публичные Wi-Fi.)

Для внедрения сниффера в интернет-канал между узлом пользователя и веб-сервером используются следующие методы:

- «прослушивание» сетевых интерфейсов (хабов, свитчей);

- ответвление и копирование трафика;

- подключение в разрыв сетевого канала;

- анализ посредством специальных атак, перенаправляющих трафик жертвы на сниффер (MAC-spoofing, IP-spoofing).

Аббревиатура XSS означает Cross Site Scripting — межсайтовый скриптинг. Применяется для атаки на веб-сайты с целью похищения данных пользователя.

Принцип действия XSS заключается в следующем:

- злоумышленник внедряет вредоносный код (специальный замаскированный скрипт) на веб-страницу сайта, форума либо в сообщение (например, при переписке в соцсети);

- жертва заходит на инфицированную страницу и активирует установленный код на своём ПК (кликает, переходит по ссылке и т.д.);

- в свою очередь приведённый в действие зловредный код «извлекает» конфиденциальные данные пользователя из браузера (в частности, куки) и отправляет их на веб-сервер злоумышленника.

Для того, чтобы «вживить» программный XSS-механизм, хакеры используют всевозможные уязвимости в веб-серверах, онлайн-сервисах и браузерах.

Все XSS-уязвимости разделяются на два типа:

- Пассивные . Атака получается методом запроса к конкретному скрипту веб-страницы. Вредоносный код может вводиться в различные формы на веб-странице (например, в строку поиска по сайту). Наиболее подвержены пассивному XSS ресурсы, на которых отсутствует при поступлении данных фильтрация HTML-тегов;

- Активные . Находятся непосредственно на сервере. И приводятся в действие в браузере жертвы. Активно используются мошенниками во всевозможных блогах, чатах и новостных лентах.

Хакеры тщательно «камуфлируют» свои XSS-скрипты, чтобы жертва ничего не заподозрила. Меняют расширение файлов, выдают код за картинку, мотивируют пройти по ссылке, привлекают интересным контентом. В итоге: пользователь ПК, не совладавший с собственным любопытством, своей же рукой (кликом мышки) отправляет куки сессии (с логином и паролем!) автору XSS-скрипта — компьютерному злодею.

Подмена куки

Все куки сохраняются и отправляются на веб-сервер (с которого они «пришли») без каких-либо изменений — в первозданном виде — с такими же значениями, строками и другими данными. Умышленная модификация их параметров называется подменна куки. Другими словами говоря, при подмене куки злоумышленник выдаёт желаемое за действительное. Например, при осуществлении платежа в интернет-магазине, в куки изменяется сумма оплаты в меньшую сторону — таким образом происходит «экономия» на покупках.

Украденные куки сессии в соцсети с чужого аккаунта «подкладываются» в другую сессию и на другом ПК. Владелец украденных кук получает полный доступ к аккаунту жертвы (переписка, контент, настройки страницы) до тех пор пока, она будет находится на своей странице.

«Редактирование» кук осуществляется при помощи:

- функции «Управление cookies... » в браузере Opera;

- аддонов Cookies Manager и Advanced Cookie Manager для FireFox;

- утилиты IECookiesView (только для Internet Explorer);

- текстового редактора типа AkelPad, NotePad или блокнота Windows.

Физический доступ к данным

Очень простая схема по реализации, состоит из нескольких шагов. Но действенна лишь в том случае, если компьютер жертвы с открытой сессией, например Вконтакте, оставлен без присмотра (и достаточно надолго!):

- В адресную строку браузера вводится функция javascript, отображающая все сохранённые куки.

- После нажатия «ENTER» они все появляются на странице.

- Куки копируются, сохраняются в файл, а затем переносятся на флешку.

- На другом ПК осуществляется подмена куки в новой сессии.

- Открывается доступ к аккаунту жертвы.

Как правило, хакеры используют вышеперечисленные инструменты (+ другие) как в комплексе (поскольку уровень защиты на многих веб-ресурсах достаточно высок), так и по отдельности (когда пользователи проявляют чрезмерную наивность).

XSS + сниффер

- Создаётся XSS-скрипт, в котором указывается адрес сниффера-онлайн (собственного изготовления либо конкретного сервиса).

- Вредоносный код сохраняется с расширением.img (формат картинки).

- Затем этот файл загружается на страницу сайта, в чат, либо в личное сообщение — туда, где будет осуществляться атака.

- Привлекается внимание пользователя к созданной «ловушке» (здесь в силу уже вступает социальная инженерия).

- Если «ловушка» срабатывает, куки из браузера жертвы перехватываются сниффером.

- Взломщик открывает логи сниффера и извлекает похищенные куки.

- Далее выполняет подмену для получения прав владельца аккаунта посредством вышеперечисленных инструментов.

Защита cookies от взлома

- Пользоваться шифрованным соединением (с использованием соответствующих протоколов, и методов обеспечения ).

- Не реагировать на сомнительные ссылки, картинки, заманчивые предложения ознакомиться с «новым бесплатным ПО». В особенности от незнакомых людей.

- Пользоваться только доверенными веб-ресурсами.

- Завершать авторизированную сессию, нажатием кнопки «Выход» (а не просто закрывать вкладку!). Особенно, если вход в аккаунт выполнялся не с личного компьютера, а, например, с ПК в интернет-кафе.

- Не пользоваться функцией браузера «Сохранить пароль». Сохраняемые регистрационные данные повышают риск кражи в разы. Не стоит лениться, не стоит жалеть нескольких минут времени на ввод пароля и логина в начале каждой сессии.

- После веб-сёрфинга — посещения соцсетей, форумов, чатов, сайтов — удалять сохранённые куки и очищать кэш браузера.

- Регулярно обновлять браузеры и антивирусное ПО.

- Пользоваться браузерными расширениями, защищающими от XSS-атак (например, NoScript для FF и Google Chrome).

- Периодически в аккаунтах.

И самое главное — не теряйте бдительность и внимание во время отдыха или работы в Интернете!

На картинке видно, что в cookie присутствует строка wordpress_logged_in_263d663a02379b7624b1028a58464038=admin. Это значение находится в незашифрованном виде в файле cookie и его легко перехватить с помощью утилиты Achilles, но как правило в большинстве случаев в Achilles можно увидеть лишь хеш той или иной записи. Перед отсылкой запроса на сервер можно попытаться заменить эту строку на любую подобную (хотя в данном случае смысла нет) - количество попыток не ограничено. Затем, отослав этот запрос на сервер с помощью кнопки Send, можно получить ответ от сервера, предназначающийся администратору.

В предыдущем примере можно использовать прямую подмену идентификатора пользователя. Кроме того, название параметра, подмена значения которого предоставляет дополнительные возможности хакеру, может быть следующим: user (например, USER=JDOE), любое выражение со строкой ID (например, USER=JDOE или SESSIONID=BLAHBLAH), admin (например, ADMIN=TRUE), session (например, SESSION=ACTIVE), cart (например, CART=FULL), а также такие выражения, как TRUE, FALSE, ACTIVE, INACTIVE. Обычно формат файлов cookie очень зависит от приложения, для нужд которого они используются. Однако приведенные советы по поиску изъянов приложений с помощью файлов cookie годятся практически для всех форматов.

Меры противодействия извлечению информации из файлов cookie, выполняемые на стороне клиента

В общем случае пользователь должен осторожно относиться к Web-узлам, использующим файлы cookie для аутентификации и хранения важных данных. Также необходимо помнить, что Web-узел, использующий для аутентификации файлы cookie, должен поддерживать хотя бы протокол SSL для шифрования имени пользователя и пароля, так как в случае отсутствия этого протокола данные передаются в незашифрованном виде, что позволяет перехватывать их, используя простейшие программные средства для просмотра данных, пересылаемых по сети.

Компания Kookaburra Software разработала инструмент, облегчающий использование файлов cookie. Называется инструмент CookiePal (http://www.kburra.com/cpal.html (см. www.kburra.com) ). Данная программа предназначена для предупреждения пользователя при попытке Web-узла установить на машину файл cookie, при этом пользователь может разрешить или запретить это действие. Подобные функции блокирования файлов cookie на сегодня есть во всех браузерах.

Еще одной причиной регулярной установки обновлений Web-броузера, является постоянно выявляемые изъяны системы безопасности этих программ. Так, Бенет Хэйзелтон (Bennet Haselton) и Джеми МакКарти (Jamie McCarthy) создали сценарий, который после щелчка на ссылке извлекает файлы cookie с машины клиента. В результате становится доступным все содержимое файлов cookie, которые находятся на машине пользователя.

Взлом подобного рода может быть также осуществлен с помощью дескриптора

Для того, чтоб подобные вещи не грозили нашим личным данным, сам так делаю и всем советую всегда обновлять ПО, работающее с HTML-кодом (e-mail клиенты, медиа-проигрыватели, браузеры и т.д.).

Многие предпочитают просто блокировать получение файлов cookie, однако, большинству Web-узлов для просмотра необходима поддержка cookie. Вывод – если в скором будущем появится инновационная технология, позволяющая обходится без cookie, программисты и администраторы с облегчением вздохнут, а пока cookie остается лакомым куском для хакера! Это действительно так, поскольку более качественной альтернативы пока не существует.

Меры противодействия, выполняемые на стороне сервера

В случае рекомендаций по обеспечению безопасности сервера специалисты дают один простой совет: не используйте механизм cookie без особой на то необходимости! Особенно необходимо быть осторожными при использовании файлов cookie, которые остаются в системе пользователя после завершения сеанса связи.

Конечно же, важно понимать, что файлы cookie могут использоваться в целях обеспечения безопасности Web-серверов для осуществления авторизации пользователей. Если все же разрабатываемому приложению необходимо использовать файлы cookie, то этот механизм следует настроить таким образом, чтобы при каждом сеансе использовались различные ключи с коротким периодом действия, а также стараться не помещать в эти файлы информацию, которая может быть использована хакерами для взлома (такую как ADMIN=TRUE).

Кроме того, для обеспечения большей безопасности при работе с файлами cookie можно использовать их шифрование для предотвращения извлечения важной информации. Конечно же, шифрование не решает всех проблем безопасности при работе с технологией cookie, однако этот метод позволит предотвратить наиболее простые взломы, описанные выше.

Многие пользователи и не догадываются, что заполняя логин и пароль при регистрации или авторизации на закрытом Интернет-ресурсе и нажимая ENTER, эти данные легко могут перехватить. Очень часто они передаются по сети не в защищенном виде. Поэтому если сайт, на котором вы пытаетесь авторизоваться, использует HTTP протокол, то очень просто выполнить захват этого трафика, проанализировать его с помощью Wireshark и далее с помощью специальных фильтров и программ найти и расшифровать пароль.

Лучшее место для перехвата паролей - ядро сети, где ходит трафик всех пользователей к закрытым ресурсам (например, почта) или перед маршрутизатором для выхода в Интернет, при регистрациях на внешних ресурсах. Настраиваем зеркало и мы готовы почувствовать себя хакером.

Шаг 1. Устанавливаем и запускаем Wireshark для захвата трафика

Иногда для этого достаточно выбрать только интерфейс, через который мы планируем захват трафика, и нажать кнопку Start. В нашем случае делаем захват по беспроводной сети.

Захват трафика начался.

Шаг 2. Фильтрация захваченного POST трафика

Открываем браузер и пытаемся авторизоваться на каком-либо ресурсе с помощью логина и пароля. По завершению процесса авторизации и открытия сайта мы останавливаем захват трафика в Wireshark. Далее открываем анализатор протоколов и видим большое количество пакетов. Именно на этом этапе большинство ИТ-специалистов сдаются, так как не знают, что делать дальше. Но мы знаем и нас интересуют конкретные пакеты, которые содержат POST данные, которые формируются на нашей локальной машине при заполнении формы на экране и отправляются на удаленные сервер при нажатии кнопки «Вход» или «Авторизация» в браузере.

Вводим в окне специальный фильтр для отображения захваченных пакетов: http. request. method == “ POST”

И видим вместо тысячи пакетов, всего один с искомыми нами данными.

Шаг 3. Находим логин и пароль пользователя

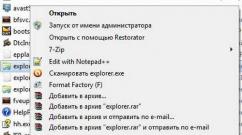

Быстрый клик правой кнопки мыши и выбираем из меню пункт Follow TCP Steam

После этого в новом окне появится текст, который в коде восстанавливает содержимое страницы. Найдем поля «password» и «user», которые соответствуют паролю и имени пользователя. В некоторых случаях оба поля будут легко читаемы и даже не зашифрованы, но если мы пытаемся захватить трафик при обращении к очень известным ресурсам типа: Mail.ru, Facebook, Вконтакте и т.д., то пароль будет закодирован:

HTTP/1.1 302 Found

Server: Apache/2.2.15 (CentOS)

X-Powered-By: PHP/5.3.3

P3P: CP="NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM"

Set-Cookie: password=; expires=Thu, 07-Nov-2024 23:52:21 GMT; path=/

Location: loggedin.php

Content-Length: 0

Connection: close

Content-Type: text/html; charset=UTF-8

Таким образом, в нашем случае:

Имя пользователя: networkguru

Пароль:

Шаг 4. Определение типа кодирования для расшифровки пароля

Заходим, например, на сайт http://www.onlinehashcrack.com/hash-identification.php#res и вводим наш пароль в окно для идентификации. Мне выдан был список протоколов кодирования в порядке приоритета:

Шаг 5. Расшифровка пароля пользователя

На данном этапе можем воспользоваться утилитой hashcat:

~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

На выходе мы получили расшифрованным пароль: simplepassword

Таким образом, с помощью Wireshark мы можем не только решать проблемы в работе приложений и сервисов, но и также попробовать себя в роли хакера, осуществляя перехват паролей, которые пользователи вводят в веб-формах. Также можно узнавать и пароли к почтовым ящикам пользователей, используя незатейливые фильтры для отображения:

- Протокол POP и фильтр выглядит следующим образом: pop.request.command == "USER" || pop.request.command == "PASS"

- Протокол IMAP и фильтр будет: imap.request contains "login"

- Протокол SMTP и потребуется ввод следующего фильтра: smtp.req.command == "AUTH"

и более серьезные утилиты для расшифровки протокола кодирования.

Шаг 6. Что делать, если трафик зашифрован и используется HTTPS?

Для ответа на этот вопрос есть несколько вариантов.

Вариант 1. Подключиться в разрыв соединения между пользователем и сервером и захватить трафик в момент установления соединения (SSL Handshake). В момент установки соединения можно перехватить сеансовый ключ.

Вариант 2. Вы можете расшифровать трафик HTTPS, используя файл журнала сеансовых ключей, записываемый Firefox или Chrome. Для этого браузер должен быть настроен на запись этих ключей шифрования в файл журнала (пример на базе FireFox), и вы должны получить этот файл журнала. По сути, необходимо похитить файл с ключом сессии с жесткого диска другого пользователя (что является незаконным). Ну а далее захватить трафик и применить полученный ключ для его расшифровки.

Уточнение. Мы говорим о веб-браузере человека, у которого пытаются украсть пароль. Если же мы подразумеваем расшифровку нашего собственного HTTPS трафика и хотим потренироваться, то эта стратегия будет работать. Если вы пытаетесь расшифровать HTTPS трафик других пользователей без доступа к их компьютерам, это не сработает - на то оно и шифрование, и личное пространство.

После получения ключей по варианту 1 или 2 необходимо прописать их в WireShark:

- Идем в меню Edit - Preferences - Protocols - SSL.

- Ставим флаг «Reassemble SSL records spanning multiple TCP segments».

- «RSA keys list» и нажимаем Edit.

- Вводим данные во все поля и прописываем путь в файлу с ключом

Замечали ли Вы, что возвращаясь на сайт, который Вы когда-то уже посещали, что сайт узнаёт Вас и открывается с настройками, которые Вы в прошлый раз применили? Да, и довольно часто? Это происходит благодаря файлам cookies, которые хранят о посетителях такую информацию, как логин, пароль, идентификатор сессии и прочие переменные, требуемые для идентификации посетителя и отображения контента страницы согласно предпочтений пользователя, выбранных им при прошлом посещении ресурса. Программа WebCookiesSniffer покажет пользователю файлы куки и их содержание сайтов, которые просматриваются пользователем в браузере.

Просмотр файлов Cookies

Вы открываете сайт, а WebCookiesSniffer осуществляет захват файлов cookies в режиме реального времени. Все пойманные куки утилита добавляет в таблицу, в которой хранятся данные о хосте, пути запроса, общей длине файла куки, количестве переменных в файле куки и собственно сама Cookie-строка с названиями переменных и значений. Собранную информацию о cookies файлах WebCookiesSniffer может сохранить в текстовый файл. Также в программе есть возможность сформировать HTML-отчет по всем или по выбранным файлам cookies. Для работы программы необходимо установить драйвер WinPcap (лежит в архиве вместе с WebCookiesSniffer). Чтобы язык программы WebCookiesSniffer стал русским, скопируйте в каталог с утилитой файл WebCookiesSniffer_lng.ini (также вложен в архив).

Скриншоты программы WebCookiesSniffer

|

|

|

|