Как пользоваться программой sandboxie. Инструменты для запуска приложений в виртуальной среде

Можно бесконечно смотреть на огонь, воду и активность программ, изолированных в песочнице. Благодаря виртуализации ты одним кликом можешь отправить результаты этой деятельности - зачастую небезопасной - в небытие.

Впрочем, виртуализация применяется и в исследовательских целях: например, захотелось тебе проконтролировать воздействие свежескомпилированной программы на систему или запустить две разные версии приложения одновременно. Или создать автономное приложение, которое не будет оставлять следов в системе. Вариантов применения песочницы - множество. Не программа диктует свои условия в системе, а ты ей указываешь дорогу и распределяешь ресурсы.

Если тебя не устраивает медлительность процесса, с помощью тулзы ThinApp Converter ты можешь поставить виртуализацию на поток. Инсталляторы будут создаваться на основе указанного тобой конфига.

Вообще, разработчики советуют производить все указанные препарации в стерильных условиях, на свежей ОС, дабы все нюансы установки были учтены. Для этих целей можно использовать виртуальную машину, но, разумеется, это наложит свой отпечаток на скорость работы. VMware ThinApp и без того неслабо грузит системные ресурсы, причем не только в режиме сканирования. Однако, как говорится, медленно, но верно.

BufferZone

- Сайт: www.trustware.com

- Разработчик: Trustware

- Лицензия: freeware

BufferZone контролирует интернет- и программную активность приложений с помощью виртуальной зоны, вплотную приближаясь к файрволам. Другими словами, здесь применяется виртуализация, регулируемая с помощью правил. BufferZone легко срабатывается в связке с браузерами, мессенджерами, почтовыми и P2P-клиентами.

На момент написания статьи разработчики предупреждали о возможных проблемах при работе с Windows 8. Программа способна убить систему, после чего ее придется удалять через безопасный режим. Виной тому драйверы BufferZone, которые вступают в нешуточный конфликт с ОС.

То, что попадает под радар BufferZone, можно отследить в главном разделе Summary. Число ограниченных приложений ты определяешь сам: для этого предназначен список Programs to run inside BufferZone. В него уже включены потенциально небезопасные приложения вроде браузеров и почтовых клиентов. Вокруг окна захваченного приложения появляется красная рамка, что придает уверенность при безопасном серфинге. Хочешь запустить вне зоны - без проблем, контроль можно обойти через контекстное меню.

Помимо виртуальной зоны, есть такое понятие, как зона приватная. В нее можно добавить сайты, на которых требуется соблюдать строжайшую конфиденциальность. Сразу нужно отметить, что функция работает только в Internet Explorer ретро-версий. В более современных браузерах имеются встроенные средства для обеспечения анонимности.

В разделе Policy настраивается политика по отношению к установщикам и обновлениям, а также программам, запущенным с устройств и сетевых источников. В Configurations также смотри дополнительные опции политики безопасности (Advanced Policy). Имеется шесть уровней контроля, в зависимости от чего меняется отношение BufferZone к программам: без защиты (1), автоматический (2) и полуавтоматический (3), уведомления о запуске всех (4) и неподписанных программ (5), максимальная защита (6).

Как видишь, ценность BufferZone состоит в тотальном интернет-контроле. Если тебе нужны более гибкие правила, то любой файрвол тебе в помощь. В BufferZone он также есть, но больше для галочки: позволяет блокировать приложения, сетевые адреса и порты. С практической точки зрения он малоудобен для активного обращения к настройкам.

Evalaze

- Сайт: www.evalaze.de/en/evalaze-oxid/

- Разработчик: Dögel GmbH

- Лицензия: freeware / commercial (2142 евро)

Главная фишка Evalaze заключается в гибкости виртуализированных приложений: их можно запускать со сменных носителей или из сетевого окружения. Программа позволяет создавать полностью автономные дистрибутивы, функционирующие в эмулированной среде файловой системы и реестра.

Главная особенность Evalaze - это удобный мастер, который понятен без чтения мануала. Вначале ты делаешь образ ОС до установки программы, затем инсталлируешь ее, производишь тестовый запуск, настраиваешь. Далее, следуя мастеру Evalaze, анализируешь изменения. Очень напоминает принцип работы деинсталляторов (например, Soft Organizer).

Виртуализированные приложения могут работать в двух режимах: в первом случае операции записи перенаправляются в песочницу, во втором программа сможет записывать и читать файлы в реальной системе. Будет ли программа удалять следы своей деятельности или нет - решать тебе, опция Delete Old Sandbox Automatic к твоим услугам.

Множество интересных фич доступно только в коммерческой версии Evalaze. Среди них - редактирование элементов окружения (таких как файлы и ключи реестра), импорт проектов, настройка режима чтения. Однако лицензия стоит больше двух тысяч евро, что, согласись, несколько превышает психологический ценовой барьер. По аналогично неподъемной цене предлагается использование сервиса онлайн-виртуализации. В качестве утешения на сайте разработчика есть заготовленные виртуальные приложения-образцы .

Cameyo

- Сайт: www.cameyo.com

- Разработчик: Cameyo

- Лицензия: freeware

Беглый осмотр Cameyo наводит на мысль, что функции аналогичны Evalaze и ты в три клика можешь «слепить» дистрибутив с виртуализированным приложением. Упаковщик делает снимок системы, сравнивает его с изменениями после установки софта и создает экосистему для запуска.

Важнейшее отличие от Evalaze состоит в том, что программа полностью бесплатна и не блокирует ни одной опции. Настройки удобно сосредоточены: переключение способа виртуализации с сохранением на диск или в память, выбор режима изоляции: сохранение документов в указанные директории, запрет на запись или полный доступ. Вдобавок к этому можешь настроить виртуальную среду с помощью редактора файлов и ключей реестра. Каждая папка также имеет один из трех уровней изоляции, который легко переопределить.

Ты можешь указать режим очистки песочницы после выхода из автономного приложения: удаление следов, без очистки и запись изменений реестра в файл. Доступна также интеграция с проводником и возможность привязки к конкретным типам файлов в системе, чего нет даже в платных аналогах Cameyo.

Однако самое интересное - это не локальная часть Cameyo, а онлайн-упаковщик ипубличные виртуальные приложения . Достаточно указать URL или закинуть MSI или EXE-инсталлятор на сервер, указав разрядность системы, - и на выходе получаешь автономный пакет. С этого момента он доступен под крышей твоего облака.

Резюме

Sandboxie будет оптимальным выбором для экспериментов в песочнице. Программа наиболее информативна среди перечисленных инструментов, в ней доступна функция мониторинга. Широкий выбор настроек и неплохие возможности по управлению группой приложений.

Не имеет каких-то уникальных функций, но зато очень проста и безотказна. Любопытный факт: статья писалась внутри этой «песочницы», и по досадной ошибке все изменения ушли в «тень» (читай: астрал). Если бы не Dropbox, на этой странице был бы опубликован совсем другой текст - скорее всего, другого автора.

Evalaze предлагает не комплексный подход виртуализации, а индивидуальный: ты контролируешь запуск конкретного приложения, создав для этого искусственные условия обитания. Здесь есть свои достоинства и недостатки. Впрочем, с учетом урезанности бесплатной версии Evalaze, и достоинства померкнут в твоих глазах.

Cameyo несет в себе некоторый «облачный» привкус: приложение можно скачать с сайта, закинуть на флешку или в Dropbox - это во многих случаях удобно. Правда, наводит на ассоциации с фастфудом: за качество и соответствие содержания описанию ручаться не приходится.

А вот если ты предпочитаешь готовить по рецепту, VMware ThinApp - твой вариант. Это решение для экспертов, которым важен каждый нюанс. Набор уникальных функций дополняется возможностями консоли. Ты можешь конвертировать приложения из командной строки, используя конфиги, сценарии - в индивидуальном и пакетном режиме.

BufferZone представляет собой песочницу с функцией файрвола. Этот гибрид далек от совершенства и актуальности настроек, но для контроля интернет-активности и приложений, защиты от вирусов и прочих угроз BufferZone использовать можно.

Всем привет, сегодня хочу рассказать о очень полезной в нынешнее время программе - Sandboxie. Sandboxie это компьютерная песочница которая позволяет обезопасить ваш компьютер от заражения вирусами и предоставить спокойный серфинг интернета. У программы есть еще несколько полезных возможностей о которых расскажу позже.

Как работает программа Sandboxie?

Все очень просто, программа создает выделенную среду внутри Windows, предназначенную для безопасного запуска приложений на ПК, а также блокируют доступ вредоносам к системе. Некоторые антивирусы имеют подобные функции, например, TS 360, Comodo Internet Security, и Avast! Pro. Песочница на данный момент является одним из самых лучших инструментов для борьбы с вирусами.

Запуская любую программу в режиме песочницы вы локализуете все возможности программы в песочнице, программа или вирус не может никак воздействовать на вашу ОС. Таким образом в песочнице вы можете запускать и проверять что угодно без вреда для ОС. Если запустить браузер в песочнице, можно серфить интернет без риска заразить браузер или компьютер.

Основные направления использования песочницы Sandboxie, это:

- Проверка опасных и незнакомых программ

- Отслеживание действий программ

- Безопасный серфинг интернета

Подробнее о возможностях песочницы смотрите в моем видео обзоре:

Что еще может Sandboxie?

Еще программа может запускать несколько окон программы, например, можно запустить 2 или более окна скайпа, в обычном режиме можно запустить только одно окно программы. Некоторые через песочницу запускают несколько окон онлайн игр).

Также программа позволяет вечно пользоваться триальными программами. Например можно использовать любую программу у которой есть ограниченный срок на бесплатное использование. каждый раз запуская программу в песочнице можно получить сброс триала программы).

Если вам известны и другие методы использования песочницы, напишите о этом в комментариях и я добавлю эту информацию в основную статью.

Если вы хорошо знакомы с функционалом и особенностями установленной на вашем компьютере , то наверняка вам известно для чего необходим такой замечательный инструмент как Sandbox. Как правило, этот модуль входит в состав наиболее известных антивирусников, к примеру таких как Avast. Sandbox или как еще говорят песочница – это программный модуль позволяющий запускать любое приложение в условиях строго изолируемой среды. Главная задача Sandbox состоит в обеспечении максимальной безопасности компьютера при запуске потенциально опасных приложений или при посещении заражённых веб-сайтов.

Надо сказать, этот метод не лишен недостатков – например, при работе модуля песочницы того же Avast некоторые приложения, запущенные в безопасном режиме могут работать некорректно, а в отдельных случаях даже приводить к зависанию антивирусной программы.

Кроме того это не слишком удобно, особенно когда необходимо быстро переключиться с одного режима на другой. Тем, кого такое положение не устраивает, можно порекомендовать более простое и быстрое решение – утилита Sandboxie — программа песочница.

Это маленькая, удобная программка с русскоязычным интерфейсом позволяет создавать виртуальные области, в которых вы можете запускать практически любое приложение.

При этом результаты всех запускаемых в Sandboxie программ будут сохраняться в отдельных, специально предназначенных папках, совершенно не влияя на работу операционной системы в целом, таким образов предохраняя её от возможных повреждений вирусами или изменений конфигурации.

Также Sandboxie можно использовать и как средство анонимного сёрфинга в интернет в том смысле, что после закрытия браузера на компьютере пользователя не останется никаких следов посещения сайтов.

Работать в Sandboxie достаточно просто. При установке утилита может предложить вам настроить совместимость работы с некоторыми программами.

Все остальные настройки, кроме возможности интегрировать Sandboxie в контекстное меню Проводника можно оставить без изменения.

Кстати, кроме глобальных настроек, имеется также возможность изменять параметры самой песочницы. Также как и общие, эти настройки рекомендуется оставить по умолчанию.

Программа песочница Sandboxie, поддерживает создание нескольких отдельных песочниц, причем в каждой из них можно запускать несколько приложений.

Работающие в одной песочнице программы беспрепятственно могут обмениваться данными, а вот приложения из разных виртуальных областей будут изолированы друг от друга, так же как и от операционной системы в целом. По умолчанию утилита использует одну песочницу под названием «DefaultBox «.

Давайте для примера откроем в Sandboxie какое-нибудь приложение, допустим обыкновенный Блокнот. Возможно, текстовый редактор и не наилучший пример для демонстрации, но в данный момент особого значения это не имеет.

Идем в меню «Песочница » → «DefaultBox » → «Запустить в песочнице » → «…любую программу ». После этого откроется небольшое прямоугольное окошко, в котором вы можете ввести имя программы, в нашем случае это notepad.exe или выполнить обзор, указав путь к открываемому приложению с рабочего стола. Выполнять запуск можно также и через меню Пуск.

Что интересно, Sandboxie позволяет запускать с разными профилями даже такие приложения, которые в обычных условиях не позволяют создавать копии в памяти.

Обратите внимание, что работающие в песочнице программы имеют несколько изменённые заголовки рабочих окон, а также при наведении указателя мыши на верхнюю часть окна вся область границ будет подсвечена жёлтым цветом. Ничего в этом страшного нет, не пугайтесь, так и должно быть.

Итак, давайте скопируем и вставим в Блокнот какой-нибудь отрезок текста и попробуем сохранить файл. Первоначально Sandboxie предложит вам сохранить документ в директорию самой программы, но давайте проигнорируем это предложение и сохраним его на жёсткий диск D.

Однако если вы после этого захотите просмотреть этот файл и зайдете на диск D, то там его не окажется. Точнее он будет скрыт, и чтобы восстановить его следует открыть в меню «Вид » раздел «Файлы и папки », найти в раскрывающемся списке нужный файл и в контекстном меню выбрать необходимое действие.

Вот в принципе и вся работа этой замечательной утилиты. Всё очень просто. Список всех запущенных в Sandboxie приложений можно просматривать в рабочем окне утилиты.

В дополнительные возможности Sandboxie входят настройки учетных записей пользователей, автоматическое завершение программ, определение режима любого работающего в Windows приложения, а также некоторые другие опции.

Утилита Sandboxie имеет маленький вес, потребляет минимум системных ресурсов и совершенно не мешает работе других приложений, сворачиваясь при необходимости в системный трей.

Запускать Sandboxie лучше всего через меню Пуск, так как созданный при инсталляции значок на рабочем столе будет открывать не саму программу, а браузер Internet Explorer.

В дополнение, небольшое видео как скачать и установить sandboxie:

Есть два основных способа безопасно запустить подозрительный исполняемый файл: под виртуальной машиной или в так называемой «песочнице» (sandbox). Причем последнюю можно с помощью изящного способа адаптировать для оперативного анализа файла, не прибегая к специализированным утилитам и онлайн-сервисам и не используя множество ресурсов, как в случае с виртуалкой. О нем я и хочу тебе рассказать.

WARNING

Неправильное использование описанной методики может нанести вред системе и привести к заражению! Будь внимателен и осторожен.

«Песочница» для анализа

Люди, которые занимаются компьютерной безопасностью, хорошо знакомы с концепцией «песочницы». Если вкратце, «песочница» - эта тестовая среда, в которой выполняется некая программа. При этом работа налажена таким образом, что все действия программы отслеживаются, все изменяемые файлы и настройки сохраняются, но в реальной системе ничего не происходит. В общем, можешь запускать любые файлы в полной уверенности, что на работоспособность системы это никак не повлияет. Такие инструменты можно использовать не только для обеспечения безопасности, но и для анализа тех действий зловреда, которые он выполняет после запуска. Еще бы, ведь если есть слепок системы до начала активных действий и картина того, что произошло в «песочнице», можно легко отследить все изменения.

Конечно, в Сети есть масса готовых онлайн-сервисов, которые предлагают анализ файлов: Anubis , CAMAS , ThreatExpert , ThreatTrack . Подобные сервисы используют разные подходы и имеют свои достоинства и недостатки, но можно выделить и общие основные минусы:

Необходимо иметь доступ к интернету. Необходимо ждать очереди в процессе обработки (в бесплатных версиях). Как правило, файлы, создаваемые или изменяемые в ходе выполнения, не предоставляются. Невозможно контролировать параметры выполнения (в бесплатных версиях). Невозможно вмешиваться в процесс запуска (например, нажимать на кнопки появляющихся окон). Как правило, невозможно предоставлять специфические библиотеки, необходимые для запуска (в бесплатных версиях). Как правило, анализируются только исполняемые РЕ-файлы.

Такие сервисы чаще всего строятся на основе виртуальных машин с установленным инструментарием, вплоть до отладчиков ядра. Их можно организовать и дома. Однако эти системы достаточно требовательны к ресурсам и занимают большой объем на жестком диске, а анализ логов отладчика уходит много времени. Это значит, что они весьма эффективны при глубоком исследовании определенных образцов, но вряд ли смогут оказаться полезными в рутинной работе, когда нет возможности нагружать ресурсы системы и тратить время на анализ. Использование «песочницы» для анализа позволяет обойтись без огромных затрат ресурсов.

Пара предупреждений

Сегодня мы попробуем сделать свой собственный анализатор на основе «песочницы», а именно утилиты Sandboxie. Эта программа доступна как условно-бесплатная на сайте автора www.sandboxie.com . Для нашего исследования вполне подойдет ограниченная бесплатная версия. Программа запускает приложения в изолированной среде, так что они не производят вредоносных изменений в реальной системе. Но тут есть два нюанса:

- Sandboxie позволяет отслеживать только программы на уровне user mode. Вся деятельность вредоносного кода в режиме ядра не отслеживается. Поэтому максимум, что удастся узнать при изучении руткитов - это каким образом вредонос внедряется в систему. Проанализировать само поведение на уровне kernel mode, к сожалению, невозможно.

- В зависимости от настроек Sandboxie может блокировать выход в Сеть, разрешать полный доступ или доступ только для отдельных программ. Понятно, что, если для нормального запуска вредоносу нужен выход в интернет, необходимо его предоставить. С другой стороны, если у тебя на флешке валяется Pinch, который запускается, собирает все пароли в системе и отправляет их на ftp злоумышленнику, то Sandboxie с открытым доступом в интернет не защитит тебя от потери конфиденциальной информации! Это очень важно, и об этом следует помнить.

Первичная настройка Sandboxie

Sandboxie - великолепный инструмент с большим количеством настроек. Упомяну лишь те из них, которые необходимы для наших задач.

После установки Sandboxie автоматически создается одна «песочница». Ты можешь добавить еще несколько «песочниц» под разные задачи. Доступ к настройкам «песочницы» осуществляется через контекстное меню. Как правило, все параметры, которые можно изменять, снабжены достаточно подробным описанием на русском языке. Для нас особенно важны параметры, перечисленные в разделах «Восстановление», «Удаление» и «Ограничения». Итак:

- Необходимо убедиться, что в разделе «Восстановление» ничего не указано.

- В разделе «Удаление» не должны быть никаких проставлены галки и/или отмечены добавленные папки и программы. Если неправильно выставить параметры в разделах, указанных в пунктах 1 и 2, это может привести к тому, что вредоносный код заразит систему или все данные для анализа будут уничтожены.

- В разделе «Ограничения» необходимо выбрать настройки, соответствующие твоим задачам. Практически всегда необходимо ограничивать доступ низкого уровня и использование аппаратных средств для всех выполняемых программ, чтобы не допустить заражения системы руткитами. А вот ограничивать доступ на запуск и выполнение, а также забирать права, наоборот, не стоит, иначе подозрительный код будет выполняться в нестандартной среде. Впрочем, всё, в том числе и наличие доступа к интернету, зависит от задачи.

- Для наглядности и удобства в разделе «Поведение» рекомендуется включить опцию «Отображать границу вокруг окна» и выбрать цвет для выделения программ, выполняемых в ограниченной среде.

Подключаем плагины

В несколько кликов мы получили отличную изолированную среду для безопасного выполнения кода, но не инструмент для анализа его поведения. К счастью, автор Sandboxie предусмотрел возможность использования целого ряда плагинов для своей программы. Концепция довольно интересна. Аддоны представляют собой динамические библиотеки, внедряемые в выполняемый в «песочнице» процесс и определенным образом регистрирующие или модифицирующие его выполнение.

Нам понадобится несколько плагинов, которые перечислены ниже.

- SBIExtra . Этот плагин осуществляет перехват ряда функций для выполняемой в песочнице программы, чтобы блокировать следующие возможности:

- обзор исполняемых процессов и потоков;

- доступ к процессам вне пределов «песочницы»;

- вызов функции BlockInput (ввод с клавиатуры и мыши);

- считывание заголовков активных окон.

- Antidel . Аддон перехватывает функции, отвечающие за удаление файлов. Таким образом, все временные файлы, команда на удаление которых поступает от исходного кода, все равно остаются на своих местах.

Как интегрировать их в «песочницу»? Поскольку это не предусмотрено средствами интерфейса Sandboxie, редактировать файл конфигурации придется вручную. Создаем папку Plugins и распаковываем в нее все подготовленные плагины. Теперь внимание: в состав Buster Sandbox Analyzer входит несколько библиотек с общим именем LOG_API*.dll, которые могут инжектироваться в процесс. Есть два типа библиотек: Verbose и Standard. Первый отображает практически полный список вызовов API, выполняемых программой, включая обращения к файлам и реестру, второй - сокращенный список. Сокращение позволяет ускорить работу и уменьшить журнал, который затем придется анализировать. Лично я не боюсь больших логов, зато опасаюсь того, что какая-нибудь нужная инфа будет заботливо «сокращена», поэтому выбираю Verbose. Именно эту библиотеку мы и будем инжектировать. Чтобы зловред не смог заметить инжект библиотеки по ее имени, применим простейшую меру предосторожности: сменим имя LOG_API_VERBOSE.dll на любое другое, например LAPD.dll.

Теперь в главном окне Sandboxie выбираем «Настроить -> Редактировать конфигурацию». Откроется текстовый конфиг со всеми настройками программы. Сразу обращаем внимание на следующие строки:

- Параметр FileRootPath в разделе указывает общий путь к папке изолированной среды, то есть к папке, где будут находиться все файлы «песочницы». У меня этот параметр имеет вид FileRootPath=C:\Sandbox\%SANDBOX%, у тебя он может отличаться.

- Раздел нас не интересует - его пропускаем и листаем дальше.

- Затем идет раздел, имя которого совпадает с названием «песочницы» (пусть это будет BSA). Сюда мы и будем добавлять плагины:InjectDll=C:\Program Files\Sandboxie\Plugins\sbiextra.dll InjectDll=C:\Program Files\Sandboxie\ Plugins\antidel.dll InjectDll=C:\Program Files\Sandboxie\ Plugins\LAPD.dll OpenWinClass=TFormBSA Enabled=y ConfigLevel=7 BoxNameTitle=n BorderColor=#0000FF NotifyInternetAccessDenied=y Template=BlockPorts

Пути, конечно, могут отличаться. Но порядок инжектируемых библиотек обязательно должен быть именно таким! Это требование связано с тем, что перехват функций должен осуществляться именно в указанном порядке, иначе плагины работать не будут. Чтобы применить изменения, выбираем в главном окне Sandboxie: «Настроить -> Перезагрузить конфигурацию».

Теперь настроим сам плагин Buster Sandbox Analyzer.

- Запускаем плагин вручную, воспользовавшись файлом bsa.exe из папки Plugins.

- Выбираем «Options -> Analysis mode –> Manual» и далее «Options -> Program Options -> Windows Shell Integration -> Add right-click action «Run BSA»».

Теперь всё готово для работы: наша «песочница» интегрирована в систему.

Portable-версия «песочницы»

Безусловно, многим не понравится, что надо что-то устанавливать, настраивать и т. д. Так как меня всё это тоже не прельщает, я сделал портабельную версию инструмента, который можно запускать без установки и настройки, прямо с флешки. Скачать такую версию можно здесь: tools.safezone.cc/gjf/Sandboxie-portable.zip . Для запуска «песочницы» достаточно выполнить скрипт start.cmd, а по окончании работы не забыть выполнить скрипт stop.cmd, который полностью выгрузит драйвер и все компоненты из памяти, а также сохранит внесенные в ходе работы изменения в портабеле.

Настроек у самого портабелизатора совсем не много: его работа в основном основана на манипуляциях с файлом Sandboxie.ini.template, находящегося в папке Templates. По сути, этот файл представляет собой файл настроек Sandboxie, который должным образом обрабатывается и передается программе, а по окончании работы перезаписывается обратно в Templates. Если открыть этот файл «Блокнотом», то ты вряд ли найдешь что-то интересное. Нужно обязательно обратить внимание на шаблон $(InstallDrive), повторяющийся в ряде параметров пути. Особенно нас интересует параметр FileRootPath. Если он имеет следующий вид:

FileRootPath=$(InstallDrive)\Sandbox\%SANDBOX%

То «песочницы» будут создаваться на диске, где находится портабельная Sandboxie. Если же параметр имеет, например, такой вид:

FileRootPath=C:\Sandbox\%SANDBOX%

Иначе говоря в нем указан определенный системный диск, то «песочницы» будут создаваться на этом диске.

Лично я рекомендую всегда создавать песочницы на локальных дисках. Это ускоряет работу инструмента, а при запуске с флешки - ускоряет на порядки. Если же тебя настолько замучила паранойя, что хочется всё запускать и анализировать на любимом носителе, который ты носишь у сердца, то параметр можно поменять, но тогда хотя бы используй портабельные жесткие диски, чтобы всё безбожно не тормозило.

Практическое применение

Попробуем наш инструмент на реальной угрозе. Чтобы никто не упрекнул меня в подтасовке, я поступил просто: зашел на www.malwaredomainlist.com и скачал последнее, что там появилось на момент написания статьи. Это оказался премилый файл pp.exe с какого-то зараженного сайта. Одно только название внушает большие надежды, кроме того, на этот файл сразу заорал мой антивирус. К слову, все наши манипуляции лучше производить при отключенном антивирусе, иначе мы рискуем заблокировать/удалить что-нибудь из того, что исследуем. Как изучить поведения бинарника? Просто нажимаем правой кнопкой на этот файл и выбираем в выпавшем меню пункт Run BSA. Откроется окно Buster Sandbox Analyzer. Внимательно смотрим в строку Sandbox folder to check. Все параметры должны совпадать с теми, которые мы указали при настройке Sandboxie, то есть если песочница получила название BSA, а в качестве пути к папке был задан параметр FileRootPath=C:\Sandbox\%SANDBOX%, то вс,ёе должно быть как на скриншоте. Если же ты знаешь толк в извращениях и назвал песочницу по-другому или настроил параметр FileRootPath на другой диск или папку, его нужно изменить соответствующим образом. В противном случае Buster Sandbox Analyzer не будет знать, где искать новые файлы и изменения в реестре.

BSA включает в себя массу настроек по анализу и изучению процесса выполнения бинарника, вплоть до перехвата сетевых пакетов. Смело нажимай кнопку Start Analysis. Окно перейдет в режим анализа. Если песочница, выбранная для анализа, по каким-то причинам содержит результаты предыдущего исследования, утилита предложит предварительно ее очистить. Все готово к запуску исследуемого файла.

Готов? Тогда нажми на изучаемый файл правой кнопкой мыши и в открывшемся меню выбери «Запустить в песочнице», после чего укажи ту «песочницу», к которой мы прикрутили BSA.

Сразу после этого в окне анализатора побегут API-вызовы, которые будут фиксироваться в лог-файлах. Обрати внимание, что сам Buster Sandbox Analyzer не знает, когда завершится анализ процесса, фактически сигналом к окончанию служит именно твое жмакание на кнопку Finish Analysis. Как же узнать, что время уже наступило? Тут может быть два варианта.

- В окне Sandboxie не отображается ни один выполняемый процесс. Это означает, что выполнение программы явно завершилось.

- В списке API-вызовов долгое время не появляется ничего нового или, наоборот, одно и то же выводится в циклической последовательности. При этом в окне Sandboxie что-то еще выполняется. Такое бывает, если программа настроена на резидентное выполнение или попросту зависла. В этом случае ее необходимо вначале завершить вручную, нажав правой кнопкой в окне Sandboxie на соответствующую «песочницу» и выбрав «Завершить программы». Кстати, при анализе моего pp.exe произошла именно такая ситуация.

После этого можно смело выбирать Finish Analysis в окне Buster Sandbox Analyzer.

Анализ поведения

Нажав на кнопку Malware Analyzer, мы сразу получим некоторую сводную информацию о результатах исследования. В моем случае вредоносность файла была совершенно очевидна: в ходе выполнения создавался и запускался файл C:\Documents and Settings\Администратор\Application Data\dplaysvr.exe, который добавлялся в автозагрузку (кстати, именно он не хотел завершаться сам), происходило соединение с 190.9.35.199 и модифицировался hosts-файл. Кстати, при этом на VirusTotal файл детектировали только пять антивирусных движков, что видно из логов, а также на сайте VirusTotal.

Всю информацию о результатах анализа можно получить непосредственно в меню Viewer в окне Buster Sandbox Analyzer. Здесь же приютился и журнал API-вызовов, который, безусловно, будет полезен при подробном исследовании. Все результаты хранятся в виде текстовых файлов в подпапке Reports папки Buster Sandbox Analyzer. Особый интерес представляет отчет Report.txt (вызывается через View Report), в котором приводится расширенная информация по всем файлам. Именно оттуда мы узнаём, что временные файлы на самом деле были исполняемыми, соединение шло по адресу http://190.9.35.199/view.php?rnd=787714, вредонос создал специфический мутекс G4FGEXWkb1VANr и т. д. Можно не только просматривать отчеты, но и извлекать все файлы, созданные в ходе выполнения. Для этого в окне Sandboxie нажми правой кнопкой по «песочнице» и выбери «Просмотреть содержимое». Откроется окно проводника со всем содержимым нашей «песочницы»: в папке drive находятся файлы, создаваемые на физических дисках «песочницы», а в папке user - файлы, создаваемые в профиле активного пользователя (%userprofile%). Здесь я обнаружил dplaysvr.exe с библиотекой dplayx.dll, временные файлы tmp и измененный файл hosts. Кстати, оказалось, что в него добавлены следующие строки:

94.63.240.117 www.google.com 94.63.240.118 www.bing.com

Учти, что в «песочнице» валяются зараженные файлы. Если их нечаянно запустить двойным кликом, ничего не будет (они запустятся в «песочнице»), но если ты их куда-то скопируешь, а потом выполнишь… хм, ну, ты понял. Здесь же, в папке, можно найти дамп реестра, измененного в ходе работы, в виде файла RegHive. Этот файл можно легко перевести в более читабельный reg-файл при помощи следующего командного скрипта:

REG LOAD HKLM\uuusandboxuuu RegHive REG EXPORT HKLM\uuusandboxuuu sandbox.reg REG UNLOAD HKLM\uuusandboxuuu notepad sandbox.reg

Что умеет и не умеет инструмент

Полученный инструмент умеет:

- Отслеживать API-вызовы запущенного приложения.

- Отслеживать новые создаваемые файлы и параметры реестра.

- Перехватывать сетевой трафик при выполнении приложения.

- Проводить базовый анализ файлов и их поведения (встроенный поведенческий анализатор, анализ на VirusTotal по хешам, анализ с помощью PEiD, ExeInfo и ssdeep и т. д.).

- Получать некоторую дополнительную информацию за счет выполнения в «песочнице» вспомогательных программ (например, Process Monitor) вместе с анализируемой.

Этот инструмент не может:

- Анализировать зловреды, выполняющиеся в kernel mode (требующие установки драйвера). Тем не менее возможно выявить механизм установки драйвера (до его фактического внедрения в систему).

- Анализировать зловреды, отслеживающие выполнение в Sandboxie. Однако Buster Sandbox Analyzer включает в себя ряд механизмов, препятствующих такому отслеживанию.

Таким образом, ты получишь sandbox.reg, в котором указаны строки, внесенные зловредом в ходе выполнения. После выполнения анализа выбери в меню Options пункт Cancel analysis, чтобы вернуть всё как было. Учти, что после этой операции все журналы анализа будут удалены, но содержимое «песочницы» останется на месте. Впрочем, при следующем запуске программа сама предложит все удалить.

Программа Sandboxie имеет статус условно-бесплатной. По завершении 30 дней работы с программой, программа будет просить вас перейти на платную версию. Но, большинство функций программы, будет работать в бесплатном режиме сколько угодно времени. Только некоторые функции этой программы будут отключены (например, одновременный запуск нескольких «песочниц»).

Скачать программу Sandboxie можно с официального сайта производителя.

sandboxie скачать

После загрузки программы по любой из трех ссылок на свой компьютер, запускаете ее установку. В окне установки программы выбираете русский язык.

В следующем окне вы соглашаетесь на установку драйвера для программы Sandboxie, а затем нажимаете на кнопку «Далее». В последнем окне установки программы нажимаете на кнопку «Готово».

Программу можно запускать из меню «Пуск» => «Все программы» => «Sandboxie». Здесь есть несколько пунктов запуска программы для конкретных целей.

Программу Sandboxie также можно запустить и из Панели уведомлений (трея), нажав нажав для этого на значок программы. С ярлыка на Рабочем столе можно запустить в «песочнице» браузер, тот, который выбран в вашей системе браузером по умолчанию.

Запускаете Sandboxie, чтобы сделать несколько настроек программы. В главном окне программы отображается созданная по умолчанию изолированная среда — «песочница».

Теперь рассмотрим такой вопрос — как настроить Sandboxie.

Настройка Sandboxie

Для настройки программы нажмите правой кнопкой мыши по названию «песочницы». После этого в контекстном меню нажмите на пункт «Настройки песочницы».

В окне настройки песочницы — «DefaultBox», в разделе «Поведение» вы можете поставить флажок напротив пункта «Не показывать индикатор Sandboxie в заголовке окна», если вы не хотите, чтобы окна открытых в «песочнице» программ отмечались особым значком. Это можете делать на свое усмотрение.

При нажатии на желтое поле, в открывшемся окне «Цвет», вы можете выбрать цвет, для отображения тонкой границы вокруг окна программы запущенной в «песочнице». После этих настроек, если вы что-то поменяли в настройках программы, нажимаете на кнопку «Применить».

В разделе «Восстановление», в подразделе «Быстрое восстановление», вы можете выбрать папки для быстрого восстановления, если хотите изменить настройки программы по умолчанию.

В подразделе «Немедленное восстановление», вы можете исключить из немедленного восстановления файлы, папки или типы расширений файлов, если эти файлы будут сохранены программой, запущенной в «песочнице».

В разделе «Удаление» в подразделе «Предложение удаления», вы можете отметить флажком пункт «Никогда не удалять эту песочницу и не очищать ее содержимое», для того, чтобы не потерять хранившиеся в «песочнице» данные.

В разделе «Ограничения», в подразделе «Доступ в Internet» вы можете добавить программы в список или удалить программы из списка программ, которые могут получить доступ в Интернет. Вы можете разрешать или запрещать программам выходить в сеть Интернет, когда они находятся в безопасной среде. Если вы нажмете на кнопку блокировать все программы, то всем программам, запущенным в «песочнице» будет заблокирован выход в Интернет.

В разделе «Приложения» вы можете выбрать правила поведения для различных программ запущенных в программе Sandboxie.

В разделе меню «Песочница» нажав на пункт «Установить папку для хранения», вы можете изменить диск, на котором будут храниться «песочницы», если у вас мало места на диске «C».

После нажатия на пункт «Создать новую песочницу», вы можете создавать еще неограниченное количество «песочниц», каждую со своими настройками, чтобы запускать программы с разными настройками поведения из своей «песочницы». Этот режим запуска нескольких песочниц одновременно, работает только в платном варианте программы, после завершения ознакомительного периода работы с программой.

Как пользоваться Sandboxie

Первый способ . Для того, чтобы запустить программу в безопасном режиме, кликните правой кнопкой мыши по названию «песочницы» и в контекстном меню нажмите на пункт «Запустить в песочнице». В списке пунктов запуска вы можете выбрать соответствующий пункт для запуска программы.

Вы можете запустить браузер, почтовый клиент, установленный по умолчанию, а также запустить любую программу отсюда или из меню «Пуск». Также вы можете запустить в безопасной среде Проводник, если нажмете на пункт «Запустить Windows Explorer».

После этого Проводник будет запущен в защищенной среде. Для завершения работы Проводника, в окне «Управление Sandboxie» нажмите правой кнопкой мыши по папке программы, а в контекстном меню выберите пункт «Завершить программу», или просто закройте Проводник обычным для программ способом, нажав для этого на красную кнопку.

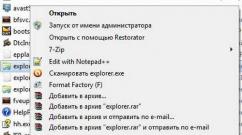

Второй способ . Еще проще будет запустить программу в Sandboxie, просто нажав на папку или ярлык программы, а затем выбрать в контекстном меню пункт «Запустить в песочнице».

Если вы создали несколько «песочниц», то программа Sandboxie предложит вам выбрать для запуска программы нужную «песочницу». Выбираете изолированную среду, а потом нажимаете на кнопку «ОК».

После этого программа запускается в изолированной среде. При наведении курсора мыши на запущенную в изолированной среде программу, вокруг окна программы будет видна тонкая цветная граница.

Восстановление файлов в Sandboxie

Программа Sandboxie не позволяет файлам из программы запущенной в «песочнице» проникать в операционную систему без вашего разрешения. Все файлы созданные программой или загруженные из Интернета, по умолчанию будут удалены после закрытия изолированной среды.

Работая в программе Sandboxie можно создавать и сохранять файлы в обычных папках на своем компьютере. Эти файлы не будут видны, пока вы не дадите разрешения программе Sandboxie, перенести данные из изолированной среды в обычную среду.

После того, как вы скачали при помощи браузера, запущенного в изолированной среде, какие-нибудь файлы из интернета, эти файлы будут находиться в том месте, где у вас на компьютере сохраняются загрузки.

Но, вы не будете видеть эти файлы, пока они находятся в «песочнице». Вам нужно будет перенести эти файлы из изолированной среды в обычную среду.

В программе Sandboxie это называется «восстановление» файлов. Есть три режима восстановления файлов: «Немедленное восстановление», «Быстрое восстановление» и «Ручное восстановление».

Немедленное восстановление . Это самый лучший способ восстановления, так как автоматически может вызвать функцию восстановления, как только файлы создаются. По умолчанию программа особенно пристально следит за папками «Загрузки», «Документы», «Избранное» и «Рабочий стол».

Вы можете добавить к этим папкам другие папки по своему усмотрению в настройках программы (нажать правой кнопкой мыши по папке изолированной среды => «Настройки песочницы» => «Восстановление»).

После того, как файл сохраняется на компьютер, программа Sandboxie сразу покажет окно «Немедленное восстановление». Вы можете нажать на кнопку «Восстановить», а если нажмете на кнопку «Перезапуск», то «Восстановить и исследовать» или «Восстановить и запустить».

Быстрое восстановление . При быстром восстановлении файлы из изолированной среды переносятся в быстром ручном режиме. Вы можете настроить программу для того, чтобы восстанавливать файлы, сохраненные в «песочнице» при обращении к этому режиму.

Ручное восстановление . Если вы захотите очистить «песочницу», нажав правой кнопкой мыши на название «песочницы» и выбрав пункт контекстного меню «Удалить содержимое». После этого появляется окно «Удалить песочницу».

В этом окне вы можете файлы, находящиеся в изолированной среде, «Восстановить в ту же папку», «Восстановить в любую папку» или «Добавить папку». Если вы нажмете на кнопку «Удалить песочницу,» то завершаются все процессы в ней и удаляется все ее содержимое.