Большая энциклопедия нефти и газа. Эвристический анализ

Эвристический анализ

Практически все современные антивирусные средства применяют технологию эвристического анализа программного кода. Эвристический анализ нередко используется совместно с сигнатурным сканированием для поиска сложных шифрующихся и полиморфных вирусов. Методика эвристического анализа позволяет обнаруживать ранее неизвестные инфекции, однако, лечение в таких случаях практически всегда оказывается невозможным. В таком случае, как правило, требуется дополнительное обновление антивирусных баз для получения последних сигнатур и алгоритмов лечения, которые, возможно, содержат информацию о ранее неизвестном вирусе. В противном случае, файл передается для исследования антивирусным аналитикам или авторам антивирусных программ.

Технология эвристического анализа

Методы эвристического сканирования не обеспечивают какой-либо гарантированной защиты от новых, отсутствующих в сигнатурном наборе, компьютерных вирусов, что обусловлено использованием в качестве объекта анализа сигнатур ранее известных вирусов, а в качестве правил эвристической верификации – знаний о механизме полиморфизма сигнатур. В то же время, этот метод поиска базируется на эмпирических предположениях, полностью исключить ложные срабатывания нельзя.

В ряде случаев, эвристические методы оказываются чрезвычайно успешными, к примеру, в случае очень коротких программных частей в загрузочном секторе: если, программа производит запись в сектор 1, дорожку 0, сторону 0, то это приводит к изменению раздела накопителя. Но кроме вспомогательной программы FDISK эта команда больше нигде не используется, и потому в случае ее неожиданного появления речь идет о загрузочном вирусе.

В процессе эвристического анализа производится проверка эмулируемой программы анализатором кода. К примеру, программа инфицирована полиморфным вирусом, состоящим из зашифрованного тела и расшифровщика. Эмулятор кода эмулирует работу данного вируса по одной инструкции, после этого анализатор кода подсчитывает контрольную сумму и сверяет ее с той, которая хранится в базе. Эмуляция будет продолжаться до тех пор, пока необходимая для подсчета контрольной суммы часть вируса не будет расшифрована. Если сигнатура совпала - программа идентифицирована.

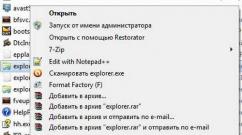

Другим распространенным методом эвристического анализа, применяемым большой группой антивирусов, является декомпиляция подозрительной программы и анализ ее исходного кода. Исходный код подозрительного файла проходит сверку и сравнение с исходным кодом известных вирусов и образчиков вирусной активности. В случае, если определенный процент исходного кода идентичен коду известного вируса или вирусной активности, файл отмечается как подозрительный, о чем оповещается пользователь.

Недостатки эвристического сканирования

- Чрезмерная подозрительность эвристического анализатора может вызывать ложные срабатывания при наличии в программе фрагментов кода, выполняющего действия и/или последовательности, в том числе и свойственные некоторым вирусам. В частности, распаковщик в файлах, запакованных PE-упаковщиком (Win)Upack вызывает ложные срабатывания целого ряда антивирусных средств, де-факто не признающих такой проблемы. Другой проблемой анализаторов является ошибочное срабатывание при проверке совершенно безобидного кода.

К примеру, скомпилированный с помощью Delphi 7 или Delphi 2007 код:

Program XDC; {$APPTYPE CONSOLE} uses SysUtils; begin if (paramstr (3 ) ="d" ) then begin FileSetReadOnly (paramstr (2 ) ,false ) ; DeleteFile (paramstr (2 ) ) ; end ; end .

Вызывает ложные срабатывания у антивирусов типа Panda (независимо от версии компилятора), Webwasher GateWay (при компиляции Delphi 2007 ), F-Secure (при компиляции Delphi 7 ). Как видно из примера, программа абсолютно безопасна и совершенно отсутствуют какие-либо признаки вредоносного кода и вирусного функционала (весь функционал примера: если в качестве третьего параметра указан ключ «d», программа удаляет файл, указанный во втором параметре).

- Наличие простых методик обмана эвристического анализатора. Как правило, прежде чем распространять вредоносную программу (вирус), ее разработчики исследуют существующие распространенные антивирусные продукты, различными методами избегая ее детектирование при эвристическом сканировании. К примеру, видоизменяя код, используя элементы, выполнение которых не поддерживается эмулятором кода данных антивирусов, используя шифрование части кода и др.

Несмотря на заявления и рекламные проспекты разработчиков антивирусных средств относительно совершенствования эвристических механизмов, эффективность эвристического сканирования на данный момент далека от ожидаемой. Независимые тесты компонентов эвристического анализа показывают, что уровень обнаружения новых вредоносных программ составляет не более чем 40-50% от их числа. (англ.)

- Даже при успешном определении, лечение неизвестного вируса практически всегда является невозможным. Как исключение, некоторыми продуктами возможно лечение однотипных и ряда полиморфных, шифрующихся вирусов, не имеющих постоянного вирусного тела, но использующих единую методику внедрения. В таком случае, для лечения десятков и сотен вирусов может существовать одна запись в вирусной базе, как это реализовано, к примеру, в антивирусе И. Данилова.

См. также

Ссылки

Внешние ссылки

Wikimedia Foundation . 2010 .

Смотреть что такое "Эвристический анализ" в других словарях:

- (эвристика) алгоритм решения задачи, не имеющий строгого обоснования, но, тем не менее, дающий приемлемое решение задачи в большинстве практически значимых случаев. Содержание 1 Определение 2 Применение … Википедия

У этого термина существуют и другие значения, см. Полиморфизм. Полиморфизм компьютерного вируса (греч. πολυ много + греч. μορφή форма, внешний вид) специальная техника, используемая авторами вредоносного программного… … Википедия

Стиль этой статьи неэнциклопедичен или нарушает нормы русского языка. Статью следует исправить согласно стилистическим правилам Википедии … Википедия

Проактивные технологии – совокупность технологий и методов, используемых в антивирусном программном обеспечении, основной целью которых, в отличие от реактивных (сигнатурных) технологий, является предотвращение заражения системы пользователя, а… … Википедия

Эта статья или раздел грубый перевод статьи на другом языке (см. Проверка переводов). Он мог быть сгенерирован программой переводчиком или сделан человеком со слабыми познаниями в языке оригинала. Вы можете помочь … Википедия

Разработчик ОС Windows XP/Vista Лицензия Сайт … Википедия

Скриншот программы Тип … Википедия

OllyDbg … Википедия

Эту статью следует викифицировать. Пожалуйста, оформите её согласно правилам оформления статей. Некоторые модели человеческого поведения в общественных науках предполагают, что поведение людей может быть адекватно опи … Википедия

Эвристический анализ (эвристическое сканирование) - совокупность функций антивируса, нацеленных на обнаружение неизвестных вирусным базам вредоносных программ. В то же время этот термин обозначает и один из конкретных способов.

Практически все современные антивирусные средства применяют технологию эвристического анализа программного кода. Эвристический анализ нередко используется совместно с сигнатурным сканированием для поиска сложных шифрующихся и полиморфных вирусов . Методика эвристического анализа позволяет обнаруживать ранее неизвестные инфекции, однако, лечение в таких случаях практически всегда оказывается невозможным. В таком случае, как правило, требуется дополнительное обновление антивирусных баз для получения последних сигнатур и алгоритмов лечения, которые, возможно, содержат информацию о ранее неизвестном вирусе. В противном случае, файл передается для исследования антивирусным аналитикам или авторам антивирусных программ.

Технология эвристического анализа

Методы эвристического сканирования не обеспечивают гарантированной защиты от новых, отсутствующих в сигнатурном наборе компьютерных вирусов, что обусловлено использованием в качестве объекта анализа сигнатур ранее известных вирусов, а в качестве правил эвристической верификации - знаний о механизме полиморфизма сигнатур. В то же время, поскольку этот метод поиска базируется на эмпирических предположениях, полностью исключить ложные срабатывания нельзя.

В ряде случаев эвристические методы оказываются чрезвычайно успешными, к примеру, в случае очень коротких программных частей в загрузочном секторе: если программа производит запись в сектор 1, дорожку 0, сторону 0, то это приводит к изменению раздела накопителя. Но кроме вспомогательной программы fdisk эта команда больше нигде не используется, и потому в случае её неожиданного появления речь идёт о загрузочном вирусе.

В процессе эвристического анализа производится проверка эмулируемой программы анализатором кода. К примеру, программа инфицирована полиморфным вирусом, состоящим из зашифрованного тела и расшифровщика. Эмулятор кода считывает инструкции в буфер антивируса, разбирает их на инструкции и производит их исполнение по одной инструкции, после этого анализатор кода подсчитывает контрольную сумму и сверяет её с той, которая хранится в базе. Эмуляция будет продолжаться до тех пор, пока необходимая для подсчета контрольной суммы часть вируса не будет расшифрована. Если сигнатура совпала - программа определена.

Недостатки эвристического сканирования

- Чрезмерная подозрительность эвристического анализатора может вызывать ложные срабатывания при наличии в программе фрагментов кода, выполняющего действия и/или последовательности, в том числе и свойственные некоторым вирусам. В частности, распаковщик в файлах, запакованных PE-упаковщиком (Win)Upack вызывает ложные срабатывания целого ряда антивирусных средств, не признающих такой проблемы.

- Наличие простых методик обмана эвристического анализатора. Как правило, прежде чем распространять вредоносную программу (вирус), её разработчики исследуют существующие распространенные антивирусные продукты, различными методами избегая её детектирование при эвристическом сканировании. К примеру, видоизменяя код, используя элементы, выполнение которых не поддерживается эмулятором кода данных антивирусов, используя шифрование части кода и др.

- Несмотря на заявления и рекламные проспекты разработчиков антивирусных средств относительно совершенствования эвристических механизмов, эффективность эвристического сканирования далека от ожидаемой.

- Даже при успешном определении, лечение неизвестного вируса практически всегда является невозможным. Как исключение, некоторыми продуктами возможно лечение однотипных и ряда полиморфных, шифрующихся вирусов, не имеющих постоянного вирусного тела, но использующих единую методику внедрения. В таком случае, для лечения десятков и сотен вирусов может существовать одна запись в вирусной базе.

От переводчика: Эвристический анализ, пожалуй, единственный метод тестирования юзабилити, который реально осуществим в белорусских условиях. Полномасштабное тестирование на пользователях требует серьезных денежных затрат, которые неадекватны получаемым за сайты суммам, так что возврата инвестиций не будет. Эвристический анализ &mdash самый дешевый способ, который не требует специального оборудования, так что он представляет реальный интерес.

Рассматриваемый вопрос:

Вы хотите быть уверенными в том, что ваш продукт соответствует принципам юзабилити (эвристикам).

Определение:

«Эвристический анализ — это инспектирование пользовательского интерфейса, направленное на выявление проблем в проектировании интерфейса, которые могут появляться при итеративном процессе» (Нильсен, 1993)Преимущества/недостатки:

Преимущества и недостатки эвристического анализа показаны в таблице.

Процедура:

Эвристический анализ проводится одним или несколькими экспертами. В течение осмотра, эксперт сверяет интерфейс с заданным набором эвристик. Этот набор может быть общим, а может быть специфическим для данной организации. В приведенной ниже таблице перечислены 10 самых важных эвристик, выделенные Нильсеном в 1993 году.

| Эвристика | Объяснение |

|---|---|

| Простые и естественные диалоги | Диалоги не должны содержать неподходящую по смыслу информацию, или информацию, которая редко бывает нужна |

| Говорите на языке пользователя | Используйте слова и термины, понятные пользователям |

| Минимизируйте затраты памяти пользователя | Не заставляйте пользователя запоминать вещи от одно действия к другому |

| Последовательность | Пользователи должны иметь возможность обучиться последовательности действий с одной частью системы и использовать ее с другой частью |

| Обратная связь | Дайте пользователю знать, какой эффект на систему окажет их действие |

| Ясно обозначенные выходы | Если пользователь попал в область системы, которая в данный момент ему не интересна, он должен иметь возможность легко вернуться назад ничего не повредив |

| Быстрый вызов действий | Опытные пользователи должны иметь возможность быстро вызывать нужные действия |

| Хорошие сообщения об ошибках | Правильные сообщения об ошибках объясняют пользователям в чем заключается проблема и как ее решить |

| Предотвращение ошибок | Каждый раз, когда вы выводите сообщение об ошибке, вы должны думать, можно ли этой ошибки избежать? |

| Помощь и документация | Даже если систему можно использовать без документации, все равно документация и помощью должны быть предоставлены |

В течении сеанса эксперт тщательно изучает интерфейс и его отдельные элементы и сравнивает каждый элемент с набором эвристик. Не существует однозначных мнений на тот счет, сколько раз эксперт должен проходить по интерфейсу, однако Нильсен считает, что не менее двух. На первом проходе эксперт составляет общее мнение о системе и выявляет базовые принципы взаимодействия с пользователем, на втором проходе эксперт концентрируется на отдельных элементах интерфейса.

Определение

Наблюдатель (Test Monitor) — ответственный за контроль над командой тестировщиков, работает с зазработчиками над созданием тестов, собирает и передает результаты тестирования. Обычно, наблюдатель &mdash это человек, который управляет всеми аспектами тестирования.

В течение эвристического анализа комментарии эксперта можно записывать двумя разными способами. Каждый эксперт может записывать свои комментарии во время изучения интерфейса. Если это не подходит, то рядом с экспертом может сидеть наблюдатель (Test Monitor) и записывать его комментарии. В этом случае эксперт должен озвучивать свои комментарии. Преимущество второго подхода в том, что наблюдатель может отвечать на вопросы, которые возникают у эксперта во время инспекции интерфейса. Важно отметить, что эксперт не обязан знать ту область, в которой будет применяться интерфейс, потому что он просто инспектирует интерфейс на предмет соответствия набору эвристик. Так что наблюдатель может отвечать на вопросы, связанные с предметной областью. Кроме того, если возникают непредвиденные проблемы (например, система падает), наблюдатель может помочь их устранить.

После того, как эксперты провели инспекцию интерфейса, надо организовать небольшое собрание, на котором эксперты обсуждают найденные ошибки и вырабатывают общее мнение. Эта процедура важна, так как позволяет получить независимые и объективные результаты от каждого эксперта. Итоги обсуждения могут фиксироваться двумя способами: во-первых, можно выбрать человека из числа экспертов и поручить ему все записывать, во-вторых, можно привлечь стороннего человека, например, им может быть наблюдатель.

На выходе:

После эвристического анализа создается документ, в котором перечисляются все проблемы интерфейса с кратким описанием и ссылкой на нарушаемую эвристику.

Для проведения эвристического анализа вам понадобится:

- Набор эвристик

- Эксперты

- Пачка бумаги для записи обнаруженных недостатков

- Наблюдатель (опционно)

- Компьютерное оборудование (опционно)

Когда проводить?

Эвристический анализ можно проводить в любое время в течении дизайнерского процесса. Его можно проводить на самых ранних стадиях. Так как инспектировать можно интерфейс, который существует только на бумаге и пока не внедрен, эвристический анализ хорошо подходит для ранних стадий (Нильсен, 1990). Рекомендуется проводить эвристический анализ до остального тестирования юзабилити, потому что он позволяет устранить большинство очевидных недостатков интерфейса без привлечения пользователей, на которых нужны дополнительные расходы.

Антивирусные программы - это программы, основной задачей которых является защита именно от вирусов, или точнее, от вредоносных программ.

Методы и принципы защиты теоретически не имеют особого значения, главное чтобы они были направлены на борьбу с вредоносными программами. Но на практике дело обстоит несколько иначе: практически любая антивирусная программа объединяет в разных пропорциях все технологии и методы защиты от вирусов, созданные к сегодняшнему дню.

Из всех методов антивирусной защиты можно выделить две основные группы:

- Сигнатурные методы - точные методы обнаружения вирусов, основанные на сравнении файла с известными образцами вирусов

- Эвристические методы - приблизительные методы обнаружения, которые позволяют с определенной вероятностью предположить, что файл заражен

Сигнатурный анализ

Слово сигнатура в данном случае является калькой на английское signature , означающее "подпись" или же в переносном смысле "характерная черта, нечто идентифицирующее". Собственно, этим все сказано. Сигнатурный анализ заключается в выявлении характерных идентифицирующих черт каждого вируса и поиска вирусов путем сравнения файлов с выявленными чертами.

Сигнатурой вируса будет считаться совокупность черт, позволяющих однозначно идентифицировать наличие вируса в файле (включая случаи, когда файл целиком является вирусом). Все вместе сигнатуры известных вирусов составляют антивирусную базу.

Задачу выделения сигнатур, как правило, решают люди - эксперты в области компьютерной вирусологии, способные выделить код вируса из кода программы и сформулировать его характерные черты в форме, наиболее удобной для поиска. Как правило - потому что в наиболее простых случаях могут применяться специальные автоматизированные средства выделения сигнатур. Например, в случае несложных по структуре троянов или червей, которые не заражают другие программы, а целиком являются вредоносными программами.

Практически в каждой компании, выпускающей антивирусы, есть своя группа экспертов, выполняющая анализ новых вирусов и пополняющая антивирусную базу новыми сигнатурами. По этой причине антивирусные базы в разных антивирусах отличаются. Тем не менее, между антивирусными компаниями существует договоренность об обмене образцами вирусов, а значит рано или поздно сигнатура нового вируса попадает в антивирусные базы практически всех антивирусов. Лучшим же антивирусом будет тот, для которого сигнатура нового вируса была выпущена раньше всех.

Одно из распространенных заблуждений насчет сигнатур заключается в том, каждая сигнатура соответствует ровно одному вирусу или вредоносной программе. И как следствие, антивирусная база с большим количеством сигнатур позволяет обнаруживать больше вирусов. На самом деле это не так. Очень часто для обнаружения семейства похожих вирусов используется одна сигнатура , и поэтому считать, что количество сигнатур равно количеству обнаруживаемых вирусов, уже нельзя.

Соотношение количества сигнатур и количества известных вирусов для каждой антивирусной базы свое и вполне может оказаться, что база с меньшим количеством сигнатур в действительности содержит информацию о большем количестве вирусов. Если же вспомнить, что антивирусные компании обмениваются образцами вирусов, можно с высокой долей уверенности считать, что антивирусные базы наиболее известных антивирусов эквивалентны.

Важное дополнительное свойство сигнатур - точное и гарантированное определение типа вируса. Это свойство позволяет занести в базу не только сами сигнатуры, но и способы лечения вируса. Если бы сигнатурный анализ давал только ответ на вопрос, есть вирус или нет, но не давал ответа, что это за вирус , очевидно, лечение было бы не возможно - слишком большим был бы риск совершить не те действия и вместо лечения получить дополнительные потери информации.

Другое важное, но уже отрицательное свойство - для получения сигнатуры необходимо иметь образец вируса. Следовательно, сигнатурный метод непригоден для защиты от новых вирусов, т. к. до тех пор, пока вирус не попал на анализ к экспертам, создать его сигнатуру невозможно. Именно поэтому все наиболее крупные эпидемии вызываются новыми вирусами. С момента появления вируса в сети Интернет до выпуска первых сигнатур обычно проходит несколько часов, и все это время вирус способен заражать компьютеры почти беспрепятственно. Почти - потому что в защите от новых вирусов помогают дополнительные средства защиты, рассмотренные ранее, а также эвристические методы, используемые в антивирусных программах.

Эвристический анализ

Слово " эвристика " происходит от греческого глагола "находить". Суть эвристических методов состоит в том, что решение проблемы основывается на некоторых правдоподобных предположениях, а не на строгих выводах из имеющихся фактов и предпосылок. Поскольку такое определение звучит достаточно сложно и непонятно, проще объяснить на примерах различных эвристических методов

Если сигнатурный метод основан на выделении характерных признаков вируса и поиске этих признаков в проверяемых файлах, то эвристический анализ основывается на (весьма правдоподобном) предположении, что новые вирусы часто оказываются похожи на какие-либо из уже известных. Постфактум такое предположение оправдывается наличием в антивирусных базах сигнатур для определения не одного, а сразу нескольких вирусов. Основанный на таком предположении эвристический метод заключается в поиске файлов, которые не полностью, но очень близко соответствуют сигнатурам известных вирусов.

Положительным эффектом от использования этого метода является возможность обнаружить новые вирусы еще до того, как для них будут выделены сигнатуры. Отрицательные стороны:

- Вероятность ошибочно определить наличие в файле вируса, когда на самом деле файл чист - такие события называются ложными срабатываниями

- Невозможность лечения - и в силу возможных ложных срабатываний, и в силу возможного неточного определения типа вируса, попытка лечения может привести к большим потерям информации, чем сам вирус, а это недопустимо

- Низкая эффективность - против действительно новаторских вирусов, вызывающих наиболее масштабные эпидемии, этот вид эвристического анализа малопригоден

Поиск вирусов, выполняющих подозрительные действия

Другой метод, основанный на эвристике, исходит из предположения, что вредоносные программы так или иначе стремятся нанести вред компьютеру. Метод основан на выделении основных вредоносных действий, таких как, например:

- Удаление файла

- Запись в файл

- Запись в определенные области системного реестра

- Открытие порта на прослушивание

- Перехват данных вводимых с клавиатуры

- Рассылка писем

- И др.

Понятно, что выполнение каждого такого действия по отдельности не является поводом считать программу вредоносной. Но если программа последовательно выполняет несколько таких действий, например, записывает запуск себя же в ключ автозапуска системного реестра, перехватывает данные вводимые с клавиатуры и с определенной частотой пересылает эти данные на какой-то адрес в Интернет, значит эта программа по меньшей мере подозрительна. Основанный на этом принципе эвристический анализатор должен постоянно следить за действиями, которые выполняют программы.

Преимуществом описанного метода является возможность обнаруживать неизвестные ранее вредоносные программы, даже если они не очень похожи на уже известные. Например, новая вредоносная программа может использовать для проникновения на компьютер новую уязвимость, но после этого начинает выполнять уже привычные вредоносные действия. Такую программу может пропустить эвристический анализатор первого типа, но вполне может обнаружить анализатор второго типа.

Отрицательные черты те же, что и раньше:

- Ложные срабатывания

- Невозможность лечения

- Невысокая эффективность

Что такое эвристический анализатор?

- Эвристический метод, в отличие от сигнатурного метода, нацелен на обнаружение не сигнатур вредоносного кода, а типичных последовательностей операций, позволяющих сделать вывод о природе файла с достаточной долей вероятности. Преимуществом эвристического анализа является то, что для его работы не требуется наличие предварительно составленных баз. За счет этого новые угрозы распознаются до того, как их активность становится известна вирусным аналитикам.

- просьба если узнаешь напиши мне

- Эвристическое сканирование метод работы антивирусной программы, основанный на сигнатурах и эвристике, призван улучшить способность сканеров применять сигнатуры и распознавать модифицированные версии вирусов в тех случаях, когда сигнатура совпадает с телом неизвестной программы не на 100 %, но в подозрительной программе налицо более общие признаки вируса. Данная технология, однако, применяется в современных программах очень осторожно, так как может повысить количество ложных срабатываний.

- Эвристический анализатор (эвристик) это антивирусный модуль, который анализирует код исполняемого файла и определяет, инфицирован ли проверяемый объект.

Во время эвристического анализа не используются стандартные сигнатуры. Напротив, эвристик принимает решение на основе заранее в него заложенных, иногда не совсем четких правил.Для большей наглядности такой подход можно сравнить с искусственным интеллектом, самостоятельно проводящим анализ и принимающим решения. Тем не менее такая аналогия отражает суть лишь отчасти, поскольку эвристик не умеет учиться и, к сожалению, обладает низкой эффективностью. По оценкам антивирусных экспертов, даже самые современные анализаторы не способны остановить более 30% вредоносных кодов. Еще одна проблема ложные срабатывания, когда легитимная программа определяется как инфицированная.

Однако, несмотря на все недостатки, эвристические методы по-прежнему используются в антивирусных продуктах. Дело в том, что комбинация различных подходов позволяет повысить итоговую эффективность сканера. Сегодня эвристиками снабжены продукты всех основных игроков на рынке: Symantec, Лаборатории Касперского, Panda, Trend Micro и McAfee.

В процессе эвристического анализа проверяется структура файла, его соответствие вирусным шаблонам. Наиболее популярной эвристической технологией является проверка содержимого файла на предмет наличия модификаций уже известных сигнатур вирусов и их комбинаций. Это помогает определять гибриды и новые версии ранее известных вирусов без дополнительного обновления антивирусной базы.

Эвристический анализ применяется для обнаружения неизвестных вирусов, и, как следствие, не предполагает лечения.

Данная технология не способна на 100% определить вирус перед ней или нет, и как любой вероятностный алгоритм грешит ложными срабатываниями.Любые вопросы - будут решены мной, обращайтесь, поможем, чем сможем

- Эвристический анализатор суммитует тенденции программного кода по обращениям к системным прерываниям, экстраполируя уровень возможной вредоносности. Тем самым осуществляется сбалансированная защита операционной системы.

Ну все вроде объяснил, понятно?;)) - это типа искусственного интелекта. в реале эта технология недоступна, какие-то приблежения к ней имеются, как будто антивирус сам анализирует прогу и решает вирус она или нет