Как защищаться от атаки вируса-шифровальщика «WannaCry. Вирус CRYPTED000007 — как расшифровать файлы и удалить вымогателя

В течение десятилетий киберпреступники успешно использовали недостатки и уязвимости во Всемирной паутине. Однако в последние годы было отмечено явное увеличение числа атак, а также рост их уровня - злоумышленники становятся более опасными, а вредоносные программы распространяются такими темпами, которых раньше никогда не видели.

Введение

Речь пойдет о программах-вымогателях, которые совершили немыслимый скачок в 2017 году, нанеся ущерб тысячам организаций по всему миру. Например, в Австралии атаки таких вымогателей, как WannaCry и NotPetya даже вызвали озабоченность на правительственном уровне.

Подытоживая «успехи» вредоносов-вымогателей в этом году, мы рассмотрим 10 самых опасных, нанесших наибольший ущерб организациям. Будем надеяться, что в следующем году мы извлечем уроки и не допустим проникновения в наши сети подобной проблемы.

NotPetya

Атака этого вымогателя началась с украинской программы бухгалтерской отчетности M.E.Doc, сменившей запрещенную на Украине 1C. Всего за несколько дней NotPetya заразил сотни тысяч компьютеров в более чем 100 странах. Этот вредонос представляет собой вариант более старого вымогателя Petya, их отличает лишь то, что в атаках NotPetya использовался тот же эксплойт, что и в атаках WannaCry.

По мере распространения, NotPetya затронул несколько организаций в Австралии, например, шоколадную фабрику Cadbury в Тасмании, которым пришлось временно закрыть всю свою ИТ-систему. Также этому вымогателю удалось проникнуть на крупнейший в мире контейнерный корабль, принадлежащий компании Maersk, который, как сообщается, потерял до 300 миллионов долларов дохода.

WannaCry

Этот страшный по своим масштабам вымогатель практически захватил весь мир. В его атаках использовался печально известный эксплойт EternalBlue, эксплуатирующий уязвимость в протоколе Microsoft Server Message Block (SMB).

WannaCry заразил жертв в 150 странах и более 200 000 машин только в первый день. Нами было опубликовано этого нашумевшего вредоноса.

Locky

Locky был самым популярным вымогателем в 2016 году, однако не прекратил действовать и в 2017. Новые варианты Locky, получившие имена Diablo и Lukitus, возникли в этом году, используя тот же вектор атаки (фишинг) для задействования эксплойтов.

Именно Locky стоял за скандалом, связанным с email-мошенничеством на Почте Австралии. Согласно Австралийской комиссии по вопросам конкуренции и защиты потребителей, граждане потеряли более 80 000 долларов из-за этой аферы.

CrySis

Этот экземпляр отличился мастерским использованием протокола удаленного рабочего стола (Remote Desktop Protocol, RDP). RDP является одним из наиболее популярных способов распространения вымогателей, поскольку таким образом киберпреступники могут компрометировать машины, контролирующие целые организации.

Жертвы CrySis были вынуждены заплатить от $455 до $1022 за восстановление своих файлов.

Nemucod

Nemucod распространяется с помощью фишингового письма, которое выглядит как счет-фактура на транспортные услуги. Этот вымогатель загружает вредоносные файлы, хранящиеся на взломанных веб-сайтах.

По использованию фишинговых писем Nemucod уступает только Locky.

Jaff

Jaff похож на Locky и использует похожие методы. Этот вымогатель не примечателен оригинальными методами распространения или шифровки файлов, а наоборот - сочетает в себе наиболее успешные практики.

Стоящие за ним злоумышленники требовали до $3 700 за доступ к зашифрованным файлам.

Spora

Для распространения этой разновидности программы-вымогателя киберпреступники взламывают легитимные сайты, добавляя на них код JavaScript. Пользователям, попавшим на такой сайт, будет отображено всплывающее предупреждение, предлагающее обновить браузер Chrome, чтобы продолжить просмотр сайта. После загрузки так называемого Chrome Font Pack пользователи заражались Spora.

Cerber

Один из многочисленных векторов атаки, которые использует Cerber, называется RaaS (Ransomware-as-a-Service). По этой схеме злоумышленники предлагают платить за распространение троянца, обещая за это процент от полученных денег. Благодаря этой «услуге» киберпреступники рассылают вымогатель, а затем предоставляют другим злоумышленникам инструменты для распространения.

Cryptomix

Это один из немногих вымогателей, у которых нет определенного типа платежного портала, доступного в пределах дарквеба. Пострадавшие пользователи должны дождаться, когда киберпреступники отправят им по электронной почте инструкции.

Жертвами Cryptomix оказались пользователи из 29 стран, они были вынуждены заплатить до $3 000.

Jigsaw

Еще один вредонос из списка, начавший свою деятельность в 2016 году. Jigsaw вставляет изображение клоуна из серии фильмов «Пила» в электронные спам-письма. Как только пользователь нажимает на изображение, вымогатель не только шифрует, но и удаляет файлы в случае, если пользователь слишком затягивает с оплатой выкупа, размер которого - $150.

Выводы

Как мы видим, современные угрозы используют все более изощренные эксплойты против хорошо защищенных сетей. Несмотря на то, что повышенная осведомленность среди сотрудников помогает справиться с последствиями заражений, предприятиям необходимо выйти за рамки базовых стандартов кибербезопасности, чтобы защитить себя. Для защиты от современных угроз необходимы проактивные подходы, использующие возможности анализа в режиме реального времени, основанного на механизме обучения, который включает понимание поведения и контекста угроз.

Продолжает свое угнетающее шествие по Сети, заражая компьютеры и шифруя важные данные. Как защититься от шифровальщика, защитить Windows от вымогателя – выпущены ли заплатки, патчи, чтобы расшифровать и вылечить файлы?

Новый вирус-шифровальщик 2017 Wanna Cry продолжает заражать корпоративные и частные ПК. Ущерб от вирусной атаки насчитывает 1 млрд долларов . За 2 недели вирус-шифровальщик заразил по меньшей мере 300 тысяч компьютеров , несмотря на предупреждения и меры безопасности.

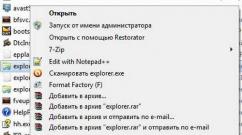

Вирус-шифровальщик 2017, что это - как правило, можно «подцепить», казалось бы, на самых безобидных сайтах, например, банковских серверах с доступом пользователя. Попав на жесткий диск жертвы, шифровальщик «оседает» в системной папке System32 . Оттуда программа сразу отключает антивирус и попадает в «Автозапуск ». После каждой перезагрузки программа-шифровальщик запускается в реестр , начиная свое черное дело. Шифровальщик начинает скачивать себе подобные копии программ типа Ransom и Trojan . Также нередко происходит саморепликация шифровальщика . Процесс этот может быть сиюминутным, а может происходить неделями – до тех пор, пока жертва заметит неладное.

Шифровальщик часто маскируется под обычные картинки, текстовые файлы , но сущность всегда одна – это исполняемы файл с расширением.exe, .drv, .xvd ; иногда – библиотеки.dll . Чаще всего файл несет вполне безобидное имя, например «документ. doc », или «картинка.jpg », где расширение прописано вручную, а истинный тип файла скрыт .

После завершения шифровки пользователь видит вместо знакомых файлов набор «рандомных» символов в названии и внутри, а расширение меняется на доселе неизвестное - .NO_MORE_RANSOM, .xdata и другие.

Вирус-шифровальщик 2017 Wanna Cry – как защититься . Хотелось бы сразу отметить, что Wanna Cry – скорее собирательный термин всех вирусов шифровальщиков и вымогателей, так как за последнее время заражал компьютеры чаще всех. Итак, речь пойдет о защите от шифровальщиков Ransom Ware, коих великое множество: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry .

Как защитить Windows от шифровальщика. – EternalBlue через протокол SMB портов .

Защита Windows от шифровальщика 2017 – основные правила:

- обновление Windows, своевременный переход на лицензионную ОС (примечание: версия XP не обновляется)

- обновление антивирусных баз и файрволлов по требованию

- предельная внимательность при скачивании любых файлов (милые «котики» могут обернуться потерей всех данных)

- резервное копирование важной информации на сменный носитель.

Вирус-шифровальщик 2017: как вылечить и расшифровать файлы.

Надеясь на антивирусное ПО, можно забыть о дешифраторе на некоторое время . В лабораториях Касперского, Dr. Web, Avast! и других антивирусов пока не найдено решение по лечению зараженных файлов . На данный момент есть возможность удалить вирус с помощью антивируса, но алгоритмов вернуть все «на круги своя» пока нет.

Некоторые пытаются применить дешифраторы типа утилиты RectorDecryptor , но это не поможет: алгоритм для дешифровки новых вирусов пока не составлен . Также абсолютно неизвестно, каким образом поведет себя вирус, если он не удален, после применения таких программ. Часто это может обернуться стиранием всех файлов – в назидание тем, кто не хочет платить злоумышленникам, авторам вируса.

На данный момент самым эффективным способом вернуть потерянные данные – это обращение в тех. поддержку поставщика антивирусной программы, которую вы используете . Для этого следует отправить письмо, либо воспользоваться формой для обратной связи на сайте производителя. Во вложение обязательно добавить зашифрованный файл и, если таковая имеется – копия оригинала. Это поможет программистам в составлении алгоритма. К сожалению, для многих вирусная атака становится полной неожиданностью, и копий не находится, что в разы осложняет ситуацию.

Кардиальные методы лечения Windows от шифровальщика . К сожалению, иногда приходится прибегать к полному форматированию винчестера, что влечет за собой полную смену ОС. Многим придет в голову восстановление системы, но это не выход – даже есть «откат» позволит избавиться от вируса, то файлы все равно останутся зашированными.

Атаки вирусов-шифровальщиков, утечки хакерских инструментов американских спецслужб, проверка на прочность объектов энергетики, удары по ICO и первая успешная кража денег из российского банка с системой SWIFT - уходящий 2017 год был полон неприятных сюрпризов. Не все оказались к ним готовы. Скорее, наоборот. Киберпреступность становится быстрее и масштабнее. Прогосударственные хакеры - уже не только шпионы, они крадут деньги и устраивают кибердиверсии.

Любое противодействие киберугрозам - это всегда соревнование брони и снаряда. И события этого года показали, что многие компании и даже государства уступают киберпреступникам. Потому что не знают, кто враг, как он действует и где надо ждать следующего удара. Большинство атак нужно предотвращать еще на этапе их подготовки при помощи технологий раннего предупреждения Threat Intelligence. Быть на несколько шагов впреди киберпреступников, значит сохранить свои деньги, информацию и репутацию.

Вирусы-шифровальщики

Самыми масштабными, как с точки зрения распространения, так и ущерба в 2017 году стали кибератаки с использованием вирусов-шифровальщиков. За ними стоят прогосударственные хакеры. Вспомним их поименно.

Последствия атаки WonnaCry: супермаркет "Рост", Харьков, Украина.

Lazarus (известна также как Dark Seoul Gang) - имя северокорейской группы хакеров, за которыми, предположительно, стоит Bureau 121 - одно из подразделений Разведывательного Управления Генштаба КНА (КНДР), отвечающего за проведение киберопераций. Хакеры из северокорейской группы Lazarus долгие годы шпионили за идеологическими врагами режима - госучреждениями и частными корпорациями США и Южной Кореи. Теперь Lazarus атакует банки и финансовые учреждения по всему миру: на их счету попытка украсть в феврале 2016 года почти $1 млрд из центрального банка Бангладеш, атаки на банки Польши, а также сотрудников ЦБ РФ, ЦБ Венесуэлы, ЦБ Бразилии, ЦБ Чили и попытка вывести из Far Eastern International Bank $60 млн (см раздел "Целевые атаки на банки"). В конце 2017 года северокорейские хакеры были замечены в атаках на криптовалютные сервисы и атаках с использованием мобильных троянов.

Тренд года

24 октября на Украине и в России произошла масштабная кибератака с использованием вируса-шифровальщика «BadRabbit». Вирус атаковал компьютеры и серверы Киевского метрополитена, Министерства инфраструктуры, Международного аэропорта "Одесса". Несколько жертв оказались и в России - в результате атаки пострадали редакции федеральных СМИ, а также были зафиксированы факты попыток заражений банковских инфраструктур. За атакой, как установила Group-IB, стоит группа Black Energy.

Целевые атаки на банки

Преступные группы, атаковавшие российские банки, весной и летом 2017 года переключили свое внимание на другие страны и регионы: США, Европа, Латинская Америка, Азия и Ближний Восток. В конце года они снова заработали в России.

В 2017 году у прогосударственных хакеров изменились цели - они стали проводить кибердиверсии на финансовый сектор. Для шпионажа или кражи денег взломщики стараются получить доступ к SWIFT, карточному процессингу. Весной этого года группа BlackEnergy взломала интегратора на Украине и получила доступ в сеть украинских банков. Через пару месяцев началась эпидемия WannyCry и NotPetya, за которыми стоят группы Lazarus и BlackEnergy.

Тем не менее, к началу октября, когда команда Group-IB сдавала ежегодный отчет, мы были полны сдержанного оптимизма: целенаправленные атаки на банки в России упали на 33%. Все преступные группы, атаковавшие российские банки, постепенно переключили свое внимание на другие страны и регионы: США, Европа, Латинская Америка, Азия и Ближний Восток. Конец года подпортил статистику - мы зафиксировали целый ряд кибератак на банки, в декабре произошла первая успешная атака на российский банк со SWIFT в исполнении группы Cobalt.

Атаки на SWIFT

В октябре ограбили банк Far Eastern International Bank Тайваня. Добравшись до системы международных межбанковских переводов (SWIFT), к которой был подключен банк, хакеры смогли вывести почти $60 миллионов на счета в Шри-Ланке, Камбодже и США. За атакой, предварительно, стоит группа Lazarus. В ноябре крупнейший негосударственный банк Непала NIC Asia Bank подвергся целенаправленной атаке киберпреступников, которые получили доступ к системе SWIFT и вывели $4,4 млн на счета в США, Великобритании, Японии и Сингапуре.

В середине декабря стало известно об успешной атаке на российский банк с использованием SWIFT (международная система передачи финансовой информации). Напомним, что раньше в России целевые атаки проходили с использованием систем карточного процессинга, банкоматов и АРМ КБР (автоматизированное рабочее место клиента банка России).

К атаке, вероятно, причастна группировка Cobalt. Проникновение в банк произошло через вредоносное ПО, которое рассылалось группировкой несколько недель назад по банкам - такой способ атаки характерен для Cobalt. СМИ сообщали, что преступники попытались украсть около $1 млн, но удалось вывести около 10%. FinCERT, структурное подразделение ЦБ по информбезопасности, в своем отчете назвал группу Cobalt главной угрозой для кредитных организаций.

По данным Group-IB, на счету группировки не менее 50 успешных атак на банки по всему миру: в России, Великобритании, Нидерландах, Испании, Румынии, Белоруссии, Польши, Эстонии, Болгарии, Грузии, Молдавии, Киргизии, Армении, Тайване и Малайзии. Все лето и осень они атаковали банки по всему миру, тестировали новые инструменты и схемы, и под конец года не снизили обороты - практически каждую неделю мы фиксируем их почтовые рассылки с вредоносными программами внутри.

Бестелесность и вредоносные скрипты - новый (и теперь уже основной) принцип проведения атак. Хакеры стараются оставаться незамеченными и для этого используют «бестелесные» программы, которые работают только в оперативной памяти и уничтожаются после перезагрузки. Кроме того, скрипты на PowerShell, VBS, PHP помогают им обеспечивать персистентность (закрепление) в системе, а также автоматизировать некоторые этапы атаки. Еще мы замечаем, что хакеры атакуют банки не в лоб, а через доверенных партнеров - интеграторов, подрядчиков. Они атакуют сотрудников, когда те находятся дома, проверяют личную почту, соцсети

Тренд года

Открытие года: MoneyTaker

10 интересных фактов про MoneyTaker

- Их жертвой становились небольшие банки - в России региональные, в США -комьюнити-банки с невысоким уровнем защиты. В один из российских банков хакеры проникли через домашний компьютер сисадмина.

- Один из американских банков взломали аж дважды.

- Совершив успешную атаку, продолжали шпионить за сотрудниками банка с помощью пересылки входящих писем на адреса Yandex и Mail.ru.

- Эта группировка всегда уничтожала следы после атаки.

- Деньги из одного российского банка пытались вывести через банкоматы, но они не работали -у их владельца незадолго до этого ЦБ забрал лицензию. Вывели деньги через АРМ КБР.

- Похищали не только деньги, но и внутренние документы, инструкции, регламенты, журналы транзакций. Судя по украденным документам, связанным с работой SWIFT, хакеры готовят атаки на объекты в Латинской Америке.

- В некоторых случаях хакеры вносили изменения в код программы «на лету» - прямо во время проведения атаки.

- Взломщики использовали файл SLRSideChannelAttack.exe., который был выложен в публичный доступ исследователями.

- MoneyTaker использовали общедоступные инструменты, целенаправленно скрывали любые элементы атрибуции, предпочитая оставаться в тени. Автор у программ один - это видно по типичным ошибкам, которые кочуют из одной самописной программы в другую.

Утечки хакерских инструментов спецслужб

Эксплойты из утечек АНБ и ЦРУ стали активно использоваться для проведения целенаправленных атак. Они уже включены в основные инструменты для проведения тестов на проникновения финансово мотивированных и некоторых прогосударственных хакеров.

WikiLeaks и Vault7

Весь год WikiLeaks методично раскрывал секреты ЦРУ, публикуя в рамках проекта Vault 7 информацию о хакерских инструментах спецслужб. Один из них - CherryBlossom («Вишневый цвет») позволяет отслеживать местонахождение и интернет-активность пользователей, подключенных к беспроводному роутеру Wi-Fi. Такие устройства повсеместно используются в домах, офисах, ресторанах, барах, гостиницах, аэропортах и госучреждениях. WikiLeaks даже раскрыл технологию шпионажа ЦРУ за коллегами из ФБР, МВБ, АНБ. Управление технических служб (OTS) в ЦРУ разработало шпионское ПО ExpressLane для тайного извлечения данных из биометрической системы сбора информации, которую ЦРУ распространяет своим коллегам из разведсоуобщества США. Чуть раньше WikiLeaks раскрыла информацию о вредоносной программе Pandemic, предназначенной для взлома компьютеров с общими папками, и о программе ELSA, которая также отслеживает геолокацию устройств с поддержкой Wi-Fi и позволяет отслеживать привычки пользователя. Wikileaks начал серию публикаций Vault-7 в феврале 2017 года. Утечки содержали информацию с описанием уязвимостей в программном обеспечении, образцами вредоносных программ и техниками проведения компьютерных атак.

Хакерские инструменты из другого не менее популярного источника - утечки АНБ, которые публикует группа Shadow Brokers, не только пользовалась повышенным спросом, но еще совершенствовалась и дорабатывалась. На андеграундных форумах появился скрипт для автоматизации поиска машин с уязвимостью SMB- протокола, основанный на утилитах американских спецслужб опубликованных группировкой Shadow Brokers в апреле этого года. В результате утечки утилита fuzzbunch и эксплойт ETERNALBLUE оказались в открытом доступе, но после проведенной доработки полностью готовый продукт упрощает злоумышленникам процесс атаки.

Напомним, что именно SMB-протокол использовался шифровальщиком WannaCry для заражения сотен тысяч компьютеров в 150 странах мира. Месяц назад создатель поисковой системы Shodan Джон Мазерл (John Matherly) заявил, что в Сети обнаружено 2 306 820 устройств с открытыми портами для доступа по SMB-протоколу. 42% (около 970 тыс.) из них предоставляют гостевой доступ, то есть любой желающий с помощью протокола SMB может получить доступ к данным без авторизации.

Летом группа Shadow Brokers пообещала каждый месяц публиковать для своих подписчиков новые эксплойты, в том числе для роутеров, браузеров, мобильных устройств, скомпрометированные данные из банковских сетей и SWIFT, информацию о ядерных и ракетных программах. Вдохновленные вниманием Shadow Brokers подняли первоначальную стоимость подписки со 100 монет Zcash (около $30 000) до 200 монет Zcash (около $60 000). Статус VIP- подписчика стоит 400 монет Zcash и позволяет получать эксплойты под заказ.

Атаки на критическую инфраструктуру

Энергетический сектор стал тестовым полигоном для исследования нового кибероружия. Преступная группа BlackEnergy продолжает атаки на финансовые и энергетические компании. Оказавшиеся в их распоряжении инструменты позволяют удаленно управлять Remote terminal unit (RTU), которые отвечают за физическое размыкание/замыкание энергосети.

Первым вирусом, который реально смог вывести оборудование из строя, был Stuxnet, используемый Equation Group (Five Eyes/Tilded Team). В 2010 году вирус проник в систему иранского завода по обогащению урана в Натане и поразил контроллеры SIMATIC S7 Siemens, вращавшие центрифуги с ураном с частотой 1000 оборотов секунду. Stuxnet разогнал роторы центрифуг до 1400 оборотов, да так что они начали вибрировать и разрушаться. Из 5 000 центрифуг, установленных в зале, из строя были выведены около 1000 штук. Иранская ядерная программа на пару лет откатилась назад.

После этой атаки несколько лет наблюдалось затишье. Оказалось, что все это время хакеры искали возможность влиять на ICS и выводить их из строя, когда это будет необходимо. Дальше других в этом направлении продвинулась группа Black Energy, также известная как Sandworm.

Их тестовая атака на украинскую подстанцию в конце прошлого года показала, на что способен новый набор инструментов, получивший название Industroyer или CRASHOVERRIDE. На конференции Black Hat ПО Industroyer было названо «самой большой угрозой промышленным системам управления со времен Stuxnet». Например, инструменты BlackEnergy позволяют удаленно управлять Remote terminal unit (RTU), которые отвечают за физическое размыкание/ замыкание энергосети. Вооружилась такими инструментами, хакеры что могут превратить его в грозное кибероружие, которое позволит оставлять без света и воды целые города.

Проблемы могут возникнуть не только на Украине: новые атаки на энергосистемы в июле были зафиксированы в Великобритании и Ирландии. Сбоев в работе энергосетей не было, но, как полагают эксперты, хакеры могли похитить пароли к системам безопасности. В США после рассылки сотрудникам энергетических компаний вредоносных писем ФБР предупредило компании о возможных кибератаках.

Атаки на ICO

Долгое время банки и их клиенты были главной целью киберпреступников. Но теперь у них сильный конкуренты в лице ICO и блокчейн-стартапов - все, что связано с криптовалютами привлекает внимание хакеров.

ICO (Initial Coin Offering - процедура первичного размещения токенов) – мечта любого хакера. Молниеносная, зачастую довольно простая атака на криптовалютные сервисы и блокчейн-стартапы приносит миллионы долларов прибыли с минимальным риском для преступников. По данным Chainalysis, хакерам удалось украсть 10% всех средств, инвестированных в ICO-проекты в 2017 году в Ethereum. Общий ущерб составил почти $225 миллионов, 30 000 инвесторов лишились в среднем по $7500.

Мы проанализировали около сотни атак на блокчейн-проекты (биржи, обменники, кошельки, фонды) и пришли к выводу, что основная масса проблем кроется в уязвимости самих криптосервисов, использующих технологию блокчейна. В случае с Ethereum проблемы наблюдались не у самой платформы, а у криптосервисов: они столкнулись с уязвимостями в собственных смарт-контрактах, deface, компрометацией админских аккаунтов (Slack, Telegram), фишинговыми сайтами, копирующими контент сайтов компаний, выходящих на ICO.

Есть несколько уязвимых мест:

- Фишинговые сайты – клоны официального ресурса

- Уязвимости сайта / веб-приложения

- Атаки через сотрудников компании

- Атаки на IT-инфраструктуру

Кражи денег с помощью Android-троянов

Рынок банковских Android-троянов оказался самым динамичным и быстро растущим. Ущерб от банковских троянов под Android в России вырос на 136 % - он составили $13,7 млн. - и перекрыл ущерб от троянов для персональных компьютеров на 30%.

Мы предсказывали этот рост еще в прошлом году, поскольку заражения вредоносным ПО становятся незаметнее, а хищения автоматизируются при помощи метода автозалива. По нашим оценкам, ущерб от этого вида атак в России за прошедший год составил $13,7 млн.

Задержание участников преступной группы Cron

По всему миру прокатилась волна нового вируса-шифровальщика WannaCry (другие названия Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), который зашифровывает документы на компьютере и вымогает 300-600 USD за их декодирование. Как узнать, заражен ли компьютер? Что надо сделать, чтобы не стать жертвой? И что сделать, чтобы вылечиться?

Заражен ли компьютер вирусом-шифровальщиком Wana Decryptor?

После установки обновлений, компьютер надо будет перегрузить – теперь шифровальщик вирус к вам не проникнет.

Как вылечится от вируса-шифровальщика Wana Decrypt0r?

Когда антивирусная утилита обнаружит вирус, она либо удалит его сразу, либо спросит у вас: лечить или нет? Ответ – лечить.

Как восстановить зашифрованные Wana Decryptor файлы?

Ничего утешительного на данный момент сообщить мы не можем. Пока инструмента по расшифровке файлов не создали. Остается только подождать, когда дешифровщик будет разработан.

По данным Брайана Кребса (Brian Krebs), эксперта по компьютерной безопасности, на данный момент преступники получили лишь 26’000 USD, то есть только около 58 человек согласилось заплатить выкуп вымогателям. Восстановили ли они свои документы при этом, никто не знает.