Биометрические системы аутентификации, как способ реализации контроля. Биометрическая аутентификация пользователя

5.5. Биометрическая аутентификация

При рассмотрении систем биометрической аутентификации особое внимание должно быть уделено точностным характеристикам:

вероятности ошибочного отказа сотруднику (False Reject Rate, FRR);

вероятности ошибочного пропуска злоумышленника (False Acceptance Rate);

ординате точки пересечения кривых FRR и FAR (Equal Error Rate).

Рисунок радужной оболочки. Радужная оболочка (окрашенная часть, ирис) каждого глаза абсолютно уникальна. Даже у однояйцовых близнецов рисунки радужек разные. Радужная оболочка защищена от внешней среды роговицей и тканевой жидкостью; в отличие от сетчатки, однако, радужная оболочка ясно видна на расстоянии. Случайные рисунки ириса созданы сплетением сетчатой структуры соединительной ткани и других видимых признаков (слоев, борозд, корон, впадин, пятен и т. п.) Рисунок ириса стабилен в течение всей жизни. Пример рисунка ириса показан на рис.5.2 (с сайта www.iriscan.com).

|

Рис. 5.2. Рисунок ириса |

Система System 2000EAC фирмы IriScan использует технологию анализа радужной оболочки. Основной режим работы системы – идентификация. Процесс идентификации по ирису начинается с получения изображения глаза. Для считывания пользователю достаточно посмотреть на специальное отверстие с расстояния примерно 1 м. Далее на изображении выделяются границы зрачка и радужки, исключаются зоны, прикрытые веком, устраняются блики, определяется фокус для обработки изображения. Затем изображение ириса обрабатывается и кодируется. Поиск в базе данных осуществляется в реальном времени, поэтому скорость идентификации достаточно высока (при 10 тыс. зарегистрированных пользователей она составляет 2 сек). Непосредственно в устройстве может храниться информация о 1500 пользователей. При хранении данных на компьютере число пользователей не ограничено. Для работы в режиме аутентификации возможно подключение считывателей.

Очки и контактные линзы не являются помехой работе системы. Реакция ириса на свет и естественное колебание зрачка делают невозможным обмануть систему при помощи подстановки фотографии.

Основные характеристики системы приведены в табл.5.2.

Таблица 5.2. Основные характеристики системы аутентификации по рисунку ириса глаза

Расположение кровеносных сосудов сетчатки глаза. Ряд биометрических систем проводит автоматическую аутентификацию человека на основании уникальной картины расположения кровеносных сосудов сетчатки глаза (глазного дна). Исследованиями подтверждена уникальность рисунка кровеносных сосудов сетчатки глаза.

При работе подобных систем пользователи должны смотреть в видоискатель прибора. Участок сетчатки сканируется неполяризованным светом низкой интенсивности, испускаемым ИК - диодами. Различная интенсивность отраженного света отображает расположение кровеносных сосудов.

Продукт Icam 2001 компании EyeDentify относится к разряду рассматриваемых продуктов. Основные характеристики этой системы приведены в табл.5.3.

Таблица 5.3. Основные характеристики системы аутентификации на основании уникальной картины расположения кровеносных сосудов сетчатки глаза

Системы аутентификации на основе анализа особенностей глаза обладают очень высокой точностью. В частности, система фирмы IriScan считается самой точной биометрической системой в настоящее время. Недостатки подобных систем - высокая цена и неудобство использования. Процесс получения изображения глаза неприятен пользователям – многие стараются избежать аутентификации, защищая свои глаза.

Область применения технологий аутентификации по особенностям глаза – объекты высокой степени секретности.

Папиллярные узоры. Кожа человека состоит из двух слоев. Наружный слой называется эпидермисом, а второй, более глубокий, - дермой. Поверхность дермы, прилегающая к эпидермису, образует многочисленные выступы - так называемые дермальные сосочки. На ладонных поверхностях кистей, в частности пальцев, дермальные сосочки складываются в ряды. Поэтому эпидермис, повторяющий строение внешнего слоя дермы, на этих участках тела образует небольшие складки, отображающие и повторяющие ход рядов дермальных сосочков. Эти складки называются папиллярными линиями и отделяются друг от друга неглубокими бороздками. Папиллярные линии, особенно на поверхностях пальцев кисти, образуют различные узоры, называемые папиллярными узорами.

Рисунок папиллярного узора на протяжении всей жизни человека остается неизменным, размер узора окончательно фиксируется к 18 – 20 годам. Папиллярный узор каждого пальца любого человека индивидуален и присущ только этому пальцу. После любых повреждений эпидермиса, не затрагивающих сосочков дермы, папиллярный узор в процессе заживления восстанавливается в прежнем виде. Если повреждены сосочки дермы, то образуется рубец, в определенной мере деформирующий в этом месте узор, но не изменяющий его первоначального общего рисунка и деталей строения в других местах.

Для ввода образа отпечатка пальца используется несколько типов датчиков. Существуют датчики, измеряющие электроемкость выступов и впадин на коже пальца. Действие оптических датчиков основано на том факте, что зоны контакта выступающих папиллярных линий имеют более низкий коэффициент отражения света. Ультразвуковые датчики позволяют минимизировать влияние на результат распознавания грязи и пыли. Перспективна технология получения, обработки и хранения голограмм отпечатков.

Характеристики наиболее популярных систем аутентификации по отпечаткам пальцев приведены в табл. 5.4.

Таблица 5.4. Основные характеристики системы аутентификации по отпечаткам пальцев

|

Название продукта |

Уровень FRR, % |

Уровень FAR, % |

Значение EER, % |

Цена, долл |

|

Puppy Logon System | ||||

|

Ultra-Scan 500 series | ||||

|

Identicator DFR-90 | ||||

|

ЛОМО Интэк | ||||

|

Академмедфонд | ||||

В некоторых системах предусмотрена корректировка изображения в соответствии с состоянием кожи пальца – возможны настройки контрастности и яркости и регулировка уровня белого.

Папиллярные узоры ладоней имеют меньше уникальных черт, чем узоры пальцев. Однако несколько продуктов, использующих такой принцип идентификации, находятся в стадии разработки или уже выходят на рынок. Все они разрабатываются для объектов с невысокими требованиями к уровню безопасности.

Достоинства систем идентификации по папиллярным узорам - небольшие размеры устройств, удобство (можно встраивать сканеры даже в клавиши), невысокая (и постоянно снижающаяся) стоимость систем, высокая точность. К недостаткам технологии следует отнести возможность влияния на результат следов предыдущего отпечатка, порезов, грязи. В отечественных источниках указывают на психологическую проблему при применении дактилоскопии – у большинства людей снятие отпечатков пальцев устойчиво ассоциируется с криминалистикой.

Области применения технологии – управление доступом в режимные помещения, к источникам информации (в т. ч. к компьютерам и вычислительным сетям), юридическое подтверждение права на использование различных документов и пластиковых карт.

Форма кисти руки . В некоторых биометрических системах при аутентификации человека анализируется форма кисти руки, пальцев. Ведутся исследования в области автоматического измерения геометрических характеристик руки целиком.

Несмотря на изменение формы кисти как с течением жизни человека, так и за относительно короткие сроки, практически постоянными остаются отношения размеров, форма пальцев, расположение суставов. В современных системах распознавания по форме руки применяется компенсация – образец корректируется при каждой успешной аутентификации. Принцип аутентификации по кисти руки человека поясняет рис. 5.5, а некоторые характеристики наиболее распространенных систем приведены в табл. 5.5.

|

Рис. 5.5. Аутентификация по форме кисти руки |

Система Digi-2 фирмы BioMet Partners, Inc. идентифицирует человека по форме и трехмерным характеристикам двух пальцев (указательного и среднего), расположенных в форме латинской буквы V.

Устройство ID3D HandKey фирмы Recognition Systems, Inc. анализирует ширину ладони и пальцев в нескольких местах, длину, ширину и толщину пальцев. Рука освещается инфракрасными лучами, а установленная сверху видеокамера регистрирует ее вид. В поле зрения камеры оказываются также боковое зеркало, дающее информацию о толщине ладони. В случае, когда сканирование полной кисти невозможно (например, отсутствует палец), устройство может работать с частью кисти. Ошибка первого рода составляет для устройства 0,1%, а на испытаниях, проведенных Сандийской Национальной лабораторией, вероятность трехкратного отказа зарегистрированному пользователю составила 0,03%. Возможное количество пользователей для автономного устройства – 20736, при хранении базы на компьютере число пользователей не ограничено.

Существует отечественный аналог этого устройства - "ГЕОР".

Таблица 5.5. Основные характеристики систем аутентификации по кисти руки

Системы аутентификации по форме руки просты и удобны в эксплуатации. К недостаткам следует отнести громоздкость считывателей и меньшую, чем, например, у сканеров отпечатков пальцев, точность. Области применения – аутентификация посетителей в офисах, производственных помещениях, т. е. в местах, где из-за грязи затруднено применение сканеров отпечатков пальцев.

Особенности лица. Наиболее распространенный метод аутентификации лиц основан на так называемых картах линий одинаковой интенсивности. Эти карты состоят из линий, соединяющих элементы изображения с равным уровнем яркости (интенсивности отраженного света). Аутентификация человека выполняется путем сравнения формы линий одинаковой интенсивности. Метод имеет ряд достоинств: легко реализуется программными и аппаратными средствами, позволяет отражать в описании трехмерную структуру лица, обеспечивает высокую точность распознавания личности, даже если человек в очках или с бородой.

Применяется метод аутентификации человеческого лица по профилю, извлеченному из трехмерных данных изображения лица. Точность распознавания в данном методе слабо зависит от расстояния между наблюдаемым объектом (лицом) и камерой, а также от угла поворота головы.

В табл. 5.6 приведены некоторые характеристики наиболее распространенных систем аутентификации по лицу.

Таблица 5.6. Основные характеристики систем аутентификации по лицу

|

Название продукта |

Уровень FRR, % |

Уровень FAR, % |

Значение EER, % |

Цена, долл. |

|||||

|

Порядка 100-300 долл., включая стоимость видеооборудования | |||||||||

Программа TrueFace Logon компании Miros Software сравнивает изображение с видеокамеры с эталонным, записанном, например, на смарт-карте. Слабая освещенность или цвет кожи программе не помеха. Алгоритм приспосабливается к изменениям прически, наличию или отсутствию очков, выражению лица и т. д. Программа разрабатывалась для аутентификации пользователей в корпоративных вычислительных сетях.

Программа FaceIt PC для ОС Windows 95 корпорации Visionics Corp. сканирует изображение лица в режиме реального времени, что увеличивает стоимость оборудования (требуется плата захвата видеоизображения и предъявляются повышенные требования к производительности компьютера). Программа способна анализировать движущиеся лица, может выделять лицо в группе людей. Утверждается, что предусмотрена защита от обмана системы посредством предъявления фотографии. Время идентификации в режиме «движущегося изображения» составляет 0,1-0,2 сек, а в режиме «статического изображения» - 3 сек.

Системы аутентификации, анализирующие особенности лица , отвечают практически всем требованиям, предъявляемым к биометрическим системам. Такие БС просты и удобны в использовании, имеют приемлемую скорость работы, хорошо воспринимаются пользователями, дешевы. Недостатки – возможность ввести систему в заблуждение, сильная зависимость точности распознавания от освещенности.

Области применения - криминалистика, сфера компьютерной безопасности.

Термографическая карта лица. Метод лицевой термографии базируется на результатах исследований, показавших, что вены и артерии лица каждого человека создают уникальную температурную карту. Специальная инфракрасная камера сканирует фиксированные зоны лица. Результат сканирования – термограмма – является уникальной характеристикой человека. Даже у однояйцовых близнецов термографическая картина различается. На точность системы не влияет ни высокая температура тела, ни охлаждение кожи лица в морозную погоду, ни естественное старение организма человека. Термограмма сохраняется после пластической операции, не зависит от освещенности (можно проводить идентификацию даже в темноте).

Компания Technology Recognition Systems разработала аппаратно – программную систему идентификации человека по термографической карте лица. Система обладает очень высокой надежностью. Главный недостаток системы - очень высокая стоимость инфракрасных видеокамер (комплект для предприятия предлагается за 55 тыс. долл).

Рисунок вен за запястье. Рисунок сухожилий и сосудов на запястье человека индивидуален. На этом основано устройство аутентификации, сканирующее поверхность запястья с помощью инфракрасного излучения.

Преимущество предлагаемой технологии – невозможность случайного или умышленного повреждения рисунка сосудов запястья, в отличие, например, от рисунка отпечатков пальцев.

В настоящий момент надежность и практичность указанной технологии не доказана.

Форма уха. Результаты исследований, опубликованные в Европе, США и Японии, показывают, что уши людей сильно различаются по морфологическим и анатомическим признакам. Параметры ушей в целом формируются в возрасте 16–17 лет. Несмотря на то, что уши немного изменяются и далее на протяжении всей жизни человека, для практических приложений этим изменением можно пренебречь.

В настоящее время проблема наследования особенностей ушей носит лишь теоретический характер.

Особенности голоса. Использование технологии распознавания человека по голосу основано на анализе таких характеристик голоса, как тембр, спектр сигнала, акцент, интонация, сила звука, скорость речи, вибрации в гортани, носовые звуки и т.д.

В зависимости от того, необходима ли идентификация (узнавание) или аутентификация (подтверждение) личности, применяются различные методы распознавания.

Существуют методы идентификации говорящего, как зависимые от содержания речи, так и не зависимые от него. В некоторых методах точность распознавания увеличена благодаря использованию текстовой подсказки, когда проверяемый человек повторяет фразу, «произнесенную» машиной.

Существует так называемый гибридный метод анализа речи. С помощью данного метода можно объединять акустическую и лингвистическую обработку (т. е. обработку звука и выделение слов и фраз).

В других комбинированных методах параллельно с анализом голосовых признаков обрабатываются изображения формы рта. В качестве признаков речевого сигнала используется спектр мощности сигнала, а в качестве дополнительной информации - признаки геометрической формы рта.

Основная техническая проблема при распознавании голоса – зашумленность сигнала.

Характеристики некоторых биометрических систем голосовой аутентификации приведены в табл 5.7.

Таблица 5.7. Основные характеристики систем голосовой аутентификации

|

Название продукта |

Уровень FRR, % |

Уровень FAR, % |

Значение EER, % |

Цена, долл. |

|||||

|

Определяется стоимостью программного обеспечения и составляет в среднем 50 – 200 долл. | |||||||||

|

«Кристалл» | |||||||||

|

Texas Instruments | |||||||||

Системы аутентификации по голосу позволяют на базе обычного телефонного оборудования и недорогих звуковых плат проводить аутентификацию удаленных пользователей. Аутентификация по голосу оказалась наиболее подходящей биометрической технологией для системы платежей по кредитным картам проекта CASCADE .

Достоинством таких систем является низкая цена оборудования (причем необходимое аппаратное обеспечение входит в стандартную комплектацию современных компьютеров). Недостатки - малая скорость работы, более низкая надежность по сравнению с большинством биометрических методов. На результатах проверки может сказываться небрежность, физическое и эмоциональное состояние человека, болезнь и т. п. (это относится ко всем биометрическим системам, основанным на анализе психологических параметров организма).

Область применения технологии - управление удаленным доступом в закрытые программные системы.

Особенности почерка. Методы распознавания по особенностям почерка делятся на две группы: анализ только изображения и анализ изображения вместе с анализом динамики письма.

При анализе почерка выполняются такие этапы работы, как считывание и оцифровывание знаков, сегментация (в процессе сегментации производится сглаживание, устранение помех), подавление шумов, выделение непроизводных элементов, распознавание, идентификация символов. Сначала выделяются отдельные строки текста, затем отдельные знаки, а на последнем этапе - признаки выделенных знаков.

При анализе почерка интерес представляют такие его особенности, как расположение точек над знаками, палочек у символов, точек поворота, положение мест отрыва пера от бумаги, точек пересечения, петель, прямолинейных участков, сегментов, длины и положения линий подъема и спуска и т. п. В качестве признаков могут использоваться такие структурные характеристики знаков, как отверстия, вогнутости контура, концевые точки.

При анализе особенностей динамики письма сбор информации может происходить двумя способами. Во-первых, может использоваться перо со средствами восприятия силы его нажима на поверхность. Во-вторых, информация может быть получена при использовании чувствительной пластины со средствами восприятия положения точки на поверхности пластины. При появлении на поверхности написанных от руки символов регистрируются одновременно динамические усилия, воздействующие на кончик узла при письме, и положение наносимых обозначений относительно точки отсчета. Далее могут анализироваться такие динамические характеристики письма, как скорость, ускорение, порядок штрихов и т. д.

Табл. 5.8 содержит данные о некоторых биометрических системах аутентификации человека по почерку.

Ручка SmartPen разработана фирмой IMEC . Ручка беспроводная, в нее вмонтирован радиопередатчик с криптографической защитой. Ручкой можно расписываться на обычной бумаге.

Ручка, разработанная фирмой IBM , имеет три пьезоэлектрических датчика: один измеряет давление вдоль оси пера, два других – ускорение. За 12,5 сек выполняется около 1000 измерений параметров.

Таблица 5.8. Основные характеристики биометрических системах аутентификации человека по почерку

|

Название продукта |

Уровень FRR, % |

Уровень FAR, % |

Значение EER, % |

Цена, долл. |

|||||

|

Порядка 100-300 долл. | |||||||||

|

«Кристалл» | |||||||||

Известны биометрические системы, анализирующие до 42 статических и динамических параметров подписи.

Системы аутентификации по почерку имеют относительно невысокую стоимость. Недостатком таких систем является то, что на результатах распознавания может сказываться физическое и эмоциональное состояние человека. Системы имеют невысокую скорость работы.

Области применения этих БС – удостоверение подписей и подтверждение личности в банковской и компьютерной сфере.

Динамические характеристики работы на клавиатуре. Рассматриваемая биометрическая технология основана на уникальности динамических характеристик («клавиатурного почерка») каждого человека.

В системах аутентификации по динамическим характеристикам измеряются промежутки времени между нажатиями клавиш, длительности их удержания и взаимного перекрытия.

Приближенная оценка вероятностей ошибок первого и второго рода для данной биометрической технологии составляет соответственно FRR=9%, FAR=8%.

Недостаток биометрической технологии лежит в юридической области - при использовании программного обеспечения, анализирующего клавиатурный почерк, возможен скрытый контроль над сотрудниками (наблюдение за активностью их работы на компьютере). Другой недостаток – система может быть эффективно использована только лицами, обладающими устойчивым клавиатурным почерком и имеющими достаточно высокую скорость ввода.

Область применения – системы управления доступом к компьютерам и терминалам.

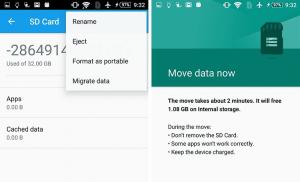

Биометрическая защита в смартфонах и ноутбуках позволяет разблокировать устройство за десятые доли секунды или быстро запустить приложение. Сканер отпечатка пальца сегодня есть во множестве смартфонов, планшетов и ноутбуков.

Парадокс, но чем изощреннее становятся пароли, тем труднее защищать данные - обычным пользователям сложно придумывать и запоминать пароли, которые с каждым годом заставляют делать всё сложнее. А биометрическая авторизация избавляет от многих неудобств, связанных с применением сложных паролей.

Технология идентификации по отпечатку пальца, форме лица и другим уникальным физиологическим данным человека, известна уже десятки лет, но не стоит на месте, а постоянно развивается. Сегодня биометрические технологии лучше, чем были десять лет назад, и прогресс не стоит на месте. Но хватит ли «запаса прочности» у обычной биометрии или ей на смену придут экзотические методы многофакторной аутентификации?

Истоки биометрии

История современных методов идентификации начинается в 1800-х годах, когда писарь Первого бюро полицейской префектуры Парижа Альфонсо Бертильон предложил метод установления тождества преступников. Бертильон разработал системный подход, измеряя несколько характеристик тела: рост, длину и объём головы, длину рук, пальцев и т.д. Кроме того, он отмечал цвет глаз, шрамы и увечья.

Система идентификации Бертильона имела недостатки, но помогла раскрыть несколько преступлений. И позже легла в основу куда более надежной дактилоскопии.

В 1877 году британский судья в Индии Уильям Гершель выдвинул гипотезу об уникальности папиллярного рисунка кожи человека. Фрэнсис Гальтон, двоюродный брат Чарльза Дарвина, разработал метод классификации отпечатков пальцев. Уже в 1902 году технологию идентификации человека по отпечаткам применили при расследовании уголовных преступлений.

Впрочем, даже в Древней Месопотамии люди использовали отпечатки ладоней на глиняных табличках для идентификации.

Технология, позволяющая нам сегодня быстро разблокировать смартфон, берет свое начало в 1960-х, когда компьютеры научились сканировать отпечаток пальца. Параллельно развивалась технология идентификации по лицу, где первый крупный прорыв произошел в 1968 год: правильно «опознать» больше тестовых образцов, чем человек.

Первый предложенный способ сбора данных с помощью технологий - оптический. Опечаток пальца - это совокупность бугорков и впадин, которые создают определенный рисунок, уникальный для каждого человека папиллярный узор. Поэтому его достаточно просто сфотографировать и сравнить с теми, что хранятся в базе.

Позже был придуман ёмкостный метод сканирования: узор на пальце определяют микроконденсаторы. Метод основан на заряде и разряде конденсаторов в зависимости от расстояния до кожи в каждой отдельной точке поля - если конденсатор расположен под бугорком, он посылает один вид сигнала, а если под впадинкой, то другой.

Сигналы объединяются и сравниваются с зашифрованной информацией об отпечатке, которая хранится на устройстве.

Существуют и другие методы сбора данных: они основаны на работе радиочастотных сканеров, термосканеров, чувствительных к давлению сканеров, ультразвуковых сканеров и так далее. Каждый способ имеет свои достоинства и недостатки, но в мобильных устройствах массово распространены полупроводниковые емкостные сканеры, простые и надёжные.

Поиск надежного пароля

Цифровые биометрические базы данных используются в США с 1980-х годов, но только в 1990-х удалось начать внедрять биометрию в устройства, предназначенные для обычных пользователей. Сначала биометрия не привлекла большого интереса, поскольку оставалась дорогой, неудобной и непонятной для конечного потребителя. Первый встроенный в ноутбук сканер считывал отпечаток пальца около 1 минуты .

Постепенно стоимость внедрения биометрии снижалась, а требования к безопасности росли. Пользователи использовали одинаковые пароли для всего подряд и не меняли их годами. Производители техники смогли предложить им универсальное решение - тот же самый один пароль для всего, который не нужно менять и который невозможно выкрасть из компьютера пользователя, подобрать брутфорсом или подглядеть через плечо.

В 1994 году Джон Даугман разработал и запатентовал первые алгоритмы компьютерной идентификации по радужной оболочке глаза. Хотя алгоритмы и технологии с тех пор значительно улучшились, именно алгоритмы Даугмана по-прежнему являются основой для всех популярных вариаций этого метода. Сегодня сканирование радужной оболочки глаза, его сетчатки, а также анализ ДНК по надежности превосходят отпечаток пальца, но требуют более сложных и дорогостоящих технических решений.

К 2000-м годам стала развиваться и другая биометрическая технология - распознавание лица в реальном времени. Технология во многом похожа на анализ отпечатка пальца: характерные черты лица сравниваются с образцом, хранящимся в базе данных. На лице определяется расстояние между важными точками, а также собирается подробная информация о форме: например, учитывается контур ноздрей, глаз и даже текстуры кожи.

Уязвимость отпечатка

Как показали исследователи из Мичиганского государственного университета, первые массовые сканеры отпечатков можно обмануть с помощью обычного струйного принтера и специальной бумаги. Исследователи отсканировали рисунки кожи на нескольких пальцах и просто напечатали их в 2D токопроводящими чернилами на специальной бумаге , которую обычно применяют для печати электронных схем. Процесс очень быстрый. Это была не первая попытка найти уязвимость в биометрической защите, но ранее на создание качественного образца уходило не менее 30 минут.

Если вы придумали и запомнили сложный пароль, то у вас никто его не «утащит» из головы. А в случае биометрии достаточно найти качественный отпечаток вашего пальца. Эксперты показали , что можно снять отпечаток при помощи мармеладного мишки, если его приложить к поверхности смартфона. Также отпечаток можно воспроизвести по фотографии или с помощью приложения, имитирующего экран разблокировки.

Люди оставляют свои отпечатки повсюду, как если бы записывали свои пароли на всех встречающихся предметах и поверхностях. Но пароль хотя бы можно поменять, а если биометрический материал скомпрометирован, то вы не можете поменять себе глаз или палец.

Кроме того, базы данных всё время взламывают. Это в меньшей степени касается смартфонов, хранящих информацию в зашифрованном виде. Но много биометрической информации есть у государственных структур, и это не самые надежные хранители.

Будущее биометрической защиты

Пароль никто не должен знать никто кроме вас. В идеальном случае вы никому его не говорите, нигде не записываете, не оставляете никаких лазеек (ответ на «секретный вопрос» - кличка вашей собаки), чтобы исключить возможность простого взлома. Конечно, при должном желании взломать можно очень многое, но уже другими способами. Например, через уязвимость в древнем протоколе SS7 перехватывают SMS и обходят двухфакторную аутентификацию - в этом плане биометрия даже надежнее. Правда, вы должны быть весьма важной персоной, чтобы кто-то потратил достаточно денег и усилий на взлом вашего смартфона или ноутбука с использованием всех доступных методов.

Очевидная проблема биометрии - её публичность. Все знают, что у вас есть пальцы, глаза и лицо. Однако «открытые биометрические данные» - это лишь вершина айсберга. Ведутся эксперименты со всеми возможными характерными признаками, от мониторинга вашего сердечного пульса (такое решение уже тестирует MasterCard) до имплантации чипов под кожу, сканирования рисунка внутриглазных сосудов, формы мочек ушей и т.д.

В проект Abicus от Google планируется отслеживать уникальные черты человеческой речи, что позволит в будущем устанавливать подлинность вашей личности даже во время разговора по телефону.

Экспериментальные камеры видеонаблюдения отслеживают человека буквально по его походке - эту технологию трудно представить в качестве защиты смартфона, но она хорошо работает в единой экосистеме умного дома.

Компания TeleSign запустила идентификатор поведения , основанный на интернет-серфинге пользователя. Приложение записывает, как пользователь перемещает мышь, в каких местах экрана чаще всего кликает. В результате программа создаёт уникальный цифровой отпечаток поведения пользователя.

Вены в запястьях, ладонях и пальцах также могут использоваться как уникальные идентификаторы - более того, они могут дополнять существующие методы идентификации по отпечатку пальца. И это намного проще, чем использовать вместо пароля электроэнцефалограмму , которую снимают электроды на голове.

Вероятно, будущее биометрической защиты - в простоте. Совершенствование современных методов - самый простой способ обеспечить массовый приемлемый уровень защиты. Например, можно сканировать отпечаток с 3D-проекцией всех крошечных деталей, а также учитывать рисунок сосудов.

Технологии биометрической идентификации улучшаются так быстро, что трудно предсказать, как они будут выглядеть через несколько лет. Одно можно предположить довольно уверенно - останутся в прошлом пароли, которые тяжело было использовать, менять и запоминать.

Помимо использования пароля в качестве аутентификационного контроля, существует ряд биометрических возможностей, которые обладают большей надежностью.

Биометрия - это методы автоматической аутентификации человека и подтверждения личности человека, основанные на физиологических или поведенческих характеристиках. Примерами физиологических характеристик являются отпечатки пальцев, форма руки, характеристика лица, радужная оболочка глаза. К поведенческим характеристикам относятся особенности или характерные черты, либо приобретенные или появившиеся со временем, то есть динамика подписи, идентификация голоса, динамика нажатия на клавиши. Биометрия - уникальная, измеримая характеристика человека для автоматической идентификации или верификации. Термин «автоматически» означает, что биометрические технологии должны распознавать или верифицировать человека быстро и автоматически, в режиме реального времени. Идентификация с помощью биометрических технологий предполагает сравнение ранее внесенного биометрического образца с вновь поступившими биометрическими данными.

Все биометрические системы работают практически по одинаковой схеме. Во-первых, система запоминает образец биометрической характеристики (это и называется процессом записи). Во время записи некоторые биометрические системы могут попросить сделать несколько образцов для того, чтобы составить наиболее точное изображение биометрической характеристики. Затем полученная информация обрабатывается и преобразовывается в математический код.

Кроме того, система может попросить произвести еще некоторые действия для того, чтобы «приписать» биометрический образец к определенному человеку. Например, персональный идентификационный номер (PIN) прикрепляется к определенному образцу, либо смарт-карта, содержащая образец, вставляется в считывающее устройство. В таком случае, снова делается образец биометрической характеристики и сравнивается с представленным образцом.

Аутентификация по любой биометрической системе проходит четыре стадии: Запись - физический или поведенческий образец запоминается системой; Выделение - уникальная информация выносится из образца и составляется биометрический образец;

Сравнение - когда сохраненный образец сравнивается с представленным; «Совпадение/несовпадение» - система решает, совпадают ли биометрические образцы, и выносит решение.

Использование биометрии для аутентификации открывает ряд уникальных возможностей. Биометрия позволяет идентифицировать вас с помощью вас самих же. Смарт-карты, карточки с магнитной полосой, идентификационные карточки, ключи и подобные вещи, могут быть утеряны, украдены, скопированы или просто забыты дома. Пароли могут быть забыты, также украдены. Более того, постоянно развивающийся электронный бизнес и работа с информацией, представленной в электронном виде требует от человека запоминать множество паролей и персональных идентификационных номеров (PIN) для компьютерных счетов, банковских счетов, электронной почты, международных переговоров, веб - сайтов и т.п.. Биометрия предлагает быстрый, удобный, точный, надежный и не очень дорогой способ идентификации с огромным количеством самых разнообразных применений.

Нет такой единственной биометрической технологии, которая подошла бы для всех нужд. Все биометрические системы имеют свои преимущества и недостатки. Есть, однако, общие черты, которые делают биометрические технологии полезными. Во-первых, любая система должна быть основана на характеристике, которая является различимой и уникальной. Например, на протяжении века, правоохранительные органы использовали отпечатки пальцев для идентификации людей. Есть большое количество научных данных, подтверждающих идею, что не бывает двух одинаковых отпечатков пальцев. Технология, такая как идентификация, по руке, применялась долгие годы, а такие технологии как идентификации по радужной оболочке глаза или по характеристикам лица теперь получают достаточно большое распространение. Некоторые новые биометрические технологии могут быть очень точными, но могут потребовать дополнительных данных для подтверждения их уникальности. Другой аспект - насколько «дружелюбна» каждая технология. Процесс должен быть быстрым и простым, как, например, встать перед видеокамерой, сказать несколько слов в микрофон или дотронуться до сканера отпечатков пальцев. Основным преимуществом биометрических технологий является быстрая и простая идентификация без причинения каких-либо неудобств человеку.

Применения биометрических технологий разнообразны: доступ к рабочим местам и сетевым ресурсам, защита информации, обеспечение доступа к определенным ресурсам и безопасность. Ведение электронного бизнеса и электронных правительственных дел возможно только после соблюдения определенных процедур по идентификации личности. Биометрические технологии используются в области безопасности банковских обращений, инвестирования и других финансовых перемещений, а также розничной торговле, охране правопорядка, вопросах охраны здоровья, а также в сфере социальных услуг. Биометрические технологии в скором будущем будут играть главную роль в вопросах персональной идентификации во многих сферах. Применяемые отдельно или используемые совместно со смарт-картами, ключами и подписями, биометрия скоро станет применяться во всех сферах экономики и частной жизни.

В процессе биометрической аутентификации эталонный и предъявленный пользователем образцы сравнивают с некоторой погрешностью, которая определяется и устанавливается заранее. Погрешность подбирается для установления оптимального соотношения двух основных характеристик используемого средства биометрической аутентификации.

Обе величины измеряются в процентах и должны быть минимальны. Следует отметить, что величины являются обратнозависимыми, поэтому аутентифицирующий модуль при использовании биометрической аутентификации настраивается индивидуально - в зависимости от используемой биометрической характеристики и требований к качеству защиты ищется некая «золотая середина» между данными коэффициентами. Серьезное средство биометрической аутентификации должно позволять настроить коэффициент FAR до величин порядка 0,01 - 0,001 % при коэффициенте FRR до 3 - 5%.

В зависимости от используемой биометрической характеристики, средства биометрической аутентификации имеют различные достоинства и недостатки. Например, использование отпечатков пальцев наиболее привычно и удобно для пользователей, но, теоретически, возможно создание «искусственного пальца», успешно проходящего аутентификацию.

Общий же недостаток биометрической аутентификации - необходимость в оборудовании для считывания биометрических характеристик, которое может быть достаточно дорогостоящим.

В 21 веке н.э. есть достаточно много способов биометрической аутентификации. Все они делятся качественно на две большие группы, а именно: статические и динамические методы биометрической аутентификации.

Уникальные физиологические, или по другому статические, характеристики каждого человеческого организма, которые он получает от бога и природы и присущие только ему - составляют основу статических методов биометрической аутентификации. Статические характеристики человека не меняются на протяжении всей его жизни и являются неотъемлемыми от него.

Понятие «аутентификация» характеризует проверку на подлинность, например: является ли Вася Пупкин действительно Васей или же это, возможно, Петя какой-нибудь? Является ли он тем, за кого себя выдает? Процесс аутентификации может быть выполнен одним из трех возможных способов:

- основан на том, что Вам известно, например, кодовая комбинация (пароль);

- основан на том, что у Вас есть: ключ, магнитная карта, брелок;

- то, что есть Вы: папиллярные узоры, геометрия лица, строение глаза.

Именно третий пункт заключает в себе биометрическую аутентификацию, которая с развитием технологий становится все более актуальной. Как она работает, какие существуют достоинства, недостатки и насколько это безопасно, давайте рассмотрим подробнее...

Краткая история биометрии

Упуская множество фактов, исторических событий и деталей, применение биометрических параметров человека началось еще задолго до появления технических средств. Еще 100 г. до н. э. некий китайский император ставил свой отпечаток пальца, как печать на особо-важных доисторических артефактах. В 1800-х годах, Альфонс Бертильон, разработал систему распознавания преступников по их анатомическим характеристикам.

С течением времени, полиция Великобритании, Франции, США, начали отслеживать злоумышленников и подозреваемых в преступлениях по их отпечаткам пальцев. В дальнейшем, технология нашла свое применение в ФБР. Отпечатки пальцев стали первой полноценной системой распознавания человека.

В нынешнее время, биометрия стала более обширной и являются средством дополнительной защиты для технических средств или же элементом безопасности, который применяется в , для пропуска на охраняемую территорию, помещения и т.д.

Разновидности биометрической аутентификации

В настоящее время широко используются: пальцы человека, лицо и его глаза, а также голос - это «три кита» на которых держится современная биометрическая проверка подлинности пользователей:

Существует их довольно много, однако, сегодня используются три основных типа сканеров отпечатков пальцев:

- емкостные - измеряют электрические сигналы, поступающие от наших пальцев. Анализируют емкостную разницу между приподнятой частью отпечатка и его впадиной, после чего формируется «карта» отпечатка и сравнивается с исходной;

- ультразвуковые - сканируют поверхность пальца путем звуковых волн, которые посылаются на палец, отражаются и обрабатываются;

- оптические - фотографируют отпечаток пальца и выполняют сравнивание на соответствие.

Трудности при сканировании могут возникнуть, если мокрые или грязные руки, если травма (порезы, ожоги), если человек является инвалидом (отсутствуют руки, кисти, пальцы).

Аутентификация по радужной оболочки глаза

Другая и довольно распространенная биометрическая форма аутентификации - сканеры радужной оболочки. Узоры в наших глазах является уникальным и не меняется в течении жизни человека, что позволяет выполнить проверку подлинности того или иного человека. Процесс проверки является довольно сложным, так как анализируется большое количество точек, по сравнению со сканерами отпечатков пальцев, что свидетельствует о надежности системы.

Однако, в этом случае, могут возникнуть трудности у людей с очками или контактными линзами - их нужно будет снимать для корректной работы сканера.

Аутентификация по сетчатке глаза

Альтернативный способ использовать человеческий глаз для биометрической аутентификации - сканирование сетчатки. Сканер светит в глазное яблоко и отображает структуру кровеносных сосудов, которые так же, как и оболочка - являются уникальными у каждого из нас.

Биометрическая проверка подлинности по голосу внедряется в потребительские технологии и также имеет большие перспективы. Распознавание голоса сейчас реализовано у Google Assistant на устройствах Android или у Siri на устройствах iOS, или у Alexa на Amazon Echo. В основном сейчас, это реализовано так:

- Пользователь: «Я хочу кушать»

- Голосовой помощник: «Окей, вот список ближайших кафе..»

Т.е. никакой проверки на подлинность пользователя не осуществляется, однако, с развитием технологий - кушать пойдет только подлинный пользователь устройства. Тем не менее, технология аутентификации по голосу существует и в процессе проверки подлинности анализируется интонация, тембр, модуляция и другие биометрические параметры человека.

Трудности здесь могут возникать из-за фоновых шумов, настроения человека, возраста, здоровья, что, как следствие, снижает качество метода, из-за этого он не имеет столь широкого распространения.

Аутентификация по геометрии лица человека

Последней в данной статье и одна из распространенных форм биометрической аутентификации - распознавание лица. Технология довольно простая: фотографируется лицо человека и сравнивается с исходным изображением лица пользователя, имеющего доступ к устройству или на охраняемую территорию. Подобную технологию, именуемой, как «FaceID» мы можем наблюдать реализованной в iPhone от Apple.

Мы немного похожи на маму, папу или более раннего поколения родственников, а кто-то и на соседа... Как бы там ни было - каждый из нас имеет уникальные черты лица, за исключением близнецов (хотя и у них могут быть родинки в разных местах).

Несмотря на то, что технология простая по своей сути, она довольно сложная в процессе обработки изображения, поскольку осуществляется построение трехмерной модели головы, выделяются контуры, рассчитывается расстояние между элементами лица: глазами, губами, бровями и др.

Метод активно развивается, поскольку его можно использовать не только для биометрической аутентификации пользователей или сотрудников, но и для поимки преступников и злоумышленников. Ряд из камер, в общественных местах (вокзалах, аэропортах, площадях, людных улицах и т.д.) устанавливают в сочетании с данной технологией, где сканер имеет довольно высокую скорость работы и точность распознавания.

Как злоумышленник может обмануть биометрическую аутентификацию?

Нужно понимать, что при сканировании определенных параметров возможно возникновение ошибок в алгоритме распознавания. И в то же время, имея определенные знания, навыки и ресурсы, злоумышленник, может уклониться от тех или иных методов проверки подлинности.

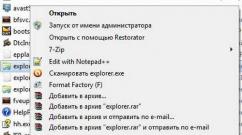

В случае со сканером отпечатков пальцев, некоторые из них можно обмануть путем:

- изготовления трехмерной модели пальца из специального материала (выбирается исходя из принципа работы сканера);

- использования пальцев спящего человека, без сознания или мертвого;

Сканеры радужной оболочки и сетчатки глаза можно, с легкостью, обмануть качественной фотографией человека распечатанной на цветной бумаге. Однако, большинство современных сканеров умеет распознавать 2D модель и отличать ее от 3D, в таком случае, на снимок необходимо положить контактную линзу, что сымитирует блик (отражение света). Посмотрите наглядный видеоролик демонстрирующий процесс обхода сканера глаза на устройстве Samsung Galaxy S8:

Голосовые сканеры также имеют свои слабые места, которые возникают вследствие существования искусственного интеллекта и нейронных сетей способных имитировать голоса людей - такие системы имеют возможность скопировать любой человеческий голос и воспроизвести его за считанные секунды.

Сканеры лица человека не уступают по степени уязвимости, поскольку некоторые из таких систем, злоумышленник может обмануть использованием фотографии человека, как, например, в случае с Samsung Galaxy Note 8:

Получить доступ через сканер лица, не составит трудностей и у близнецов, на примере Face ID в iPhone - это выглядит вот так:

Основное достоинство и недостаток биометрической аутентификации

Явное преимущество системы - удобство, по причине того, что у Вас отсутствует необходимость запоминать кодовую комбинацию (пароль) или последовательность графического ключа, думать о том,

Явный недостаток - безопасность, в силу того, что существует масса уязвимостей и система распознавания не является надежной на все 100%. В то же время биометрические параметры (отпечаток пальца или рисунок радужной оболочки) нельзя изменить, в отличие от пароля или ПИН-кода. Это существенный недостаток, поскольку, если единожды данные попадут к злоумышленнику мы подвергаем себя серьезным рискам.

Учитывая, насколько сейчас распространена биометрическая технология распознавания в современных смартфонах, есть несколько рекомендаций, позволяющих в некоторой степени повысить уровень защиты:

- большинство отпечатков, которые мы оставляем на поверхности - это большого пальца и указательного, поэтому для Вашей аутентификации на смартфоне лучше всего использовать другие пальцы;

- несмотря на наличие биометрической проверки, применения или ПИН-кода - обязательное условие для полноценной безопасности.

Современная наука не стоит на месте. Все чаще и чаще требуется качественная защита для устройств, чтобы тот, кто случайно ими завладел, не смог в полной мере воспользоваться информацией. Кроме этого, методы охраны информации от используются не только в повседневной жизни.

Кроме ввода паролей в цифровом виде, применяются и более индивидуализированные биометрические системы защиты.

Что это такое?

Ранее такая система применялась только в ограниченных случаях, для защиты наиболее важных стратегических объектов.

Затем, после 11 сентября 2011 года, пришли к выводу, что такой и доступа может быть применен не только в этих областях, но и в других сферах.

Таким образом, приемы идентификации человека стали незаменимыми в ряду методов борьбы с мошенничеством и терроризмом, а также в таких областях, как:

Биометрические системы доступа к технологиям связи, сетевым и компьютерным базам;

Базы данных;

Контроль доступа в хранилища информации и др.

У каждого человека есть набор характеристик, которые не меняются со временем, или такие, которые могут модифицироваться, но при этом принадлежать только конкретному лицу. В связи с этим можно выделить следующие параметры биометрических систем, которые используются в этих технологиях:

Статические - отпечатки пальцев, фотографирование ушных раковин, сканирование сетчатки глаза и другие.

Технологии биометрики в перспективе заменят обычные методы аутентификации человека по паспорту, так как встроенные чипы, карты и тому подобные новшества научных технологий будут внедряться не только в данный документ, но и в другие.

Небольшое отступление по поводу способов распознавания личности:

- Идентификация - один ко многим; образец сравнивается со всеми имеющимися по определенным параметрам.

- Аутентификация - один к одному; образец сравнивается с ранее полученным материалом. При этом лицо может быть известно, полученные данные человека сравниваются с имеющимся в базе образцом параметра этого лица;

Как работают биометрические системы защиты

Для того чтобы создать базу под определенного человека, необходимо считать его биологические индивидуальные параметры специальным устройством.

Система запоминает полученный образец биометрической характеристики (процесс записи). При этом, возможно, потребуется сделать несколько образцов для составления более точного контрольного значения параметра. Информация, которая получена системой, преобразовывается в математический код.

Помимо создания образца, система может запросить произвести дополнительные действия для того, чтобы объединить личный идентификатор (ПИН-код или смарт-карту) и биометрический образец. В дальнейшем, когда происходит сканирование на предмет соответствия, система сравнивает полученные данные, сравнивая математический код с уже записанными. Если они совпадают, что это значит, что аутентификация прошла успешно.

Возможные ошибки

Система может выдавать ошибки, в отличии от распознавания по паролям или электронным ключам. В этом случае различают следующие виды выдачи неверной информации:

Ошибка 1 рода: коэффициент ложного доступа (FAR) - одно лицо может быть принято за другое;

Ошибка 2 рода: коэффициент ложного отказа в доступе (FRR) - человек не распознается в системе.

Для того чтобы исключить, к примеру, ошибки данного уровня, необходимо пересечение показателей FAR и FRR. Однако это невозможно, так как для этого нужно было бы проводить идентификацию человека по ДНК.

Отпечатки пальцев

На данный момент наиболее известен метод биометрики. При получении паспорта современные граждане России в обязательном порядке проходят процедуру снятия отпечатков пальцев для внесения их в личную карточку.

Данный метод основан на неповторимости пальцев и используется уже достаточно длительное время, начиная с криминалистики (дактилоскопия). Сканируя пальцы, система переводит образец в своеобразный код, который затем сравнивается с существующим идентификатором.

Как правило, алгоритмы обработки информации используют индивидуальное расположение определенных точек, которые содержат отпечатки пальцев - разветвления, окончание линии узора и т. д. Время, которое занимает перевод изображения в код и выдача результата, обычно составляет около 1 секунды.

Оборудование, в том числе и программное обеспечение для него, производятся на данный момент в комплексе и стоят относительно недорого.

Возникновение ошибок при сканировании пальцев руки (или обеих рук) возникают довольно часто в том случае, если:

Присутствует несвойственная влажность или сухость пальцев.

Руки обработаны химическими элементами, которые затрудняют идентификацию.

Есть микротрещины или царапины.

Имеется большой и непрерывный поток информации. К примеру, это возможно на предприятии, где доступ к рабочему месту осуществляется при помощи дактилоскопа. Так как поток людей значительный, система может давать сбой.

Наиболее известные компании, которые занимаются системами распознавания отпечатков пальцев: Bayometric Inc., SecuGen. В России над этим работают: "Сонда", BioLink, "СмартЛок" и др.

Глазная радужная оболочка

Рисунок оболочки формируется на 36 неделе внутриутробного развития, устанавливается к двум месяцам и не меняется на протяжении жизни. Биометрические системы идентификации по радужной оболочке являются не только наиболее точными среди других в этом ряду, но и одними из самых дорогих.

Преимущество способа состоит в том, что сканирование, то есть захват изображения, может происходить как на расстоянии 10 см, так и на 10-метровом удалении.

При фиксации изображения данные о расположении определенных точек на радужке глаза передаются в вычислитель, который затем выдает информацию о возможности допуска. Скорость обработки сведений о радужке человека составляет около 500 мс.

На данный момент данная система распознавания на биометрическом рынке занимает не более 9% от общего числа таких способов идентификации. В то же время доля рынка, которую занимают технологии по отпечаткам пальцев, составляет более 50%.

Сканеры, позволяющие захватывать и обрабатывать радужку глаза, имеют довольно сложную конструкцию и ПО, а поэтому на такие устройства установлена высокая цена. Кроме этого, монополистом в производстве систем распознавания человека изначально являлась компания Iridian. Затем на рынок стали заходить и другие крупные компании, которые уже занимались производством компонентов различных устройств.

Таким образом, на данный момент в России существуют следующие компании, которые формируют системы распознавания человека по радужке глаза: AOptix, SRI International. Однако данные фирмы не предоставляют показателей по количеству ошибок 1 и 2 рода, поэтому не факт, что что система не защищена от подделок.

Геометрия лица

Существуют биометрические системы безопасности, связанные с распознаванием по лицу в 2D и 3D-режимах. Вообще считается, что черты лица каждого человека уникальны и не меняются в течение жизни. Неизменными остаются такие характеристики, как расстояния между определенными точками, форма и т. д.

2D-режим является статическим способом идентификации. При фиксации изображения необходимо, что человек не двигался. Имеют также значение фон, наличие усов, бороды, яркий свет и другие факторы, которые мешают системе распознать лицо. Это означает, что при любых неточностях выданный результат будет неверным.

На данный момент этот метод не особо популярен из-за своей низкой точности и применяется только в мультимодальной (перекрестной) биометрии, представляющая собой совокупность способов распознавания человека по лицу и голосу одновременно. Биометрические системы защиты могут включать в себя и другие модули - по ДНК, отпечаткам пальцев и другие. Кроме этого, перекрестный способ не требует контакта с человеком, которого необходимо идентифицировать, что позволяет распознавать людей по фотографии и голосу, записанных на технические устройства.

3D-метод имеет совершенно другие входящие параметры, поэтому нельзя его сравнивать с 2D-технологией. При записывании образа используется лицо в динамике. Система, фиксируя каждое изображение, создает 3D-модель, с которой затем сравниваются полученные данные.

В этом случае используется специальная сетка, которая проецируется на лицо человека. Биометрические системы защиты, делая несколько кадров в секунду, обрабатывают изображение входящим в них программным обеспечением. На первом этапе создания образа ПО отбрасывает неподходящие изображения, где плохо видно лицо или присутствуют вторичные предметы.

Затем программа определяет и игнорирует лишние предметы (очки, прическа и др.). Антропометрические особенности лица выделяются и запоминаются, генерируя уникальный код, который заносится в специальное хранилище данных. Время захвата изображения составляет около 2 секунд.

Однако, несмотря на преимущество метода 3D перед 2D-способом, любые существенные помехи на лице или изменение мимики ухудшают статистическую надежность данной технологии.

На сегодняшний день биометрические технологии распознавания по лицу применяются наряду с наиболее известными вышеописанными методами, составляя приблизительно 20% всего рынка биометрических технологий.

Компании, которые занимаются разработкой и внедрением технологии идентификации по лицу: Geometrix, Inc., Bioscrypt, Cognitec Systems GmbH. В России над этим вопросом работают следующие фирмы: Artec Group, Vocord (2D-метод) и другие, менее крупные производители.

Вены ладони

Лет 10-15 назад пришла новая технология биометрической идентификации - распознавание по венам руки. Это стало возможным благодаря тому, что гемоглобин, находящийся в крови, интенсивно поглощает инфракрасное излучение.

Специальная камера ИК фотографирует ладонь, в результате чего на снимке появляется сетка вен. Данное изображение обрабатывается ПО, и выдается результат.

Расположение вен на руке сравнимо с особенностями радужки глаза - их линии и структура не меняются со временем. Достоверность данного метода тоже можно соотнести с результатами, полученными при идентификации при помощи радужной оболочки.

Контактировать для захвата изображения считывающим устройством не нужно, однако использование этого настоящего метода требует соблюдения некоторых условий, при которых результат будет наиболее точным: невозможно получить его, если, к примеру, сфотографировать руку на улице. Также во время сканирования нельзя засвечивать камеру. Конечный результат будет неточным, если имеются возрастные заболевания.

Распространение метода на рынке составляет всего около 5%, однако к нему проявляется большой интерес со стороны крупных компаний, которые уже разрабатывали биометрические технологии: TDSi, Veid Pte. Ltd., Hitachi VeinID.

Сетчатка глаза

Сканирование рисунка капилляров на поверхности сетчатки считается самым достоверным методом идентификации. Он сочетает в себе наилучшие характеристики биометрических технологий распознавания человека по радужке глаз и венам руки.

Единственный момент, когда метод может дать неточные результаты - катаракта. В основном же сетчатка имеет неизменяемую структуру на протяжении всей жизни.

Минус этой системы заключается в том, что сканирование сетчатки глаза производится тогда, когда человек не двигается. Сложная по своему применению технология предусматривает длительное время обработки результатов.

Ввиду высокой стоимости биометрическая система не имеет достаточного распространения, однако дает самые точные результаты из всех предложенных на рынке методов сканирования человеческих особенностей.

Руки

Ранее популярный способ идентификации по геометрии рук становится менее применяемым, так как дает наиболее низкие результаты по сравнению с другими методиками. При сканировании фотографируются пальцы, определяются их длина, соотношение между узлами и другие индивидуальные параметры.

Форма ушей

Специалисты говорят о том, что все существующие методы идентификации не настолько точны, как распознавание человека по Однако есть способ определения личности по ДНК, но в этом случае происходит тесный контакт с людьми, поэтому его считают неэтичным.

Исследователь Марк Никсон из Великобритании заявляет, что методы данного уровня - биометрические системы нового поколения, они дают самые точные результаты. В отличии от сетчатки, радужки или пальцев, на которых могут с большой долей вероятности появиться посторонние параметры, затрудняющие идентификацию, на ушах такого не бывает. Сформированное в детстве, ухо только растет, не изменяясь по своим основным точкам.

Метод идентификации человека по органу слуха изобретатель назвал «лучевое преобразование изображения». Данная технология предусматривает захват изображения лучами разного цвета, что затем переводится в математический код.

Однако, по словам ученого, у его метода существуют и отрицательные стороны. К примеру, получению четкого изображения могут помешать волосы, которые закрывают уши, ошибочно выбранный ракурс и другие неточности.

Технология сканирования уха не заменит собой такой известный и привычный способ идентификации, как отпечатки пальцев, однако может использоваться наряду с ним.

Полагают, что это увеличит надежность распознавания людей. Особенно важной является совокупность различных методов (мультимодальная) в поимке преступников, считает ученый. В результате опытов и исследований надеются создать ПО, которое будет использоваться в суде для однозначной идентификации виновных лиц по изображению.

Голос человека

Идентификация личности может быть проведена как на месте, так и удаленным способом, при помощи технологии распознавания голоса.

При разговоре, к примеру, по телефону, система сравнивает данный параметр с имеющимися в базе и находит похожие образцы в процентном отношении. Полное совпадение означает, что личность установлена, то есть произошла идентификация по голосу.

Для того чтобы получить доступ к чему-либо традиционным способом, необходимо ответить на определенные вопросы, обеспечивающие безопасность. Это цифровой код, девичья фамилия матери и другие текстовые пароли.

Современные исследование в данной области показывают, что этой информацией довольно легко завладеть, поэтому могут применяться такие способы идентификации, как голосовая биометрия. При этом проверке подлежит не знание кодов, а личность человека.

Для этого клиенту нужно произнести какую-либо кодовую фразу или начать разговаривать. Система распознает голос звонящего и проверяет его принадлежность этому человеку - является ли он тем, за кого себя выдает.

Биометрические системы защиты информации данного типа не требуют дорогостоящего оборудования, в этом заключается их преимущество. Кроме этого, для проведения сканирования голоса системой не нужно иметь специальных знаний, так как устройство самостоятельно выдает результат по типу "истина - ложь".

По почерку

Идентификация человека по способу написания букв имеет место практически в любой сфере жизни, где необходимо ставить подпись. Это происходит, к примеру, в банке, когда специалист сличает образец, сформированный при открытии счета, с подписями, проставленными при очередном посещении.

Точность этого способа невысокая, так как идентификация происходит не с помощью математического кода, как в предыдущих, а простым сравнением. Здесь высок уровень субъективного восприятия. Кроме этого, почерк с возрастом сильно меняется, что зачастую затрудняет распознавание.

Лучше в этом случае использовать автоматические системы, которые позволят определить не только видимые совпадения, но и другие отличительные черты написания слов, такие как наклон, расстояние между точками и другие характерные особенности.