Удаленный доступ в обход прокси. Как обойти IT-запреты на работе. Как получить доступ к личной почте с рабочего КПК

А знать надо минимально-необходимый перечень портов, которые должны быть открыты. Например, порт 80 необходим для работы с HTTP (практически все WEB-браузеры используют этот порт для работы с WWW). 21 порт необходим для работы с FTP-серверами и т.д. Для более полной информации о портах можно обратиться к статье: Порты TCP . Так вот, хорошим правилом будет минимальное количество открытых портов. Тем самым вы уменьшите вероятность нападения извне на вашу сеть. Также, в зависимости от используемого прокси-сервера, можно установить список допущенных пользователей или компьютеров и период доступа.

2. Доступ в Интернет из ЛВС, организованной как домен.

Здесь все немного сложнее. Если ваша ЛВС основана на Windows Server, то наиболее приемлемым будет использование Microsoft ISA Server (Internet Sharing & Acceleration). Во-первых, этот продукт полностью интегрируется с Active Directory. Во-вторых, имеет множество средств мониторинга и аудита. В-третьих, не требует особых знаний при настройке, которая производится при помощи специальной оснастки. Описывать процесс установки и настройки ISA Server в этой статье я не буду, поскольку для этого потребуется целая книга. В любом случае, при необходимости всегда можно найти требуемые мануалы и инструкции. Один из недостатков ISA Server – необходимость установки на каждую рабочую станцию домена, с которой предполагается доступ в Интернет, клиентской части (mspclnt).

3. Как обойти закрытые порты ISA-сервера и как пройти через него браузером Opera?

В достаточно большой (или не очень) корпоративной сети на базе операционных систем семейства Windows, системные администраторы, как правило, применяют в качестве прокси-сервера ISA Server. Это понятно и объяснимо, в силу родственности ISA и Windows Server, а так же прочих, типа Active Directory, свойств. Для обеспечения максимальной безопасности, администратор чаще всего оставляет открытыми минимальное количество портов – 80, 8080, 443, ну, и может быть, еще 21, 25 и 110. Т.е. многие программы, требующие для нормальной работы открытия специфических портов (например, как MIRC, требующий порт 6667 и т.д.), в этих условиях нормально функционировать не могут. Кроме того, хотя ISA Server предусматривает два типа авторизации – NTLM (когда для авторизации пользователя используется Active Directory) и т.н. базовую – когда для доступа необходимо ввести имя пользователя – пароль. Некоторые WEB – браузеры, в отличие от Internet Explorer не используют NTLM авторизацию (например, Opera) и поэтому их использование кажется невозможным. Однако, это не так. Есть способы обойти эти препятствия.

Авторизация

Начнем с обхода NTLM – авторизации. Это необходимо для почти полноценного функционирования браузера Opera (и некоторых других). Почему почти? Потому что, та же Опера имеет интегрированный Чат, для которого, кроме обхода NTLM – авторизации, необходим еще и доступ через специфичный порт, например 6667. В настоящее время одним из оптимальных решений является применение «NTLM Authorization Proxy Server». Это программа, написанная на языке Pyton, и для ее работы необходимо сначала установить интерпретатор Python (бесплатную версию можно скачать с офсайта компании http://www.python.org/) . Сам APS можно взять с http://www.geocities.com/rozmanov/ntlm/ . Pyton ставится без проблем, при настройке ASP необходимо лишь указать путь к папке с установленным Python, и поправить в соответствии с вашими настройками и параметрами файл server.cfg. Пример файла помещен ниже:

# здесь номер порта (по умолчанию 5865) LISTEN_PORT:9000 # If you want APS to authenticate you at WWW servers using NTLM then just leave this # value blank like PARENT_PROXY: and APS will connect to web servers directly. # And NOTE that NTLM cannot pass through another proxy server. PARENT_PROXY: #здесь имя вашего ISA сервера, например OurISA.yoursite.org PARENT_PROXY_PORT:80 #здесь открытый на ISA порт, например 80 или 8080 # Windows Domain DOMAIN: #здесь имя домена, как в примере yoursite.org # What user"s name to use during authorization. It may differ form real current username. USER: #здесь ваш (или не ваш) Логин для входа в домен # Password. Just leave it blank here and server will request it at the start time. PASSWORD: #здесь пароль для входа в домен/ # Experimental option. Set it to 1 to switch on UNICODE and NT response part in the auth action. # In a nut shell, you may want to try setting it to 1 if you are sure that you have to use NTLM # authentication and it just does not work for you. Most of times everything should work without # this option. FULL_NTLM:0 # Highly experimental option. Do not touch. See research.txt for details. NTLM_FLAGS: 06820000 # Set to 1 if you want to grant this authorization service to clients from other computers. # NOTE: all the users from other hosts that will be using you copy of APS for authentication # will be using your credentials in NTLM auth at the remote host. ALLOW_EXTERNAL_CLIENTS:0 # If you want to allow some other but not all computers to use your proxy for authorization, # just set ALLOW_EXTERNAL_CLIENTS:0 and put friendly IP addresses here. # Use space as a delimiter. # NOTE that special addesses don"t work here (192.168.3.0 for example). FRIENDLY_IPS: # Requested URLs are written to "url.log" file. May be useful. URL_LOG:0 # This section describes what and how the server should change in the clients headers. # Made in order to prevent parent proxy from seeing that you are using wget instead of IE5.5 Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, applica-tion/vnd.ms-excel, application/msword, application/vnd.ms-powerpoint, */* User-Agent: Mozilla/4.0 (compatible; MSIE 5.5; Windows 98) # for windows 2000 emulation ;) # User-Agent: Mozilla/4.0 (compatible; MSIE 5.5; Windows NT5) # You can uncomment these chages in client"s header to mimic IE5+ better, but in this case # you may expirience problems with *.html if your client does not really handle compression. #Accept-Encoding: gzip, deflate #Тип аутентификации. Если не сработает так, как есть, можно поставить 1 и 1. LM_PART:1 NT_PART:1 #Можно перевести NTLM"скую аутентификацию в базовый вид, поставив тут 1. Тогда при начале работы браузер попросит логин и пароль. NTLM_TO_BASIC:1 # Set this to 1 if you want to see debug info in many log files. One per connection. DEBUG:0 # Set this to 1 to get even more debug info. BIN_DEBUG:0 # Set this to 1 to see some strange activity on screen. Actually you won"t want it. SCR_DEBUG:1 # Not actually a debug option but gives you some details on authentication process # into *.auth logs. Also see research.txt. AUTH_DEBUG:0

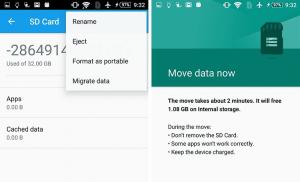

После настройки запускаете runserver.bat и все. Далее, необходимо настроить подключение в Opera.

На этом скриншоте показаны настройки прокси-серверов для Оперы. Для других браузеров настройки делать по аналогии.

Обход закрытых портов

Теперь перейдем ко второй части – обход закрытых портов. Здесь нам поможет один из т.н. мапперов – HTTPort. Кстати, для нормальной его работы в условиях ISA сервера с NT-авторизацией, необходимо запускать описанный раньше ASP. Качаем эту программулину здесь: http://www.htthost.com/download.boa

Устанавливаем и настраиваем.

Как показано на скриншоте ниже, в первую строку прописываем IP и номер порта (ip ло-кального компьютера, номер порта – согласно настроек в ASP). Ставим галочку «Proxy Requires authentication» и вписываем логин и пароль для входа в домен. User–Agent лучше оставить как есть, а Bypass mode установить в Auto. Нижние поля не заполняем, по крайней мере, пока у вас нет адреса удаленного хоста для HTTPort.

Все очень просто. Для настройки других клиентов надо только правильно прописать имя удаленного хоста и номера портов.

Теперь запускаем всю цепочку. Сначала ASP, потом HTTPort, и в итоге, при почти полностью закрытой ISA, получаем массу удовольствия от работы в любимом браузере и приятного общения в IRC и ICQ.

Следует заметить, что применение HTTPort не ограничивается только вышеописанным примером. Если ISA сервер настроен на «базовую» аутентификацию, то применение ASP становится излишним. А при помощи HTTPort, через единственный открытый на ISA сервере порт, можно настроиться практически на любой WEB-сервис, в том числе подключиться к игровым серверам или использовать WEBMoney. (Эти сервисы, как правило, используют специфичные порты для доступа и через 80 порт до них никак не достучаться). Кроме того, сам производитель HTTPort не гарантирует стопроцентного успеха при использовании этого продукта, однако, в большинстве случаев, особых проблем не возникает. Важно лишь правильно настроить маппинг портов. Впрочем, в последнем окне программы есть несколько ссылок, в том числе и на FAQ по использованию HTTPort.

Здравствуйте, многоуважаемые посетители и читатели блога!

Сегодня мы обсудим такую актуальную тему, как черные списки сайтов и методы обхода блокировки. Как известно, осенью в России вступило в силу Постановление Правительства о внесении изменений в Федеральный закон №139-ФЗ "О защите детей от информации, причиняющей вред их здоровью и развитию" , и был создан так называемый "Реестр запрещенных сайтов". Казалось бы, а что в этом плохого? Это ведь благие намерения, нечего в сети наркоманию, суициды и порно с несовершеннолетними размещать. Но не все так просто с этим "реестром" и законом.

- Во-первых, я взрослый человек, и меня раздражает сам факт того, что мне указывают что делать, как делать, что читать и чем интересоваться.

- Во-вторых, из-за этого нововведения и несовершенства самих методов блокировки под раздачу попадают совершенно безобидные сайты .

Согласно статистике ресурса РосКомСвобода , на середину апреля 2013 года картина с блокировками выглядит примерно так:

Это происходит из-за того, что если контролирующие органы решили, что на том или ином сайте находится запрещенная информация, то этот ресурс с легкостью блокируется по IP-адресу. И ведь они не думают о том, что помимо "вредного" сайта, на этом же IP-адресе могут находиться еще десятки и сотни других сайтов !

Этой статьей я ни в коем случае не призываю вас посещать сайты с пропагандой наркотиков, сайты пропагандирующие суицид и прочие "запрещенные". А вот ошибочно попавшие в этот реестр – легко!

Для начала, давайте вкратце рассмотрим, как вообще устроен Интернет с позиции обращения пользователя к тому или иному сайту (серверу).

У сайтов, помимо основного доменного имени (например, сайт) есть еще и определенный IP-адрес. который может быть как индивидуальным, выделенным, так и общим. На сайт можно попасть не только введя доменное имя в адресную строку браузера, но и введя IP-адрес. Но это совершенно неудобно. Только представьте, если бы вместо www.yandex.ru нам постоянно приходилось было бы набирать 213.180.193.3. Крайне неудобно.

Для того, чтобы нам не было необходимости запоминать IP-адреса всех известных сайтов и существует DNS, которая занимается распределением адресов в Интернете.

DNS – Domain Name System, т.е. система доменных имен.

Так вот, когда мы вбиваем в адресную строку браузера, например, google.com, наш компьютер сначала соединяется с DNS-сервером провайдера, чтобы узнать, где конкретно находится нужный нам ресурс. И после этого браузер уже получает IP-адрес сайта, соединяется с ним напрямую и в окне браузера мы видим наш любимый поисковик. Схематически это можно изобразить примерно так:

Так вот "черные списки сайтов", то есть Реестр запрещенных сайтов состоит из записей двух типов:

- Блокировка доменного имени сайта

- Блокировка сайта по IP-адресу

И чтобы обойти блокировку по домену, достаточно использовать публичные DNS, например:

- Google Public DNS : 8.8.8.8 / 8.8.4.4

- OpenDNS : 208.67.222.222 / 208.67.220.220

- Comodo Secure DNS : 8.26.56.26 / 8.20.247.20

Как прописать DNS в ОС Windows

Для того, чтобы прописать публичные DNS, нужно зайти в настройки "Центра управления сетями и общим доступом". Для этого достаточно кликнуть левой кнопкой мыши (ЛКМ) на значке вашего подключения (цифра 1 на рисунке), а затем выбрать пункт "Центр управления сетями и общим доступом" (цифра 2):

Также в этот "Центр управления..." можно попасть через "Панель управления". Далее, нужно выбрать то соединение, через которое мы выходим в Интернет, и нажать ЛКМ на нем:

После чего появится диалоговое окно состояния подключения, где нужно нажать на кнопку "Свойства".

Далее мы увидим окно свойств нашего подключения, где нужно выбрать пункт "Протокол Интернета 4 (TCP/IPv4) ". Клацаем по нему два раза ЛКМ и видим новое окно, со свойствами этого протокола. Это наша конечная цель. Отмечаем галочкой "Использовать следующие адреса DNS-серверов" и вручную прописываем предпочитаемый и альтернативный DNS-сервера (на рисунке пример использования DNS-серверов Google,вы можете использовать любые публичные DNS)

Ну и, в общем-то, все. Не забываем нажимать "ОК" при закрытии окон свойств.

Ну и, в общем-то, все. Не забываем нажимать "ОК" при закрытии окон свойств.

Таким образом, если какой-то ресурс внесен в черный список сайтов по доменному имени , то сменив DNS-сервера Вашего провайдера на публичные, вы наверняка сможете на этот ресурс попасть, несмотря на его блокировку. Вообще, я рекомендую использовать публичные DNS-сервера не только для того, чтобы обойти черные списки сайтов, но и в повседневной работе. Как прописать DNS вы с этого момента уже знаете.

Теперь рассмотрим второй вариант блокировки ресурсов – по IP адресу.

Как обойти реестр запрещенных сайтов, заблокированных по IP

Способов обойти подобную блокировку не мало, и заключаются они в том, что если нам не дают напрямую подключиться к какому-то серверу (сайту), то мы сделаем это, используя промежуточный сервер, с которого доступ к этому сайту разрешен. Это становится возможным потому, как эти промежуточные сервера расположены, как правило, вне прямой юрисдикции РФ, т.е. за пределами страны, и наши законы не могут влиять на маршрутизацию и доступ к каким-то ресурсам через эти сервера. Схематически это может выглядеть примерно так:

Так вот об этих промежуточных серверах мы и поговорим. Самым простым (но не рекомендуемым) способом обойти черные списки сайтов, является использование онлайн-анонимайзеров.

Анонимайзеры (Веб-прокси)

Чтобы попасть на заблокированный сайт при помощи онлайн-анонимайзера (иногда их еще называют – анонимизатор , что не вполне корректно), в первую очередь нужно зайти на этот сайт-анонимайзер. В сети их достаточное количество, но я не рекомендую пользоваться малоизвестными сервисами, и тем более, если при заходе на такой сайт, начинает "ругаться" антивирус. Наиболее известные анонимайзеры, это, пожалуй:

Просто заходите на любой из них, и в поле для ввода адреса сайта, введите необходимый. Для примера, на сайте HideMe.ru я вбил в строку адрес whoer.net, чтобы посмотреть, сменится ли мой IP-адрес и страна.

И вот необходимый результат:

Таким образом, любой ресурс, помещенный в черный список сайтов , мы можем с легкостью посетить и почитать. Но не стоит забывать, что анонимайзеры – это не средства реальной анонимизации , и если вы планируете их использовать для чего-то такого нехорошего, то этого делать ни в коем случае нельзя.

Стоит также отметить, что многие онлайн-анонимайзеры предоставляют еще и дополнительные платные услуги, такие как элитные прокси, VPN и прочее.

Небольшое лирическое отступление. Чаще всего для определения IP-адреса я использую сайт http://whoer.net . Они позиционируют себя, как сервис для проверки анонимности. Т.е. проверки на то, какую именно информацию сливает в сеть ваш ПК. В частности, кроме стандартных проверок на слив от JS, Java, Flash можно провериться и на то, закрыта ли в вашем браузере возможность утечки данных через "дыру" в протоколе WebRTC (уверен, что не закрыта...) . Так вот, эта "особенность" WebRTC слишком уж коварна, чтобы про нее забывать. А сервисов для проверки браузеров на эту "уязвимость" очень и очень мало во всем Интернете. Так что пользуйтесь на здоровье.

Расширения для браузеров

У некоторых онлайн-анонимайзеров существуют специальные расширения для браузеров. Например, сервис HideMyAss имеет дополнения для Chrome и Firefox .

Рассмотрим функции этого расширения на примере Chrome. Проходим по ссылке, которая указана выше (или самостоятельно ищем в Chrome Web Store, достаточно ввести в поиск Hide My Ass) и устанавливаем это дополнение. После установки откроется страница конфигурации. В принципе, там можно ничего не менять, будет все работать и так. Внизу ищем кнопочку "Save settings", и нажимаем ее, тем самым сохраняя настройки. Теперь в вашем браузере появилась вот такая вот кнопочка:

Если Вы нажмете на нее на какой-нибудь открытой странице, то эта же страница откроется уже через прокси-сервер. А если нажмете на пустой вкладке, увидите такое поле:

Вводим желаемый адрес, и он также открывается через прокси. Все очень просто, и делается в один клик. Расширение для Mozilla Firefox действует аналогичным образом. Если вас не устраивает сервис Hide My Ass, можете поискать в Chrome Web Store другие подобные расширения. Или просто пройдите по ссылке: Web Proxy для Chrome .

Добавлено позже : В последнее время большую популярность приобрели расширения ZenMate (для Chrome, Firefox, Opera, а также мобильное приложение для Android и iOS) и friGate (для Хрома и Мозиллы). Очень рекомендую.

Встроенные функции браузеров (Турбо Режим)

Простейшим вариантом посещения любого ресурса, помещенного в черные списки сайтов, является браузер Opera. Вернее его функция – Opera Turbo .

Изначально эта функция была призвана экономить трафик пользователей, т.к. все посещаемые страницы сначала загружаются на сервера Opera, страницы сжимаются и только потом передаются в браузер для отображения. И эта функция оказалась очень кстати после введения этих самых черных списков, т.к. она выполняет роль прокси-сервера.

Воспользоваться Opera Turbo очень легко. Запускаем браузер, и в нижнем левом углу ищем такой вот значок, как показано на рисунке:

Нажимаем на эту кнопку (можно ничего не настраивать), и включаем Турбо режим. Кнопочка станет синей, и браузер вас уведомит, что режим включен. Давайте теперь посмотрим, что нам "скажет" whoer.net, насчет нашего месторасположения и IP-адреса.

В этом режиме иногда бывает так, что, к примеру, CSS вообще не грузится, а загружается "голый" html. Скорость загрузки бывает очень низкой, и если у вас слишком долго загружается какой-то сайт, попробуйте отключить Турбо-режим, и включить заново. Таким образом, сменится сервер, и загрузка может ускориться. Этот метод, равно как и анонимайзеры не предоставляет вам никакой анонимности, и за прокси-сервером виден ваш реальный IP .

Турбо режим также имеется и в браузере от Я ндекса. Но для того, чтобы обойти черные списки сайтов, он не очень годится, т.к. используются российские IP-адреса, сервера и маршруты. Но, справедливости ради стоит отметить, что большинство заблокированных сайтов в Турбо режиме Я ндекса все-таки открываются.

Добавлено: "Турбо режим" имеется также в Google Chrome для мобильных ОС.

Все это самые простейшие способы обойти черный список сайтов, которые предназначены только для подобных целей, т.к. никакой защищенности и анонимности они абсолютно не предоставляют. Далее мы вкратце рассмотрим более кардинальные, защищенные и анонимные методы. Но в рамках этой статьи только поверхностно, т.к. тема очень обширная, и ей будут посвящены отдельные статьи и мануалы.

Proxy-серверы

Прокси-сервер – это комплекс определенных программ, позволяющий удаленным клиентам выполнять различные запросы к другим сетевым службам. Собственно, всяческие онлайн-анонимайзеры – это тоже своего рода proxy, только с web-интерфесом (т.е. сайтом, куда мы можем войти и воспользоваться услугами). Прокси же, нам необходимо самостоятельно прописывать в настройках сети. Если делать все ручками, то можно, пойти разными путями.

Браузеры, которые используют системные настройки сети – Chrome, Safari, Internet Explorer .

Достаточно настроить один из этих браузеров на работу через прокси, и все интернет соединения в браузерах будут проксифицированы (если отдельно не настроены иначе). Прописать прокси можно так (на примере Chrome): Настройки - Показать дополнительные настройки – Сеть – Изменить настройки прокси-сервера... Откроются стандартные свойства обозревателя Windows. Нужно на вкладке "Подключения" нажать на "Настройка сети". Откроется окно настроек локальной сети. Прописываете IP-адрес прокси-сервера и порт.

Не забываем нажать на кнопки "ОК" после этих манипуляций.

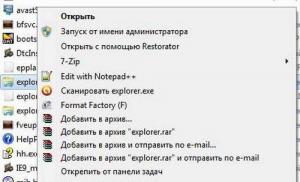

Прокси также можно прописать через панель управления: Пуск – Панель управления – Свойства браузера – вкладка "Подключения". И увидим тоже самое окно, которое мы видели, когда настраивали прокси через Chrome.

Такие браузеры, как Mozilla Firefox и позволяют работать через прокси, не используя системных настроек сети. То есть, если прописать прокси-сервер в Мозилле, то во всех остальных браузерах будет использоваться обычное прямое подключение, а в Мозилле – прокси. Это довольно-таки удобно. Ведь постоянно работать через прокси нам, как правило, нет необходимости.

На картинке я стрелочками и цифрами указал порядок действий, для того, чтобы проксифицировать Mozilla Firefox. В Opere – принцип такой же.

У бесплатных прокси есть существенные недостатки:

- как правило низкая скорость

- "живут" они обычно не долго, и приходится их часто менять

Да, кстати, пока не забыл сказать: при использовании публичных проксей, анонимайзеров и т.д. – не пользуйтесь интернет-банкингом и т.п. Мало ли, что за софт установлен на неизвестном нам сервере, и кому этот сервер принадлежит.

Как выбрать нужный нам прокси-сервер?

Так как наша сегодняшняя цель "", то российские прокси нас не интересуют, выбираем иностранные. Смотрим на параметр "Скорость " – чем он ниже, тем лучше. На графу анонимность, в сегодняшнем контексте мы смотреть не будем. Мы ведь хотим попасть на неправомерно заблокированный сайт, на котором никакой противозаконной информации нет, и, следовательно, нам тоже скрывать особенно нечего. В общем, на скриншоте (прокси-лист с сайта HideMe.ru) я выделил наиболее подходящие прокси:

Про прокси пока все. Повторюсь, эта тема очень обширная, и я к ней еще буду возвращаться. Скажу лишь еще, то что также существуют расширения для браузеров, для быстрой смены прокси; программы прокси-чекеры, которые проверяют списки прокси на дееспособность; программы, которые способны строить целые цепочки проксей (например, JAP) и пр. Вообще, проксями (тем более элитными и цепочками) в основном пользуются для различных противоправных действий в сети, киберприступники и всяческие политически неугодные люди (типа оппозиционеров, которые хотят остаться анонимными).

VPN (Virtual Private Network) - Виртуальная частная сеть

На самом деле VPN (Virtual Privat Network, т.е. виртуальная частная сеть) очень полезная технология. Ей пользуются как на корпоративном уровне (различные организации, для создания собственного защищенного туннеля), так и обычные добропорядочные пользователи.

Например, я настоятельно рекомендую использовать подключение через VPN, если вы находитесь в общественной сети Wi-Fi, так как такие сети очень часто "сниффятся", т.е. различные хакеры и киберпреступники с помощью специального софта сканируют весь трафик в таких сетях, на предмет выявления различных учетных данных: паролей, логинов, данных интернет-банкинга и т.д. Поэтому VPN-туннель в открытых сетях просто необходим, т.к. весь трафик, который проходит через него – шифруется, и становится абсолютно недоступным.

VPN обладает рядом плюсов, относительно предыдущих способов обойти черные списки сайтов:

- очень достойная скорость соединения;

- полностью зашифрованный трафик;

- очень высокая анонимность, если использовать сервис, который не хранит никаких логов, а если даже и ведет, то нам то что? Мы же не преступники, нами никто и не заинтересуется.

Из недостатков можно назвать то, что VPN, это в 99% платная услуга. Но и цены не всегда кусаются. Они колеблются в зависимости от тарифного плана и конфигурации. А нам "навороченные" конфигурации не нужны, так что, если решите воспользоваться услугами VPN-сервиса, выбирайте для начала самый дешевый тарифный план. К теме VPN мы также будем еще неоднократно возвращаться на страницах этого сайта.

Tor (The Onion Router) - очень высокий уровень анонимности

При помощи Tor, также можно обойти любую блокировку . Причем уровень анонимности весьма достойный, присутствует шифрование, и если вами никто не заинтересован (правоохранительные органы, спецслужбы), то можно вообще за свою анонимность не переживать. Отследить того или иного пользователя, использующего сеть Tor достаточно сложно. Я недавно публиковал новость "", там рассказано, что поймали одного хакера, которого достаточно долго отлавливали. И такие случаи хоть и редки, но все-таки не единичны.

Если вкратце и образно, то сеть Tor, это огромная сеть компьютеров по всему миру, на которых установлен специальный пакет ПО, который позволяет всем пользователям данной сети использовать друг друга в качестве "промежуточного сервера" (эту функцию можно отключить в настройках, чтобы именно ваш компьютер для этих целей не использовался). Причем цепочки соединений выбираются случайным образом.

Главным недостатком для использования Tor в легальных целях, является очень медленная скорость (прим.: на данный момент, по прошествии года с написания этой статьи, скорость в сети Tor уже достаточно высока). Но этот недостаток, как правило, игнорируют те, кто использует его в противоправных деяниях, т.к.. низкая скорость меркнет перед всеми возможностями данной сети. Для большей анонимности и безопасности, Tor иногда используется поверх VPN. Или же наоборот.

Скачать Tor вы можете на официальном сайте . Сейчас существует такой пакет, как Tor Browser Bundle , скачав и установив который, можно сразу же приступать к работе.

На основе Tor базируется множество других проектов, например, OperaTor, ОС Tails, Liberte, Whonix и т.д.

I2P (Invisible Internet Project) - максимальная степень анонимности

I2P – это практически непробиваемая анонимность . В целом реализация похожа на Tor, но с некоторыми "улучшениями". В общем, там все просто "повернуто" в первую очередь на шифровании. Шифруется все, что только можно, каждый пакет, причем еще и многократно. Также в сети очень сложная маршрутизация этих зашифрованных пакетов, которая может меняться каждые N-минут. Деанонимизировать кого-то в этой сети, наверное, нереально.

I2P – это уже конечно скорее для хакеров, кибер- и прочих преступников, нежели для простого обывателя.

Добавлено: в связи со сложившимся в последнее время жестким контролем за Рунетом, все больше сайтов стали иметь свои "зеркала" в сети i2p. И все больше обычных людей стали интересоваться этой технологией.

Виртуальные машины

По виртуальным машинам будет тоже еще не одна статья на моем блоге, т.к. я считаю (да и не я один), что их очень полезно использовать всем тем, кто, так или иначе, связан с компьютерами и интернетом. Сейчас же я просто упомяну об одном, специально собранном дистрибутиве семейства GNU/Linux (Debian), заточенном под безопасность и анонимность – это Whonix .

Дистрибутив состоит из двух образов под виртуалку:

- Whonix-Gateway , выполняющий роль шлюза, через который идут все сетевые соединения;

- Whonix-Workstation – собственно, сам дистрибутив

Преимущество этой сборки в том, что используется специальный шлюз, и любой трафик идет только через него , а сам трафик направлен на Tor. А так как не все приложения в той же Windows, например, можно пустить через Tor, и трафик иногда может просачиваться через обычное соединение, это угрожает анонимности. В Whonix такое исключено .

Вот так, например, сейчас выглядят мои "виртуалки" с запущенным Whonix

На этом пока все, друзья. Надеюсь статья была интересна и полезна. В дальнейшем я буду более детально разбирать описанное здесь, так как считаю, что это должны знать все те, кому не безразлична судьба интернета. Ведь я уверен, что скоро в России, под предлогом борьбы с экстремизмом, наркоманией и порнографией, будут блокироваться любые неугодные кому-то ресурсы (прим.: уже так и происходит, к сожалению) . Механизм запущен...

Да и никогда не стоит забывать, что такие гиганты как Google, Facebook, Я ндекс и т.д., ежесекундно следят за каждым кликом каждого пользователя сети. И неизвестно, как это все может обернуться в будущем. Так что, не пренебрегайте средствами анонимизации, но и не злоупотребляйте ими. Потому как, если постоянно использовать шифрованный канал (VPN, Tor и др.), то это может вызвать подозрения у вашего провайдера.

Теперь очередь за вами, братцы;) Расскажите, возникала ли у вас когда-нибудь необходимость воспользоваться подобными сервисами? Чем именно пользовались? Очень интересно об этом послушать. И не забудьте подписаться на обновления блога, если вам интересна эта тематика. Можете также предложить какие-нибудь идеи о том, какие статьи хотели бы видеть на страницах блога. Ведь блог создается для вас - для читателей и посетителей.

Спасибо за внимание и до скорых встреч!

Собственно пришла мысль продумать схему для доступа через TOR не ко всем ресурсам, а только к сайтам заблокированным Роспотребнадзором и.onion ресурсам. Загонять весь трафик в tor это не самая лучшая мысль так как скорость и стабильность связи там не ахти, а вот направить запросы к.onion и сайтам типа rutraker.org и kinozal.tv в tor, это неплохая мысль.

Можно конечно трафик вместо TOR перенаправить в OpenVPN и дальше на vps хостинг где нибудь в Европах, но мы же не террористы какие что бы совсем уж маскироваться, да и мои честные перемещения пусть мониторят и записывают. Я все равно ничего противозаконного не делаю, только Донцову с рутрекера скачаю пару раз, а потом удалю, не читать же ее.

Итак, кто тут без греха пусть первый бросит камень вон куда нибудь туда, а мы начинаем. Схема шайтан машины будет выглядеть следующим образом:

Начнем с настройки блока отвечающего за TOR. Тут используется схема которую я в прошлых заметках уже описывал.

Устанавливаем необходимые пакеты:

# apt-get update

# aptitude install tor

После установки пакетов TOR работает в режиме SOCKS 5 прокси сервера и принимает соединения на порту 9050. Если у вас есть приложение которое работает с использованием SOCKS протокола и ему необходимо анонимное подключение, то можно смело указывать ему в параметрах подключения:

Protocol: socks5

Host: localhost

Port: 9050

Если вы попытаетесь настроить Firefox на использование SOCKS5-proxy и укажите ему эти параметры, то на любой запрос будете получать сообщение:

It appears you have configured your web browser to use Tor as an HTTP proxy.

This is not correct: Tor is a SOCKS proxy, not an HTTP proxy.

Please configure your client accordingly.

Не умеет Firefox (как в принципе и chrome) нормально работать c SOCKS-прокси и им требуется еще одна прослойка. В качестве этой прослойки используется Privoxy, причем это не только прокси сервер, но еще и фильтр повышающий уровень вашей приватности. Установим пакет:

# aptitude install privoxy

В файл /etc/privoxy/config добавьте строку:

forward-socks5t / 127.0.0.1:9050 .

Таким образом мы перенаправим все запросы в TOR. Privoxy принимает подключения на порту 8118.

Для тестирования работоспособности добавьте в настройки браузера подключение при помощи HTTP-proxy на локальный хост (127.0.0.1) и порт 8118.

Перезапустите Privoxy командой:

# /etc/init.d/privoxy restart

Запустите браузер и перейдите на сайт http://2ip.ru . В качестве вашего ip-адреса и страны должно быть указано нечто случайное, а не ваш провайдер. Например так:

Если у вас все получилось, то доступ в сеть TOR вы настроили успешно и можно приступить к настройками. Для доступа к настройкам Privoxy введите в строке браузера http://config.privoxy.org/ или http://p.p/ , в результате вы перейдете в web-интерфейс управления Privoxy:

Через Web-интерфейс особо по рулить не получится, да и менять там особо нечего, в большинстве случаев сойдет конфигурация по умолчанию.

Теперь нам необходимо отделять зерна от плевел и направлять в сеть TOR обращения только к ряду ресурсов, для этого мы будем использовать прокси-сервер Squid. Как обычно установим его командой:

# aptitude install squid3

Нашей задачей согласно представленной схемы является настроить перенаправление части запросов в TOR (список доменов в файле /etc/squid3/redirect-to-tor.dat) с отправкой прочих в сеть провайдера. Конфигурационный файл для такой схемы будет выглядеть следующим образом:

acl SSL_ports port 443

acl Safe_ports port 80 # http

acl Safe_ports port 21 # ftp

acl Safe_ports port 443 # https

acl Safe_ports port 70 # gopher

acl Safe_ports port 210 # wais

acl Safe_ports port 1025-65535 # unregistered ports

acl Safe_ports port 280 # http-mgmt

acl Safe_ports port 488 # gss-http

acl Safe_ports port 591 # filemaker

acl Safe_ports port 777 # multiling http

acl CONNECT method CONNECT

#Перечень доменов запросы к которым отправляем в TOR (Берем из файла)

acl redirect-to-tor dstdomain "/etc/squid3/redirect-to-tor.dat"

acl redirect-to-onion dstdomain .onion

#Настройки куда отправляем запросы к TOR

cache_peer 127.0.0.1 parent 8118 0 no-query proxy-only default name=tor-proxy-01

never_direct allow redirect-to-tor

never_direct allow redirect-to-onion

always_direct allow all !redirect-to-tor !redirect-to-onion

# Запрещаем кэширование web-интерфейса privoxy и 2ip.ru (для тестов)

acl disable-dom-cache dstdomain config.privoxy.org p.p 2ip.ru

cache deny disable-dom-cache

http_access deny !Safe_ports

http_access deny CONNECT !SSL_ports

http_access allow localhost manager

http_access deny manager

http_access allow localhost

http_access deny all

http_port 3128

coredump_dir /var/spool/squid3/

refresh_pattern ^ftp: 1440 20% 10080

refresh_pattern ^gopher: 1440 0% 1440

refresh_pattern -i (/cgi-bin/|\?) 0 0% 0

refresh_pattern (Release|Packages(.gz)*)$ 0 20% 2880

refresh_pattern . 0 20% 4320

Обратите внимание, что я запретил кэширование 2ip.ru и web-интерфейса управления privoxy. Это было сделано для тестирования и в реальной конфигурации может быть отключено.

Перечень файлов доступ к которым осуществляется с использованием TOR находится в файле /etc/squid3/redirect-to-tor.dat, файл имеет вид обычного списка с переносом построчно:

config.privoxy.org

p.p

2ip.ru

kinozal.tv

rutracker.org

Настройте браузер на использование прокси-сервера squid на локальном хосте (127.0.0.1) и порту 3128 И cобственно вот и все.

Теперь до запрещенных Роспотребнадзором сайтов ходим через tor, а до обычных напрямую. Ну и бонусом до сети.onion естественно через TOR.

Существует несколько различных способов, которые вы можете использовать что бы обойти анонимный прокси-сервер, хотя метод, который вы должны использовать, во многом зависит от способа настройки прокси-сервера. Самый простой способ — это в настройках вашего интернет-подключения в веб-браузере отключить прокси-сервер, хотя это не всегда эффективно. Чтобы обойти анонимный прокси-сервер, Вы также можете использовать другой прокси-сервер, который вызывает у вас проблемы. Но важно помнить, что вы можете столкнуться с серьезными проблемами, если обходите анонимный прокси на работе или в школе.

Чтобы обойти анонимный прокси-сервер, вам нужно знать, как используется прокси-сервер. Анонимный прокси — это сервер, к которому подключен ваш компьютер, который затем подключается к Интернету, что позволяет оставаться анонимным при использовании веб-браузера. Обычно это выполняется либо с помощью ПО, установленного на вашем ПК, либо с помощью настройки в вашем веб-браузере, которая автоматически перенаправляет вас на прокси-сервер при его использовании. Способ, которым вы можете обойти анонимный прокси-сервер, во многом зависит от того, какая настройка была использована на вашем компьютере.

Если на вашем компьютере установлено программное обеспечение, которое заставляет его подключаться к прокси-серверу, вы можете обойти его, удалив это программное обеспечение. Но если у вас нет прав администратора в системе, то Вы не сможете удалить программу. Если это так, то вам не следует обходить анонимный прокси, если используемый вами компьютер является собственностью школы или установлен на рабочем месте.

До тех пор, пока вы не узнаете, что вам разрешено обойти анонимный прокси-сервер, не теряя работу или серьезный выговор в вашей школе, вам следует рассмотреть два возможных решения. Первый способ, которым вы можете обойти прокси-сервер — просто удалить настройки прокси-сервера в программном обеспечении веб-браузера. Это программа, которую вы используете для навигации по Интернету и посещения разных веб-сайтов. Вы должны проверить настройки соединения для своего браузера и посмотреть, есть ли прокси-сервер, который вы можете изменить, чтобы обойти его.

Если вы не можете просто изменить свой веб-браузер, чтобы обойти анонимный прокси-сервер, вам может понадобиться попробовать более сложное решение. Вы можете попробовать использовать другой прокси-сервер, например, который фактически находится между вашим компьютером и прокси-сервером, который уже используется. Это может позволить вам использовать ваш прокси-сервер, чтобы избежать подключения к другому. Но, если вы не хотите подключаться к анонимному прокси на компьютере в вашей сети, вы должны просто изменить свои настройки, чтобы больше не делать этого.